简介

1 | by:https://xj.edisec.net/challenges/22 |

1.通过本地 PC SSH到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

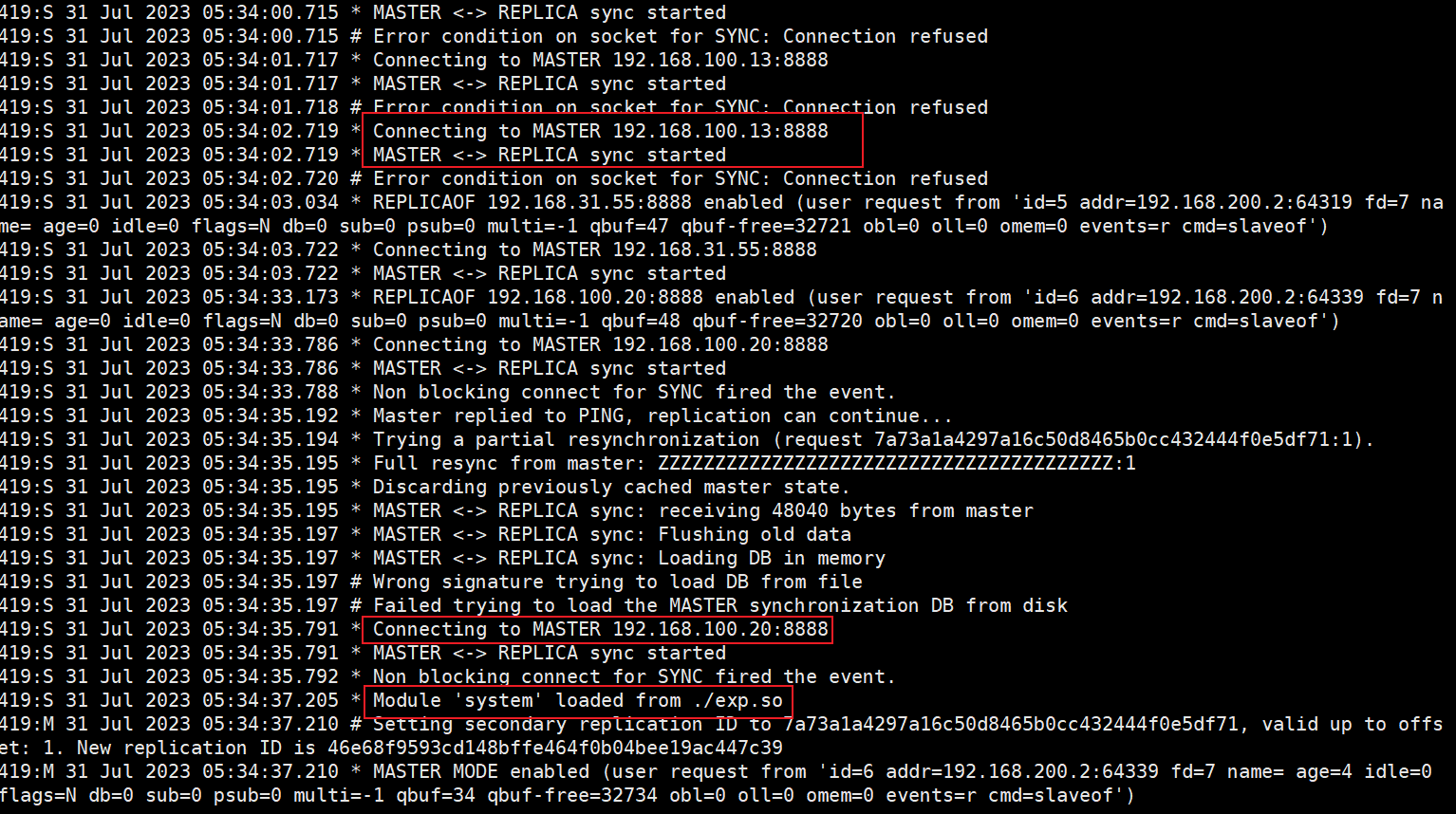

查看 redis日志

cat /var/log/redis.log

1 | 192.168.100.13出现次数较多明显是爆破 |

2.通过本地 PC SSH到服务器并且分析黑客第一次上传的恶意文件,将黑客上传的恶意文件里面的 FLAG 提交;

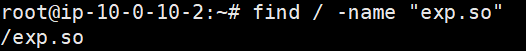

由于查看日志中加载了exp.so 故定位一下 exp.so的位置

find / -name exp.so

strings /exp.so |grep "flag"

1 | flag{XJ_78f012d7-42fc-49a8-8a8c-e74c87ea109b} |

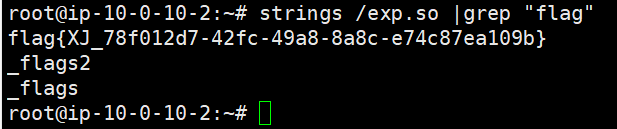

3.通过本地 PC SSH到服务器并且分析黑客反弹 shell 的IP 为多少,将反弹 shell 的IP 作为 FLAG 提交;

crontab -l

1 | 通过计划任务反弹shell |

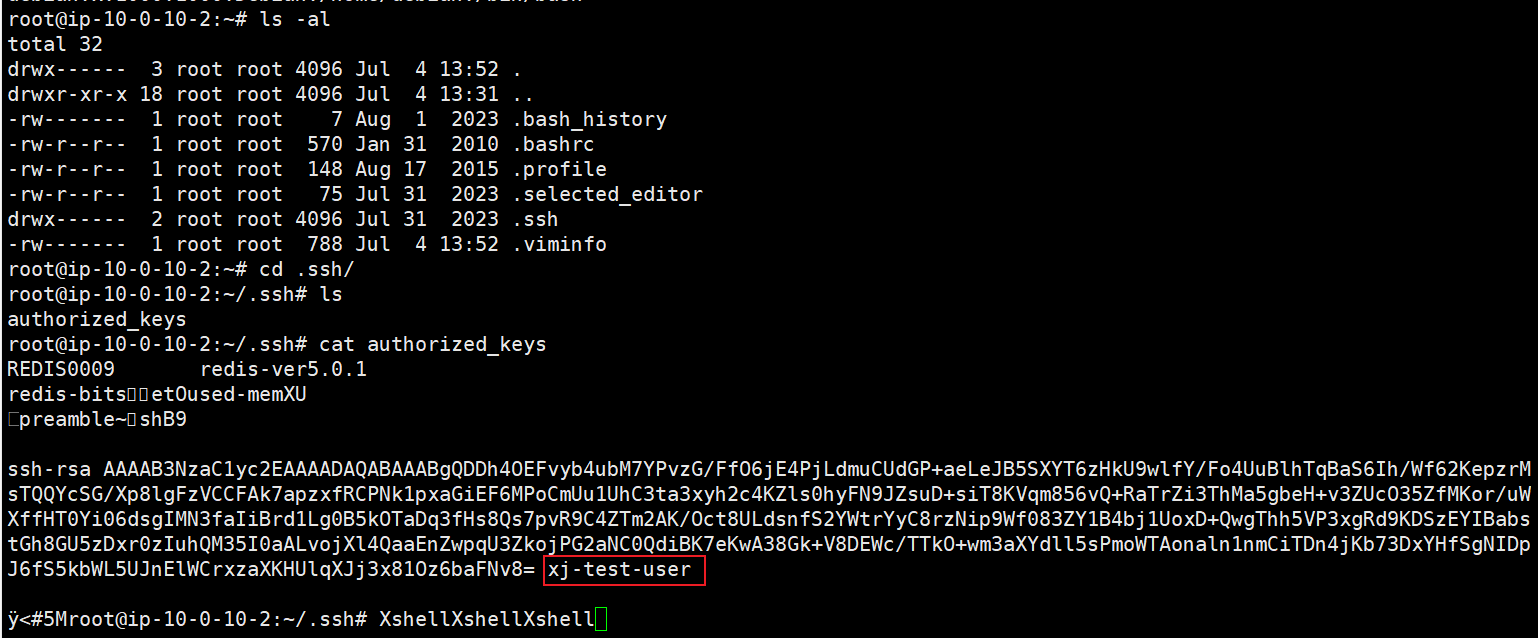

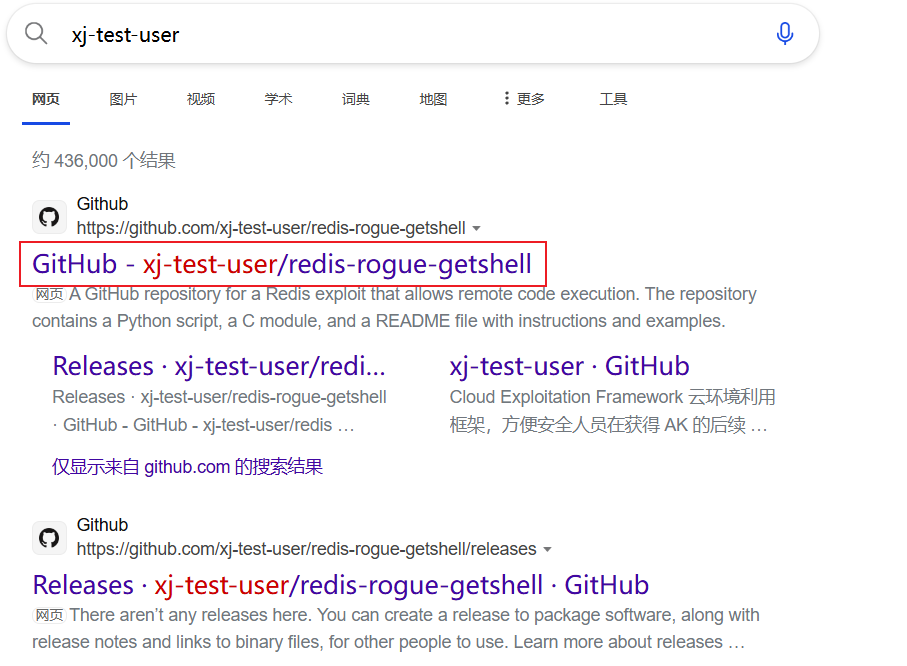

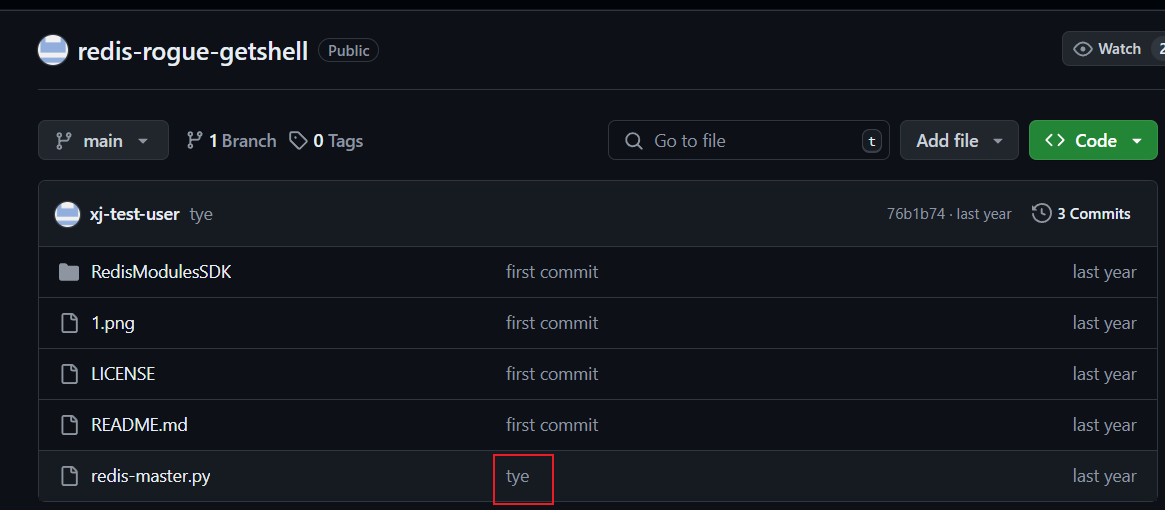

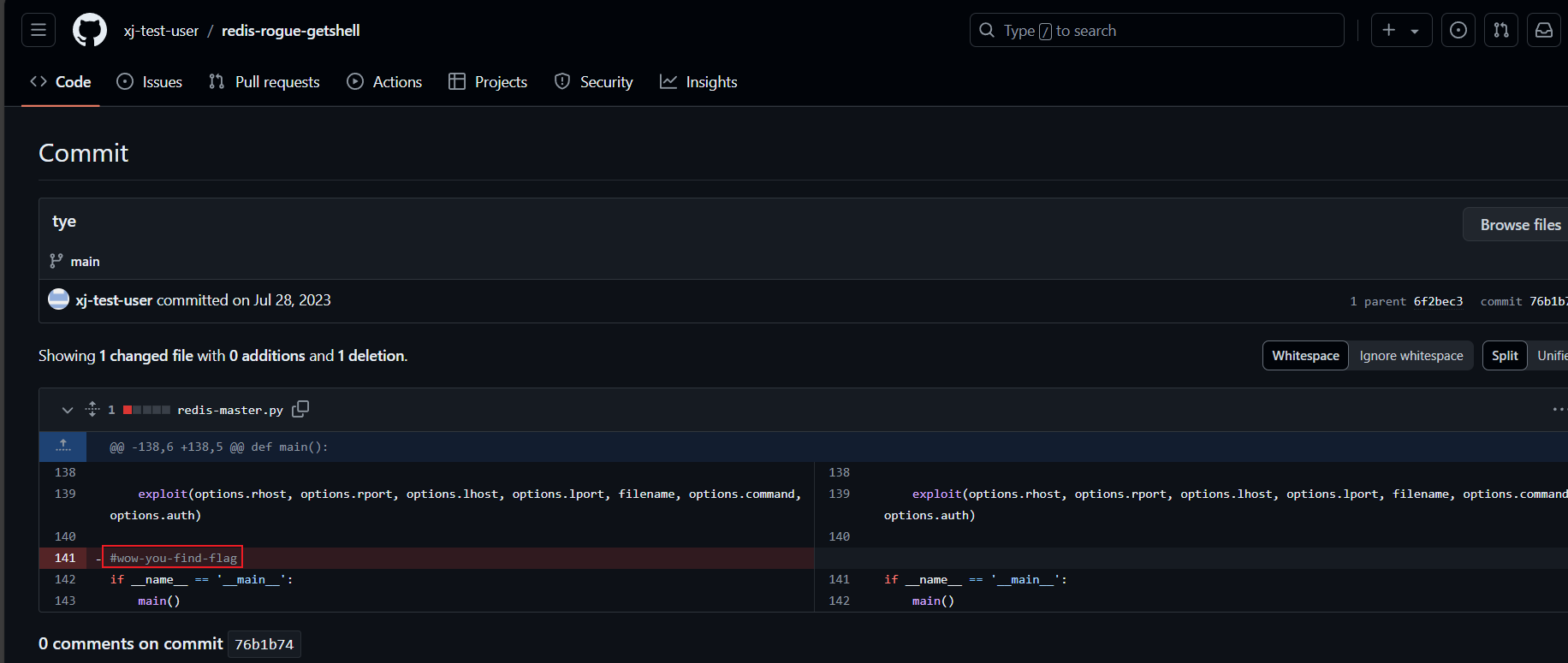

4.通过本地 PC SSH到服务器并且溯源分析黑客的用户名,并且找到黑客使用的工具里的关键字符串(flag{黑客的用户-关键字符串} 注关键字符串 xxx-xxx-xxx)。将用户名和关键字符串作为 FLAG提交

1 | flag{xj-test-user-wow-you-find-flag} |

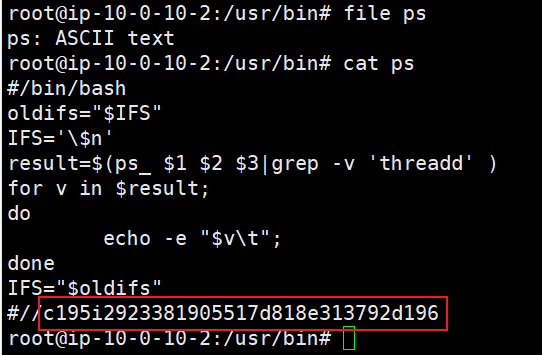

5.通过本地 PC SSH到服务器并且分析黑客篡改的命令,将黑客篡改的命令里面的关键字符串作为 FLAG 提交;

黑客篡改了命令

linux命令存放在 /usr/bin 中

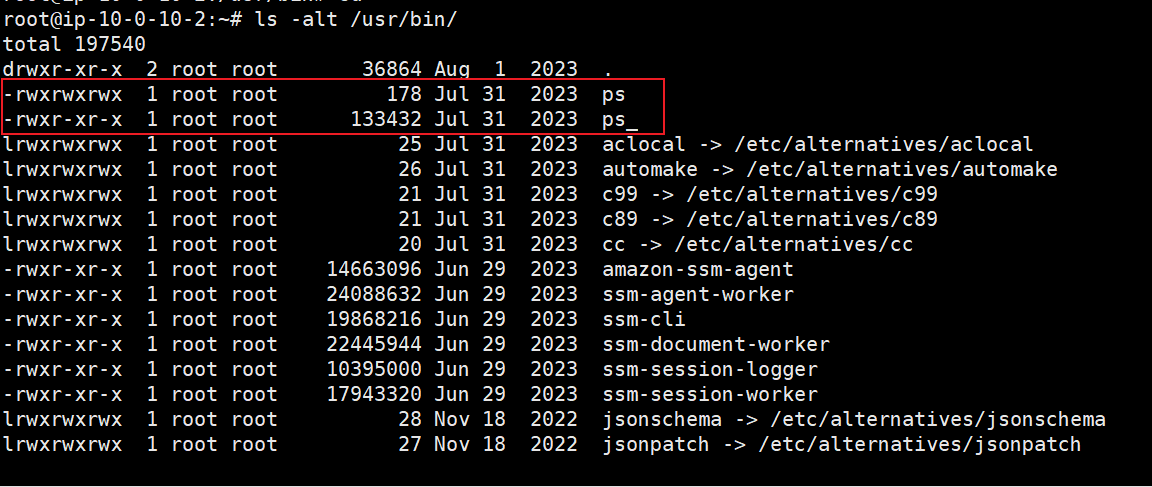

ls -alt /usr/bin/

尝试根据时间排序 便于快速定位

尝试根据时间排序 便于快速定位

很显然是ps命令

1 | flag{c195i2923381905517d818e313792d196} |