简介

1

2

3

4

5

6

| by:https://xj.edisec.net/challenges/71

1.将黑客成功登录系统所使用的IP地址作为Flag值提交;

2.黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交;

3.黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交;

4.黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交;

5.黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交。

|

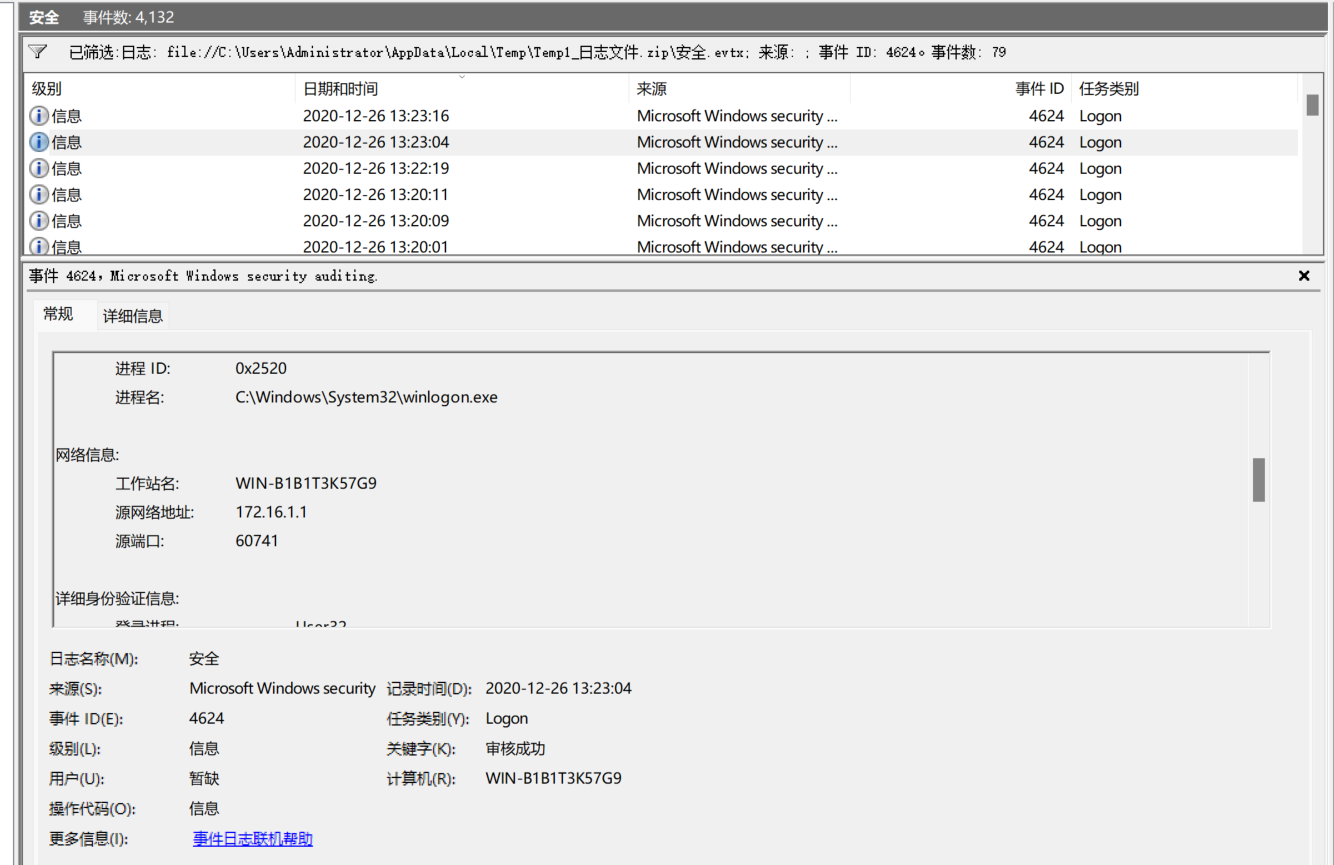

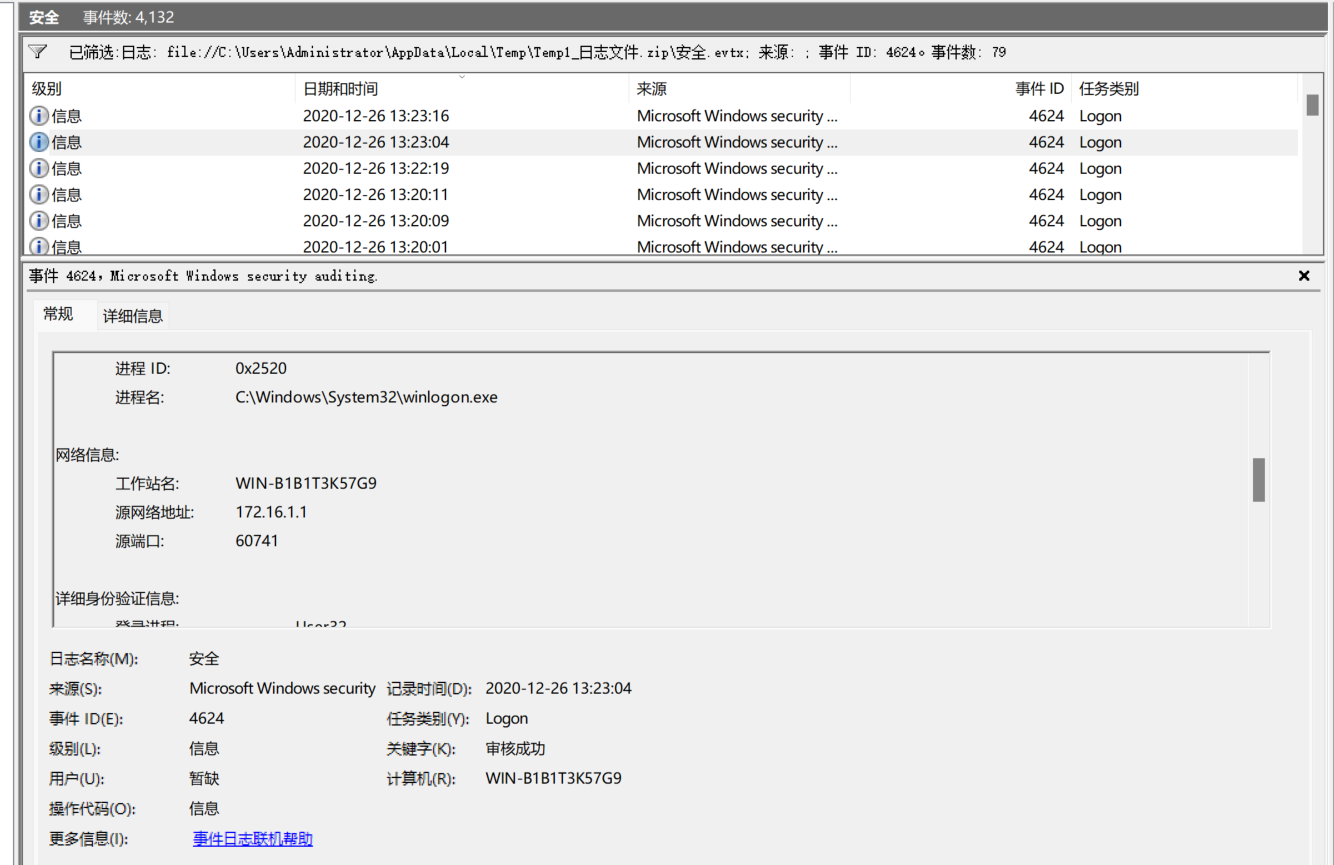

1.将黑客成功登录系统所使用的IP地址作为Flag值提交;

查看安全日志(安全.evtx) 4624筛选登录的日志

查看事件 发现如下IP

1

2

3

4

5

6

7

8

9

10

11

12

| 网络信息:

工作站名: WIN-B1B1T3K57G9

源网络地址: 172.16.1.1

源端口: 60741

网络信息:

工作站名: WIN-B1B1T3K57G9

源网络地址: 127.0.0.1

源端口: 0

网络信息:

工作站名: WIN-B1B1T3K57G9

源网络地址: 192.168.36.133

源端口: 47076

|

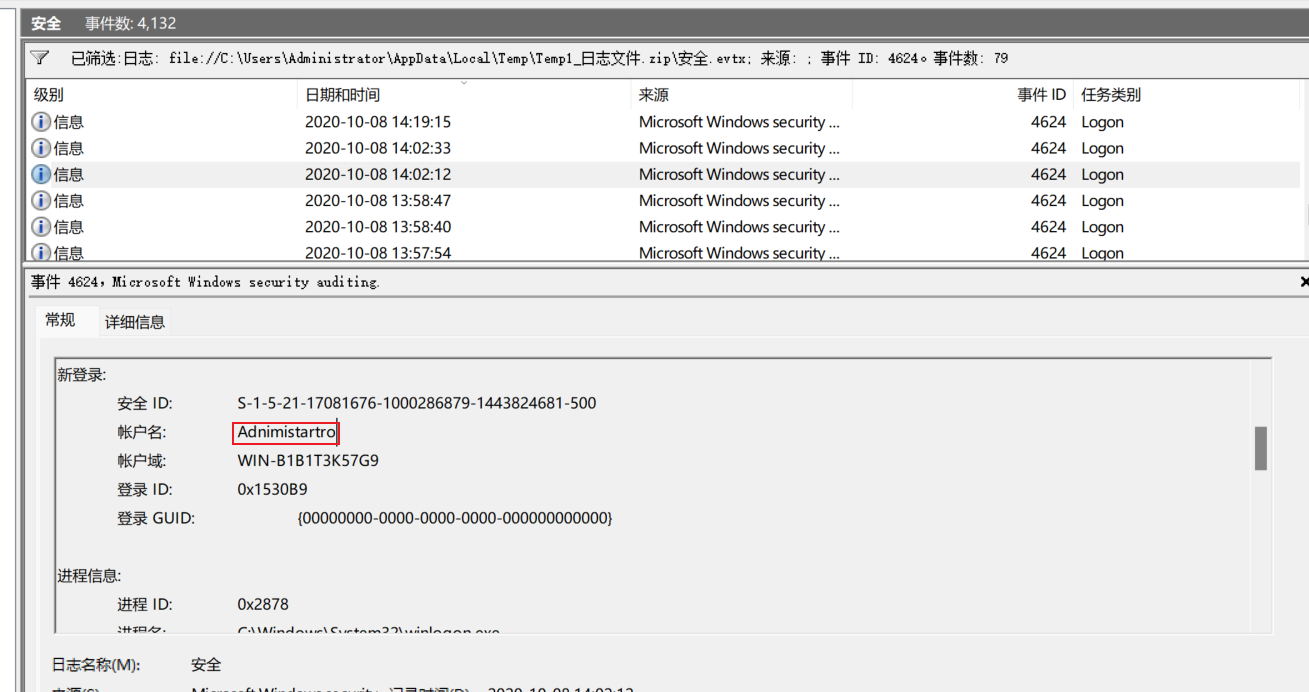

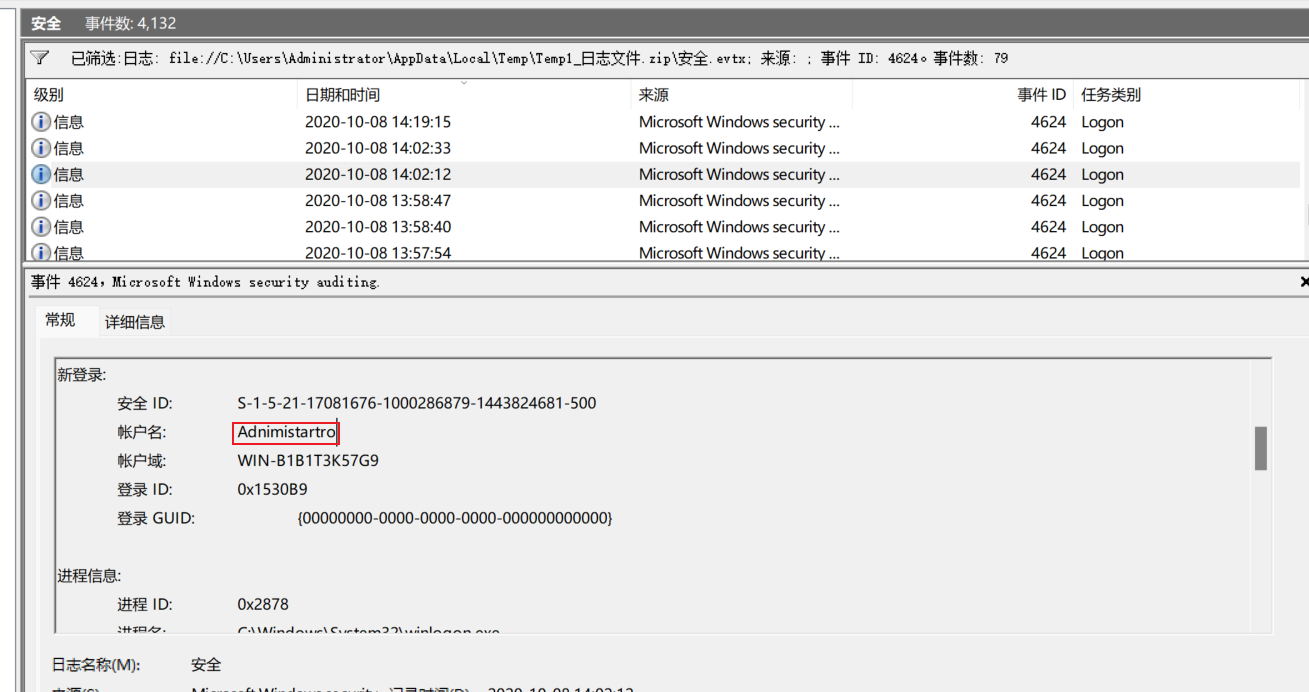

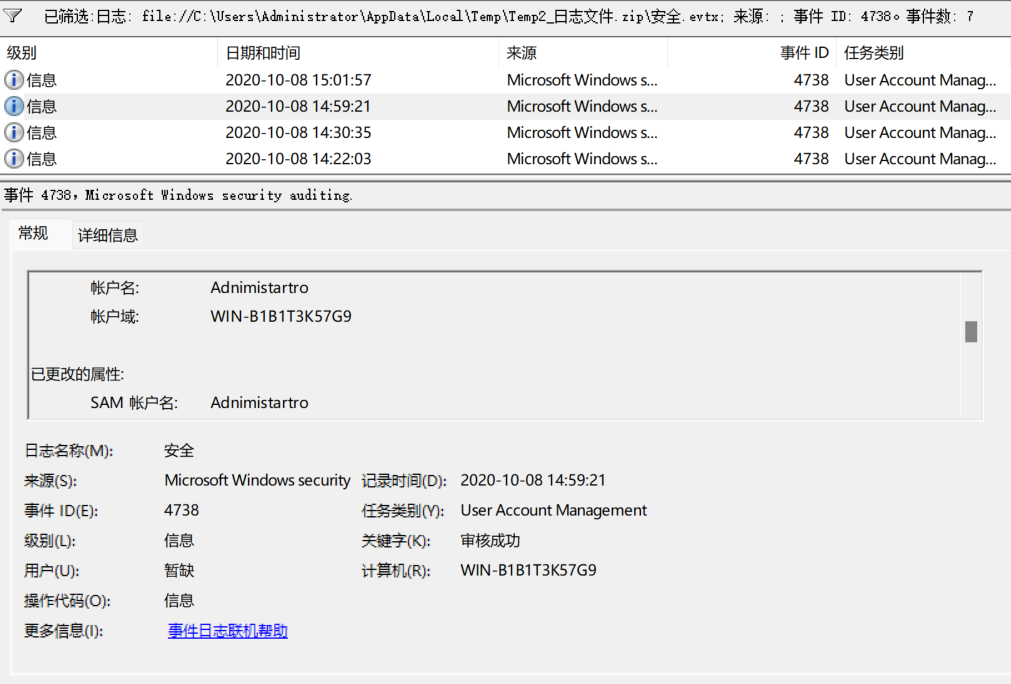

2.黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交;

继续查看登录日志

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| 新登录:

安全 ID: S-1-5-21-17081676-1000286879-1443824681-500

帐户名: Adnimistartro

帐户域: WIN-B1B1T3K57G9

登录 ID: 0x1530B9

登录 GUID: {00000000-0000-0000-0000-000000000000}

进程信息:

进程 ID: 0x2878

进程名: C:\Windows\System32\winlogon.exe

网络信息:

工作站名: WIN-B1B1T3K57G9

源网络地址: 192.168.36.133

源端口: 53971

|

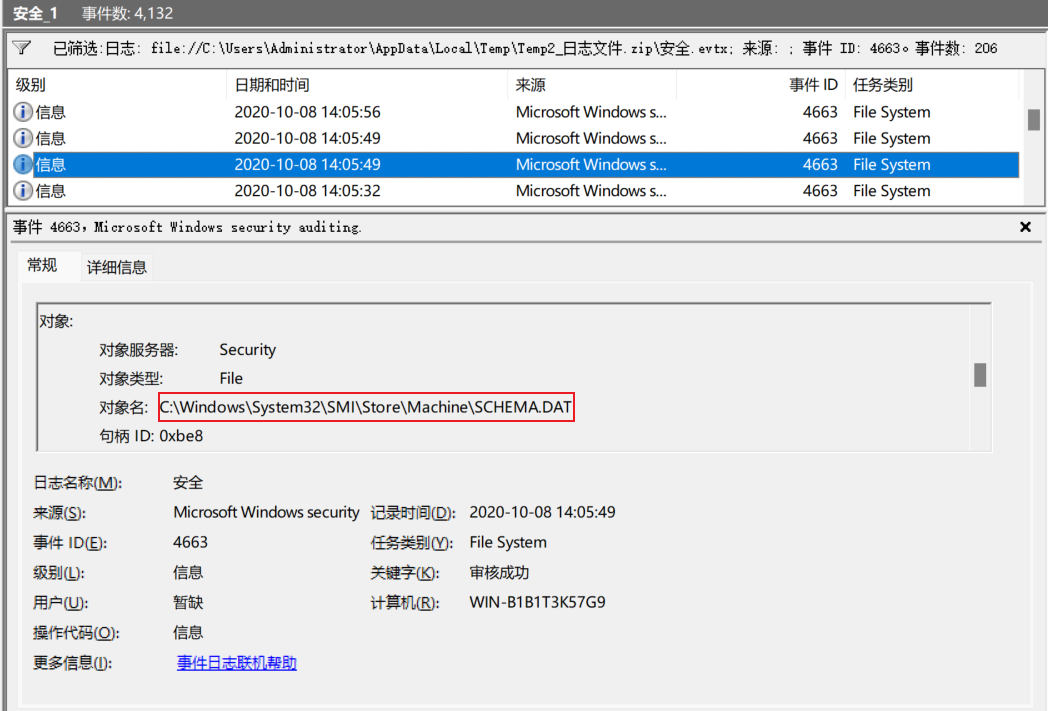

4738能够筛选更换用户名事件

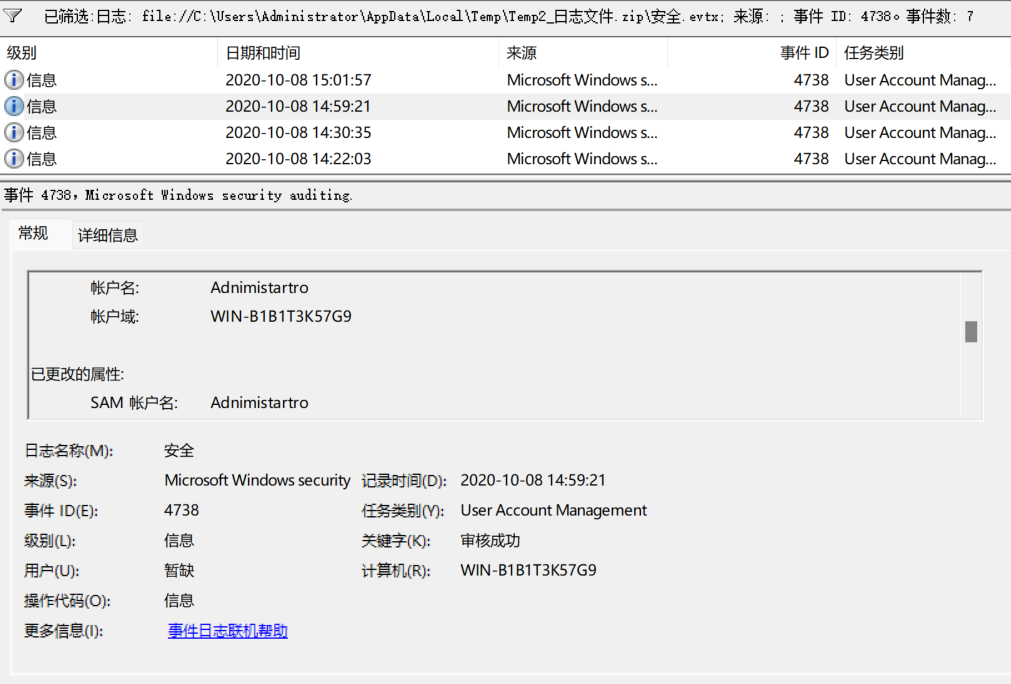

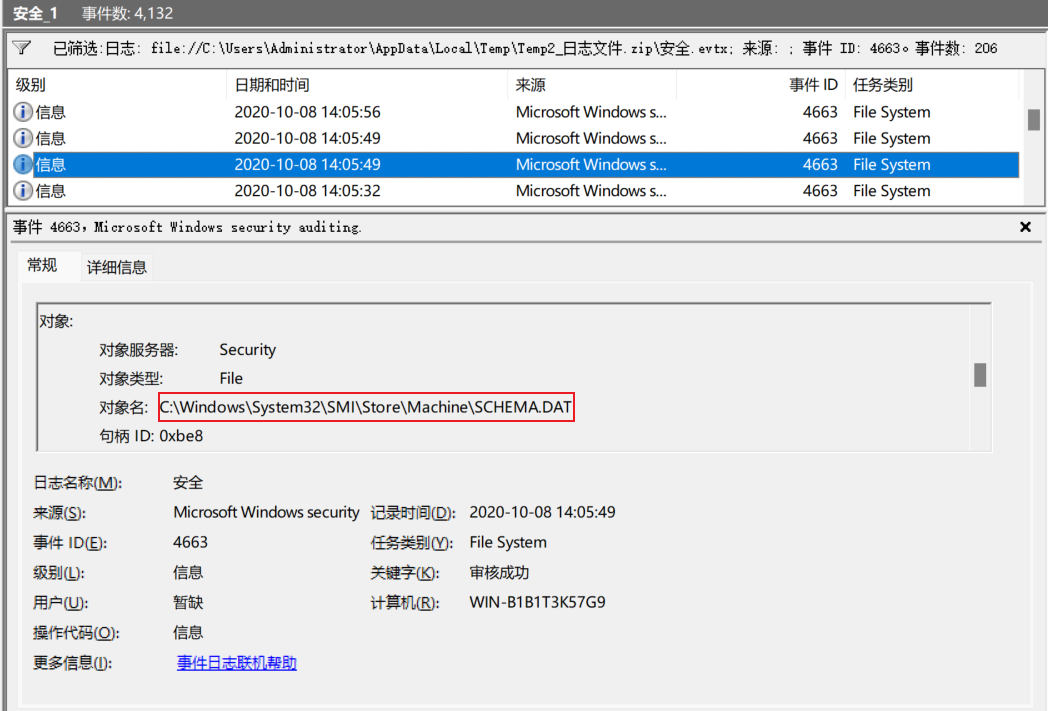

3.黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交;

4663筛选成功访问的文件

根据时间确定 黑客登录系统后访问的那个关键位置文件,且多次查看

1

2

3

4

5

| 对象:

对象服务器: Security

对象类型: File

对象名: C:\Windows\System32\SMI\Store\Machine\SCHEMA.DAT

句柄 ID: 0xce0

|

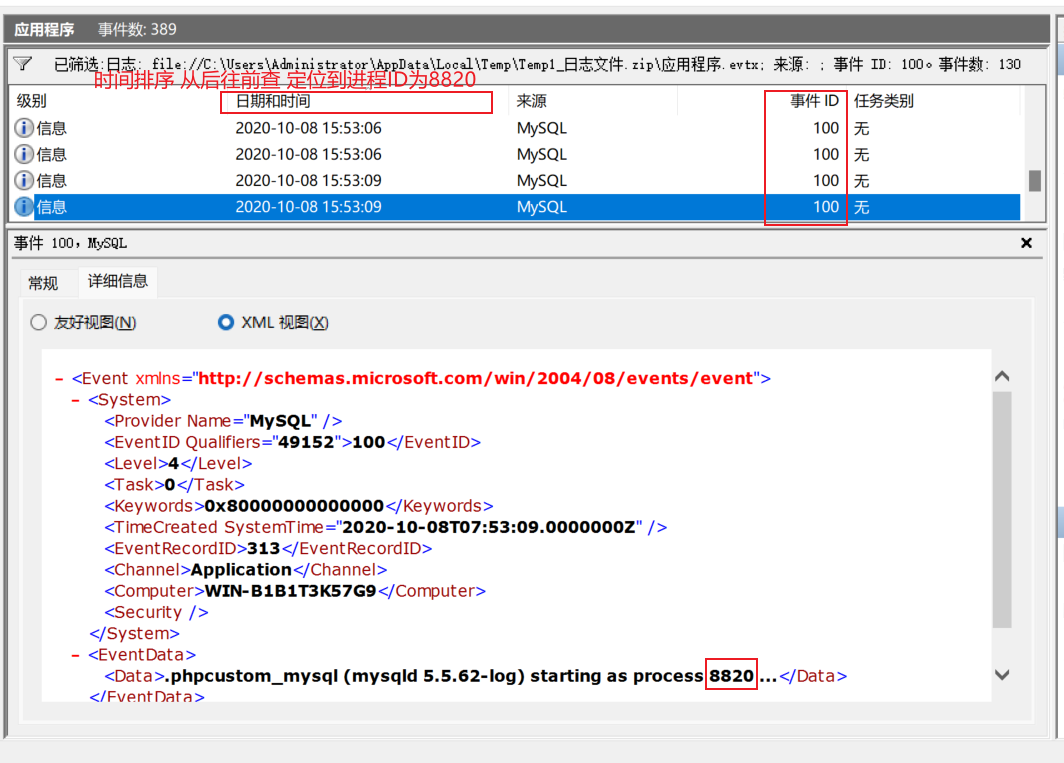

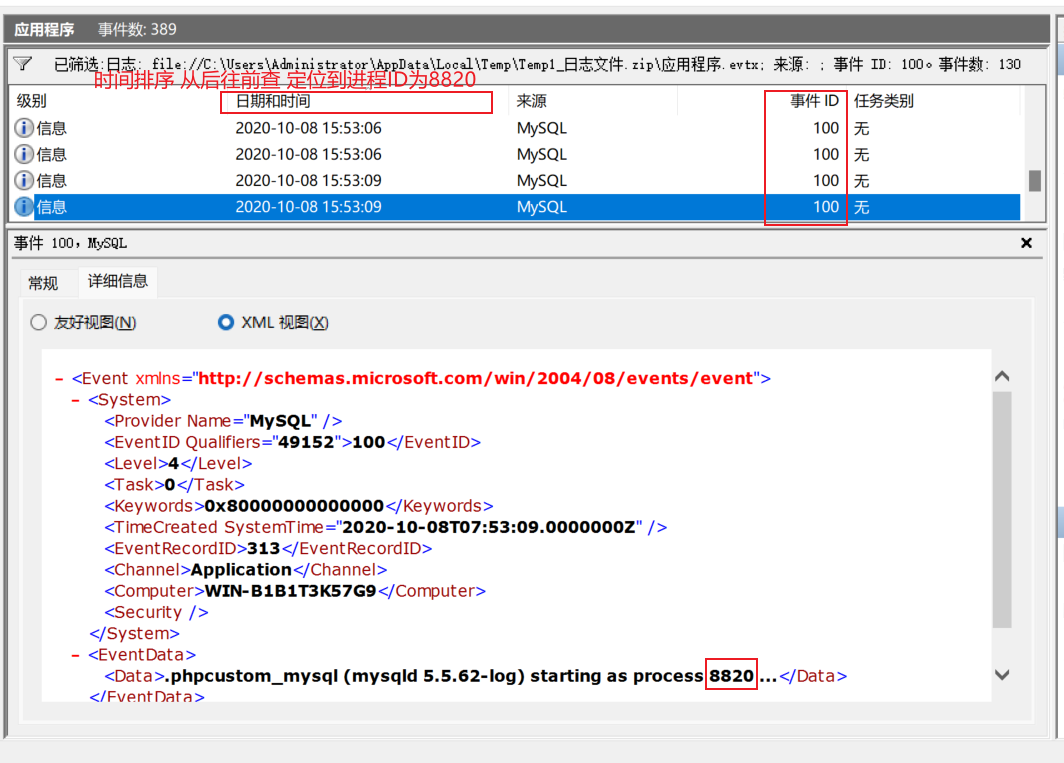

4.黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交;

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

| <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

- <System>

<Provider Name="MySQL" />

<EventID Qualifiers="49152">100</EventID>

<Level>4</Level>

<Task>0</Task>

<Keywords>0x80000000000000</Keywords>

<TimeCreated SystemTime="2020-10-08T07:53:09.0000000Z" />

<EventRecordID>313</EventRecordID>

<Channel>Application</Channel>

<Computer>WIN-B1B1T3K57G9</Computer>

<Security />

</System>

- <EventData>

<Data>.phpcustom_mysql (mysqld 5.5.62-log) starting as process 8820 ...</Data>

</EventData>

</Event>

|

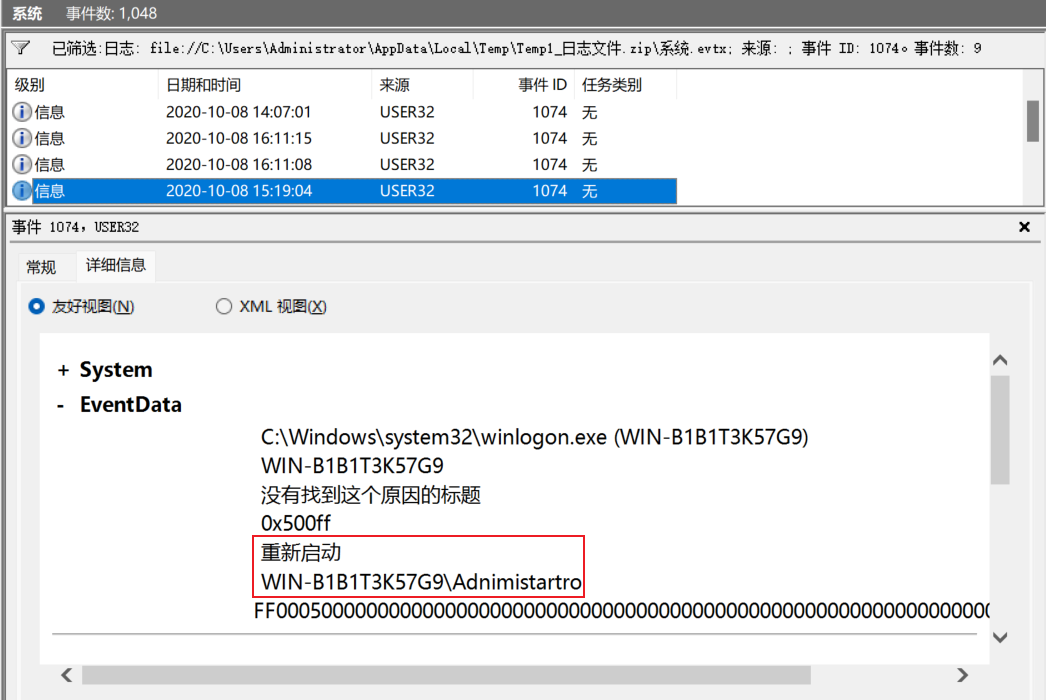

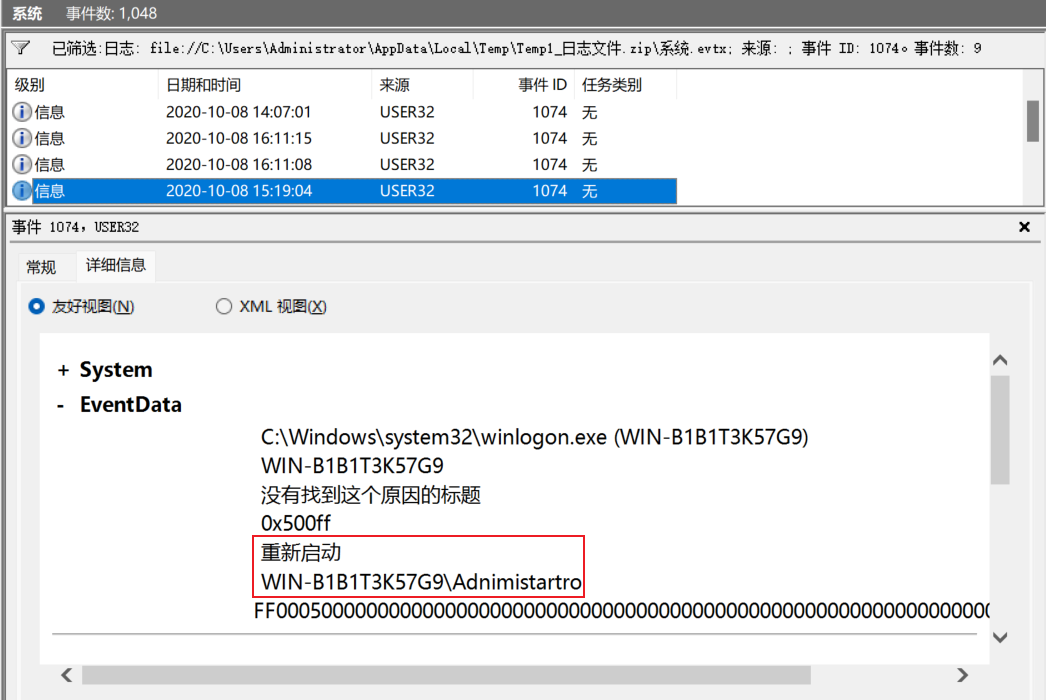

5.黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交。

1074筛选出查看计算机的开机、关机、重启的时间以及原因

有5条重启记录,2条Adnimistartro、2条Administrator、1条SYSTEM

有5条重启记录,2条Adnimistartro、2条Administrator、1条SYSTEM

根据题意 黑客修改后的用户重启系统的次数为3次

有5条重启记录,2条Adnimistartro、2条Administrator、1条SYSTEM

有5条重启记录,2条Adnimistartro、2条Administrator、1条SYSTEM