简介

1 | by:https://xj.edisec.net/challenges/140 |

环境分析

Windows(小皮面板(nginx+mysql))

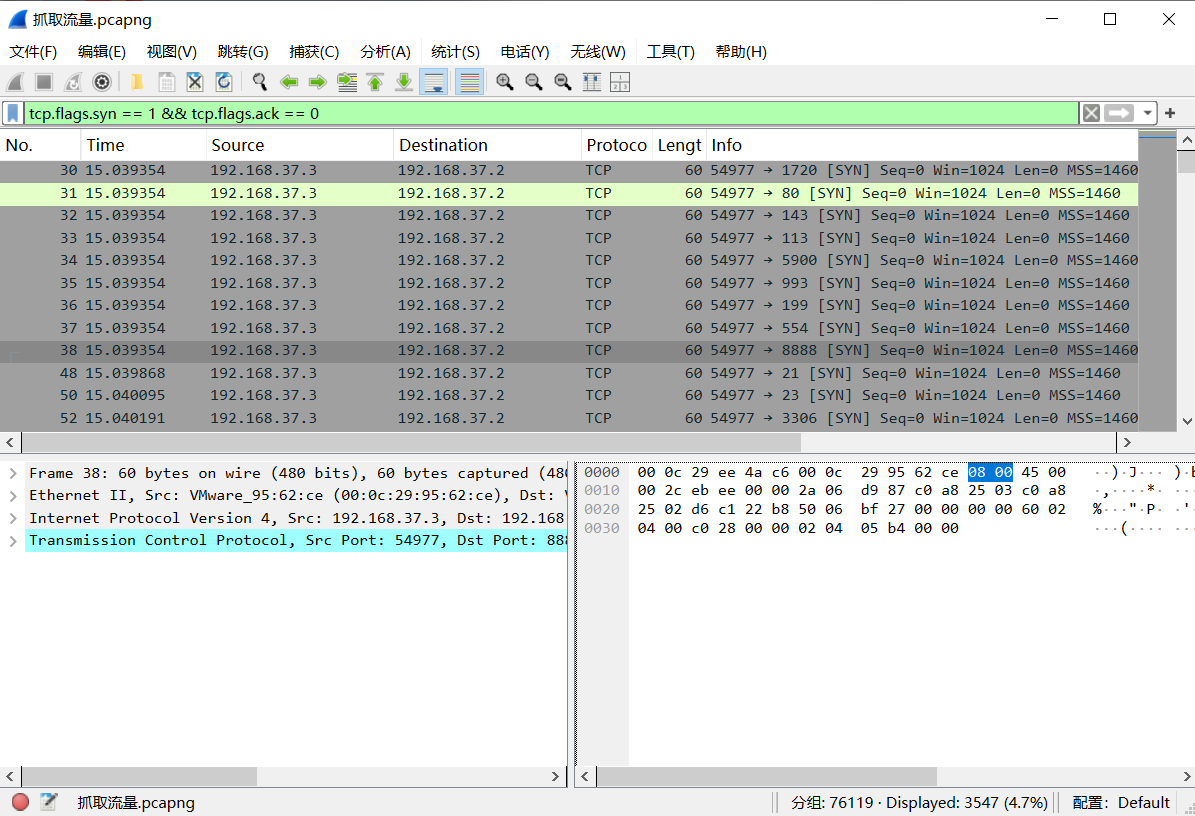

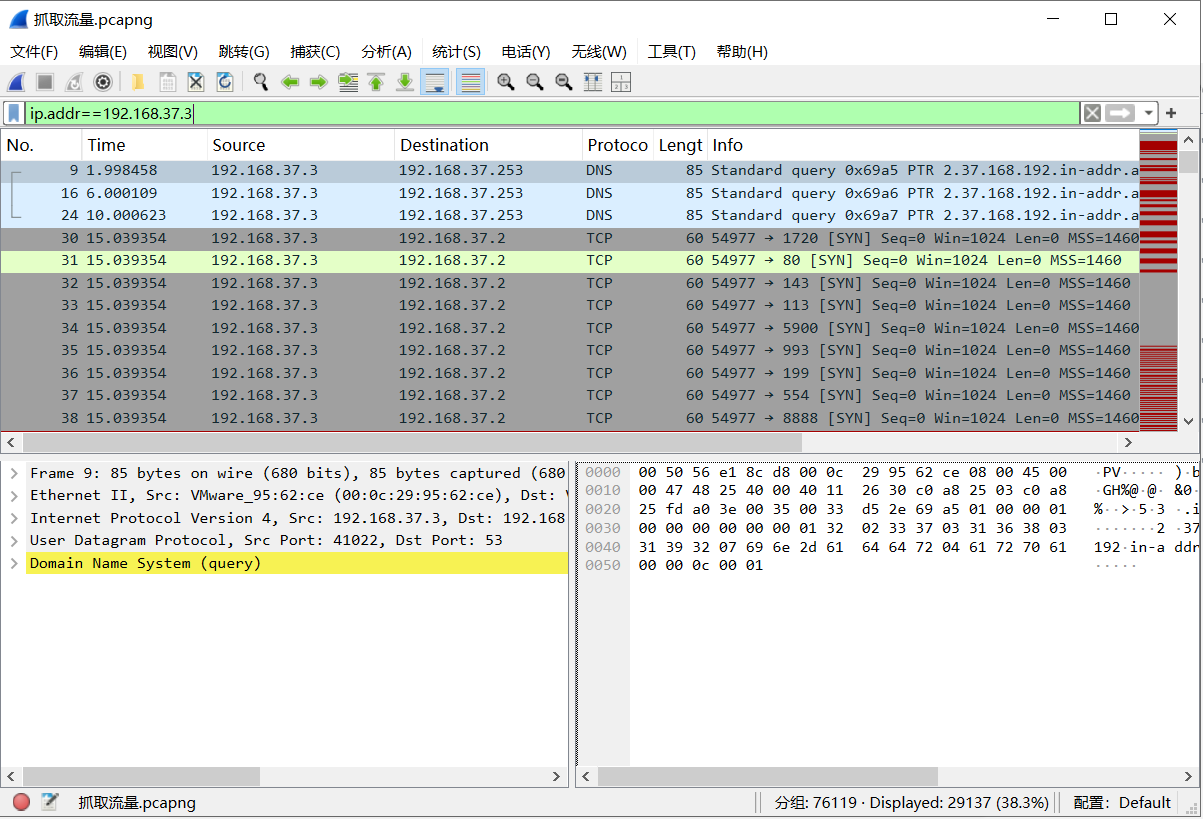

1.首次发起端口扫描的IP是

tcp.flags.syn == 1 && tcp.flags.ack == 0

1 | 可知首次发起端口扫描的IP为192.168.37.3 |

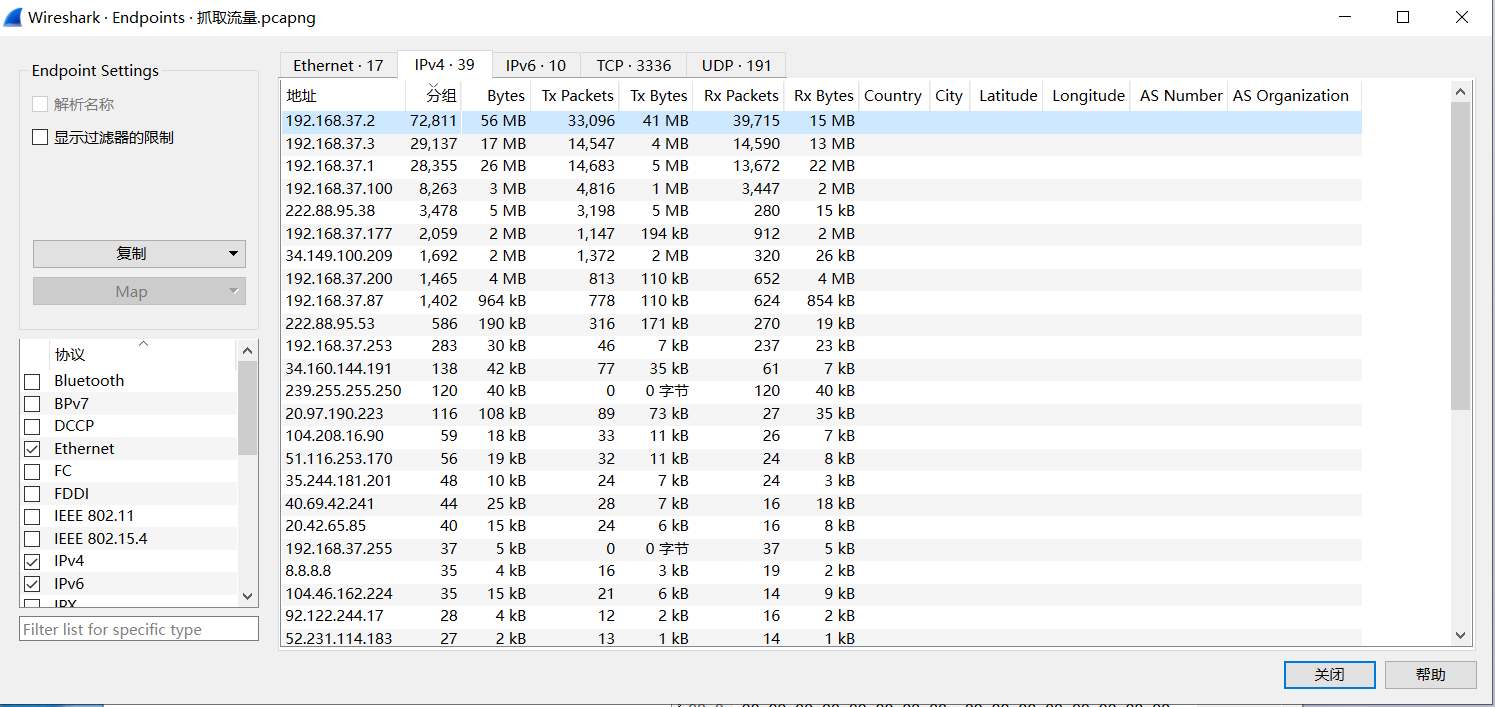

2.审计流量和日志快速定位扫描次数最多的IP

1 | 由一得 网站地址为192.168.37.2 |

由参考wp学习了一手对Zui的使用

1 | 介绍也是来自参考wp中 |

count () by http,status_code, id.orig_h|status_code==404

1 | count () by http,status_code, id.orig_h|status_code==404 |

1 | 通过Wireshark结合ZUI辅助定位更加准确 |

3.审计流量和日志快速定位扫描次数第二的IP

1 | 由2得 |

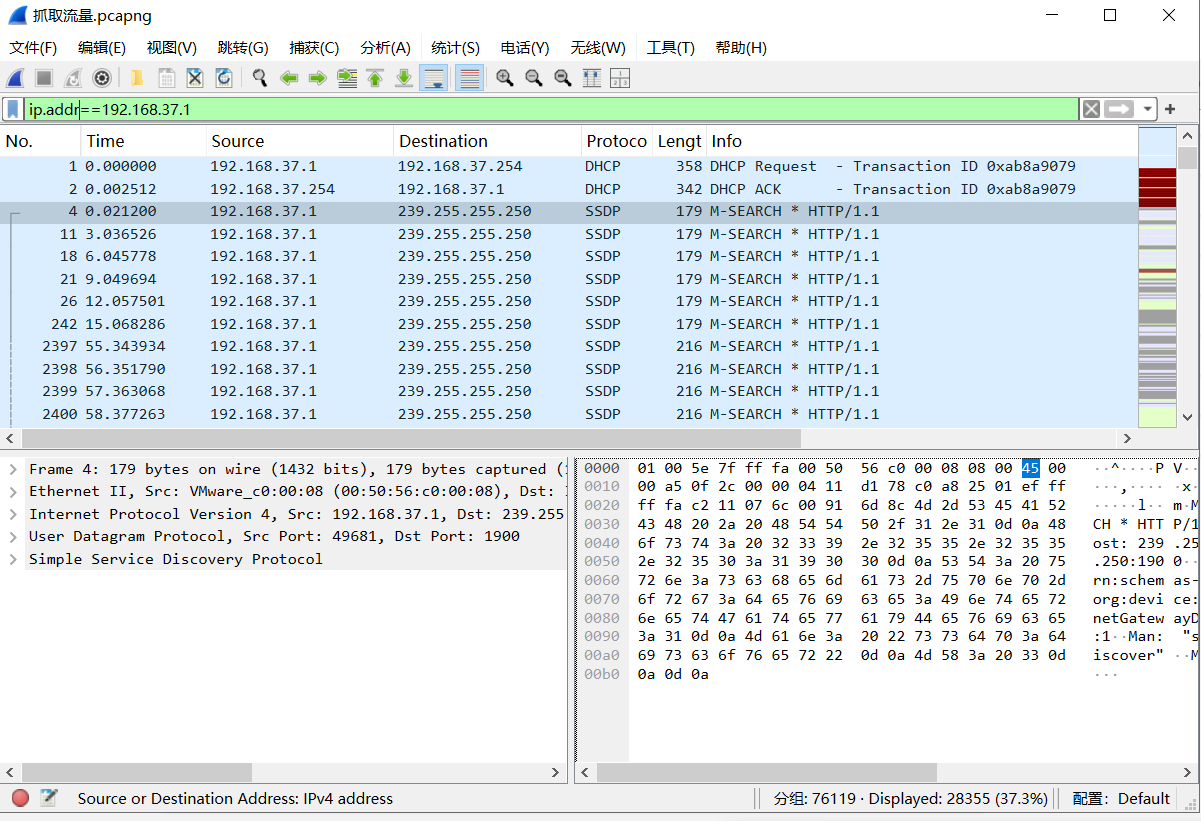

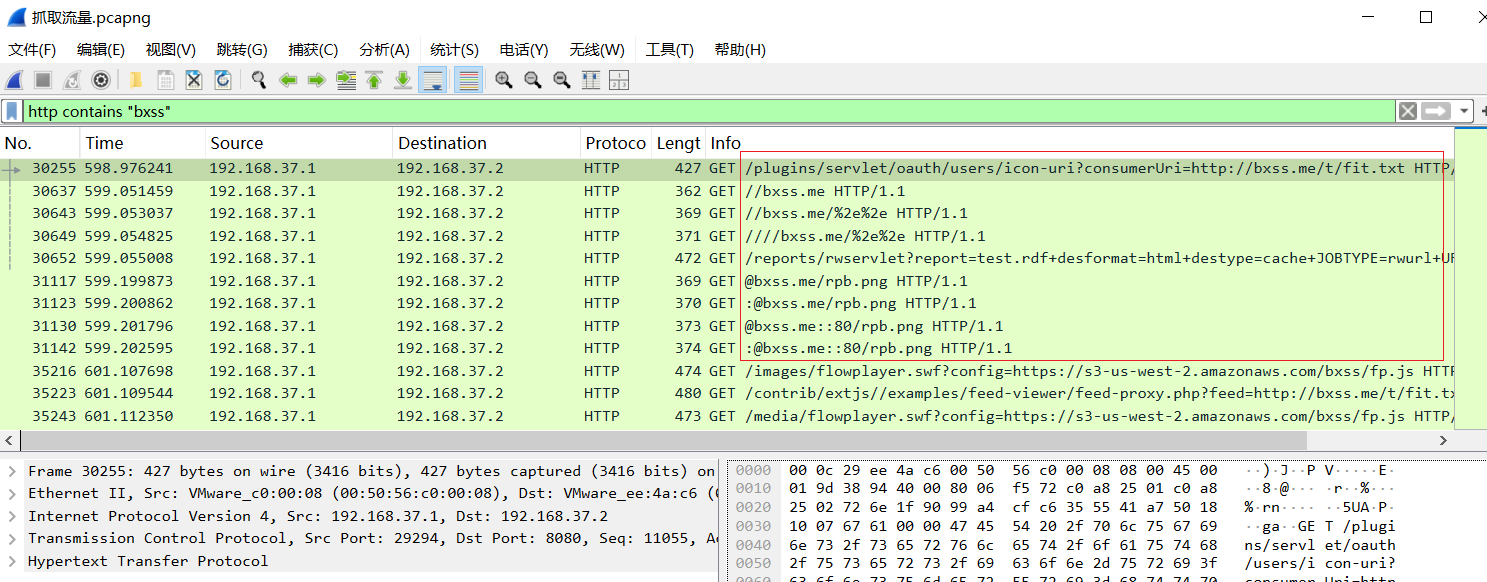

4.哪个IP使用了AWVS扫描器

在正常的AWVS漏洞扫描特征中,除了一些UA的变化还有一个最明显的请求头和路径中有:acunetix特征,还有一个域名特征:bxss.me

1 | 192.168.37.1 |

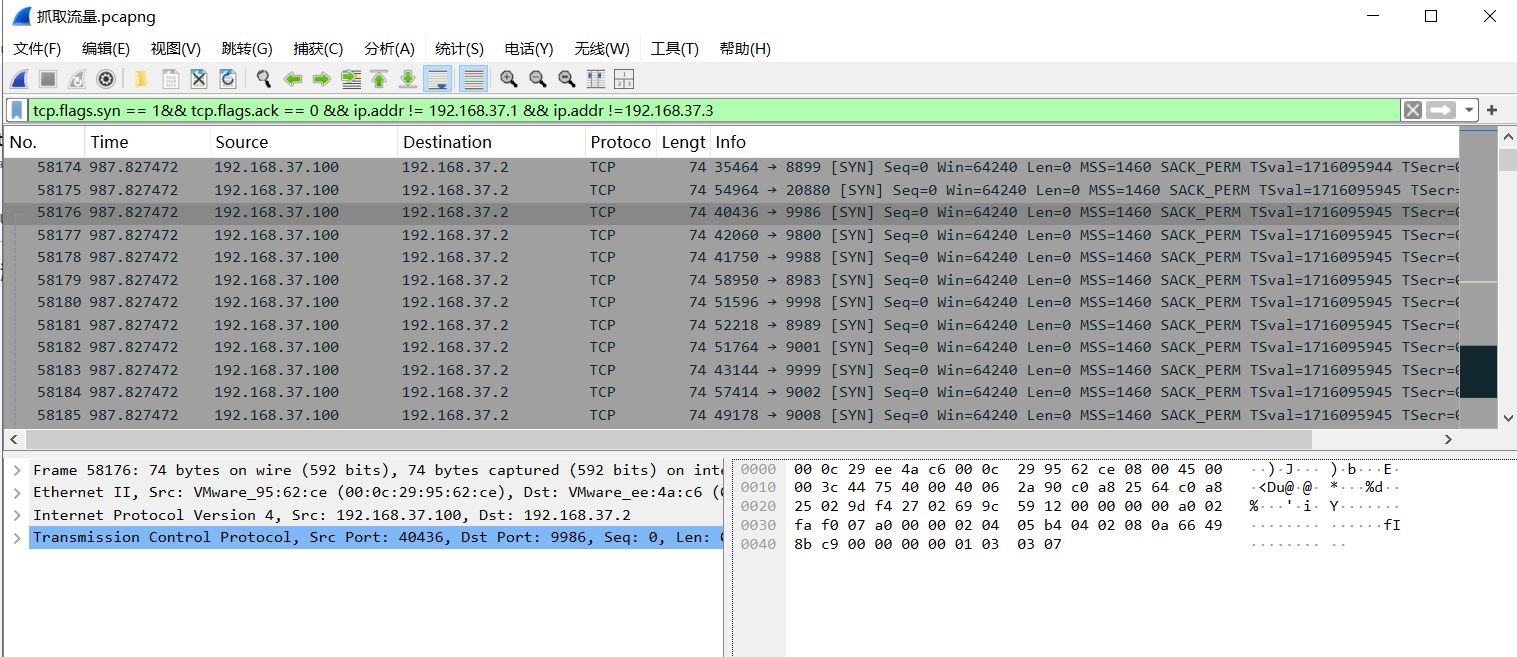

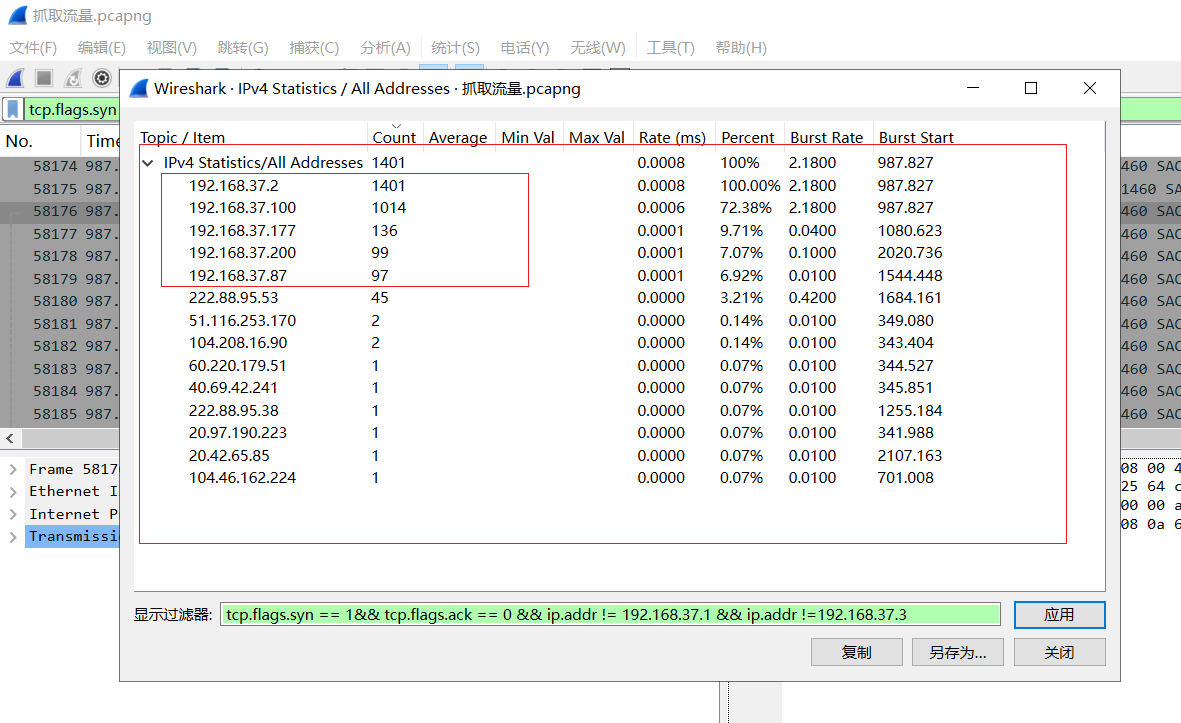

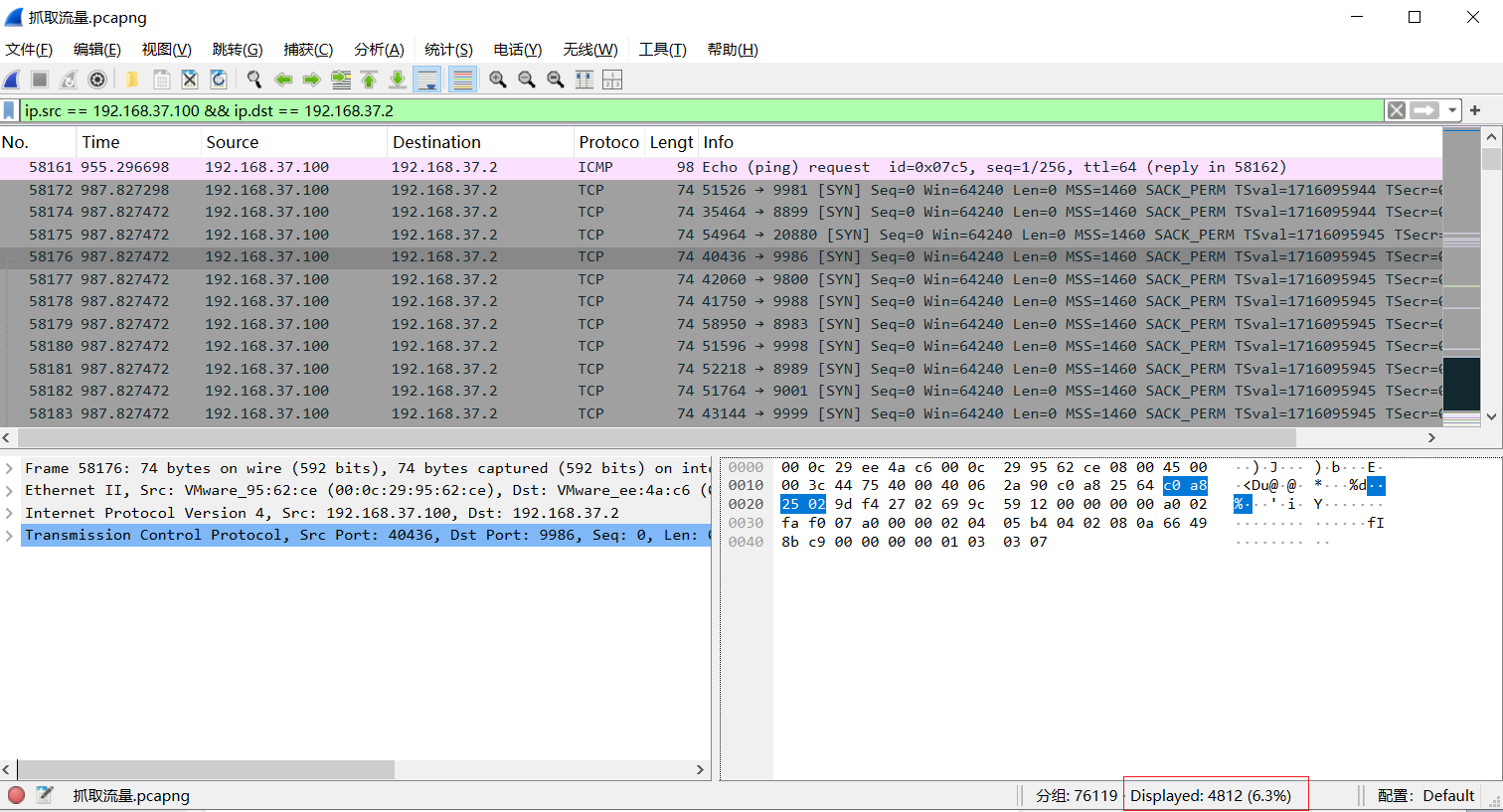

5.还有个IP也使用了扫描器进行主机+WEB扫描,提交其扫描次数(以wireshark数量为主)

tcp.flags.syn == 1&& tcp.flags.ack == 0 && ip.addr != 192.168.37.1 && ip.addr !=192.168.37.3

1 | 过滤主机扫描 以及前面出现的IP |

由题2中

1 | 可确定 192.168.37.100 |

ip.src == 192.168.37.100 && ip.dst == 192.168.37.2

1 | 4812 |

6.运维人员发现有IP进行了WEB登录爆破,提交其IP

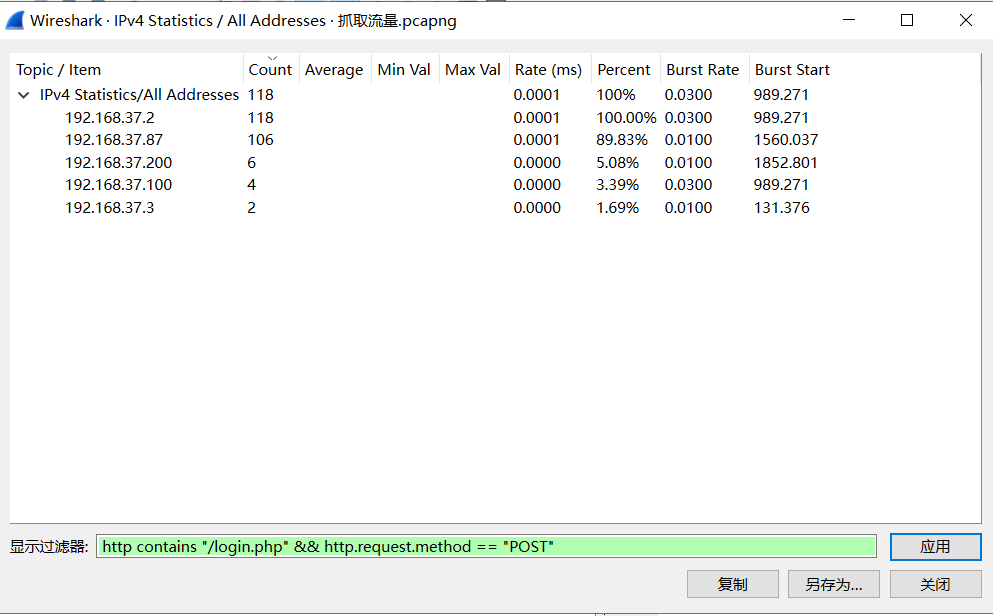

http contains "/login.php" && http.request.method == "POST"

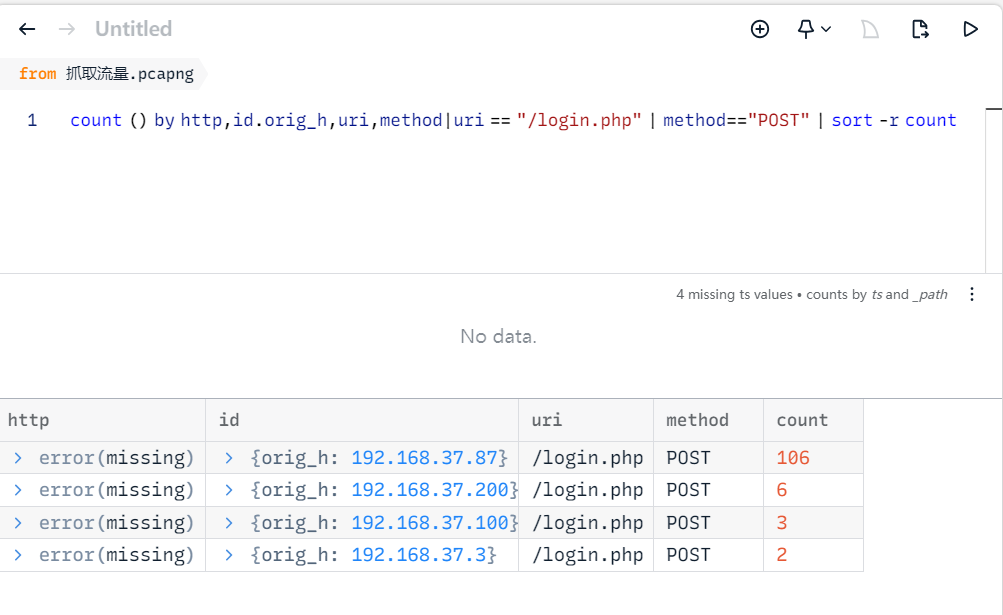

count () by http,id.orig_h,uri,method|uri == "/login.php" | method=="POST" | sort -r count

1 | 通过跟进IP |

7.运维人员发现有IP进行了WEB登录爆破,提交其爆破次数

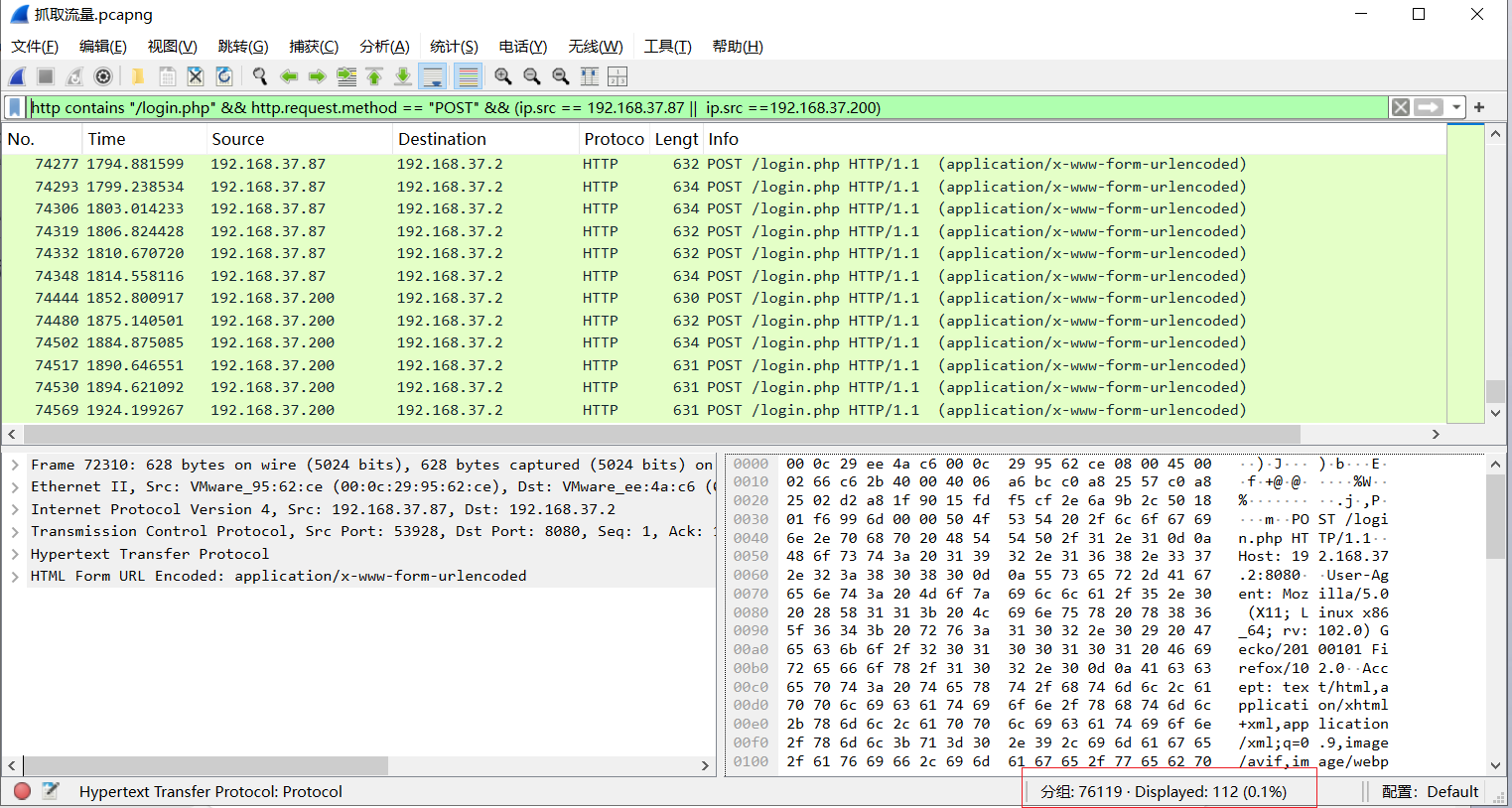

http contains "/login.php" && http.request.method == "POST" && (ip.src == 192.168.37.87 || ip.src ==192.168.37.200)

1 | 由6得或由过滤流量显示次数为112 |

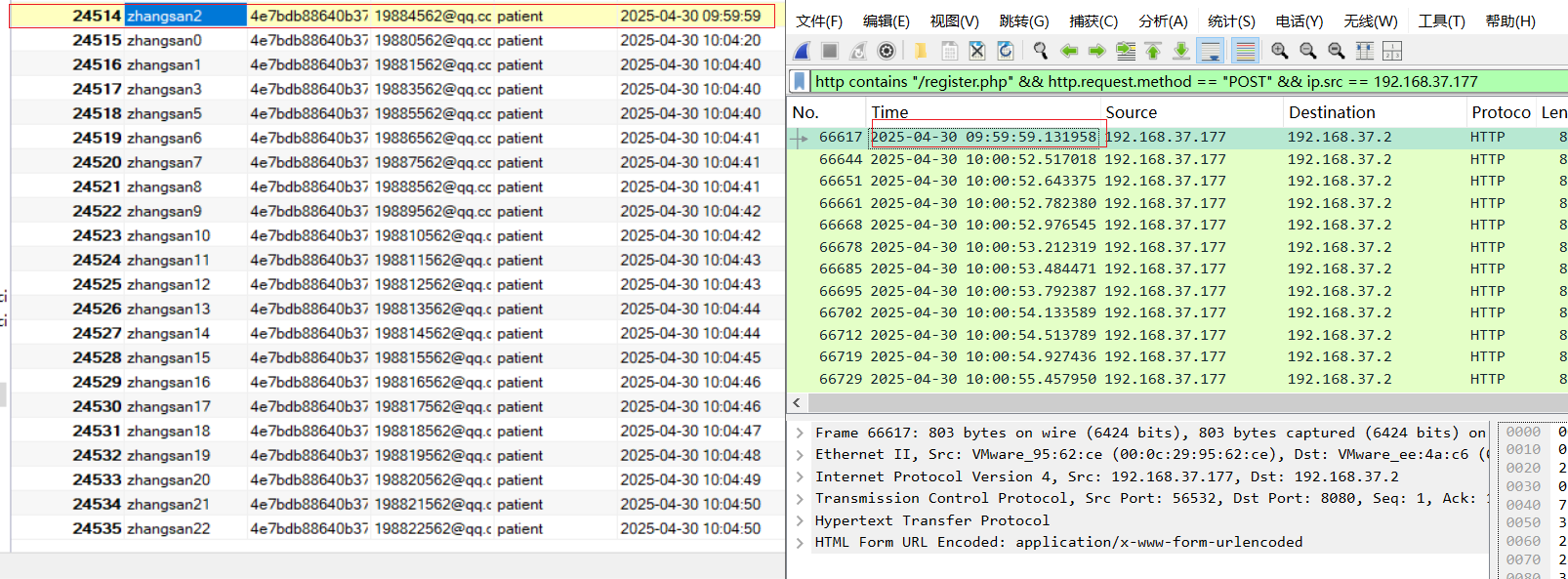

8.运维发现数据库疑似被写入了垃圾用户(批量注册)请提交其IP

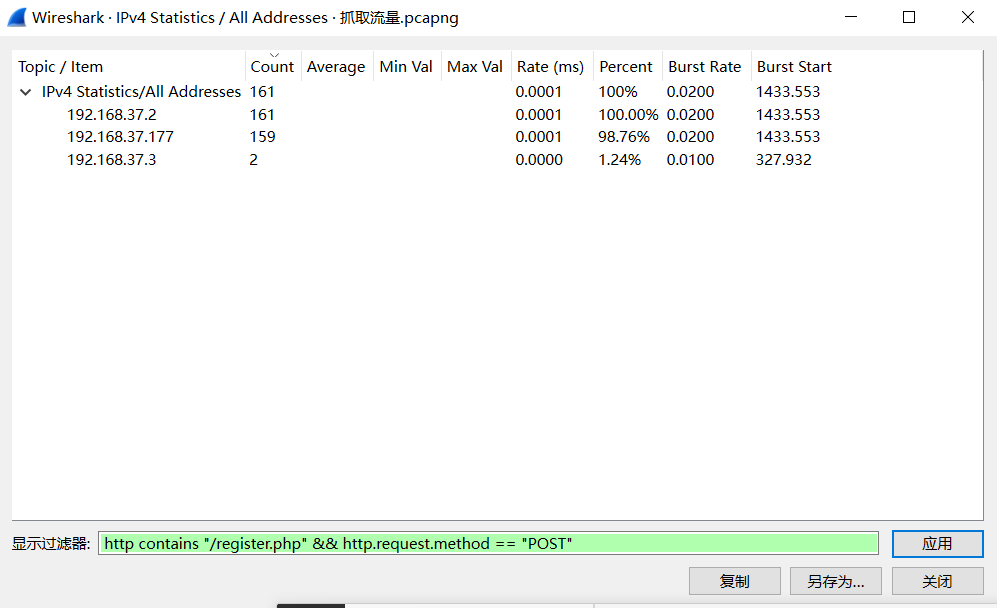

http contains "/register.php" && http.request.method == "POST"

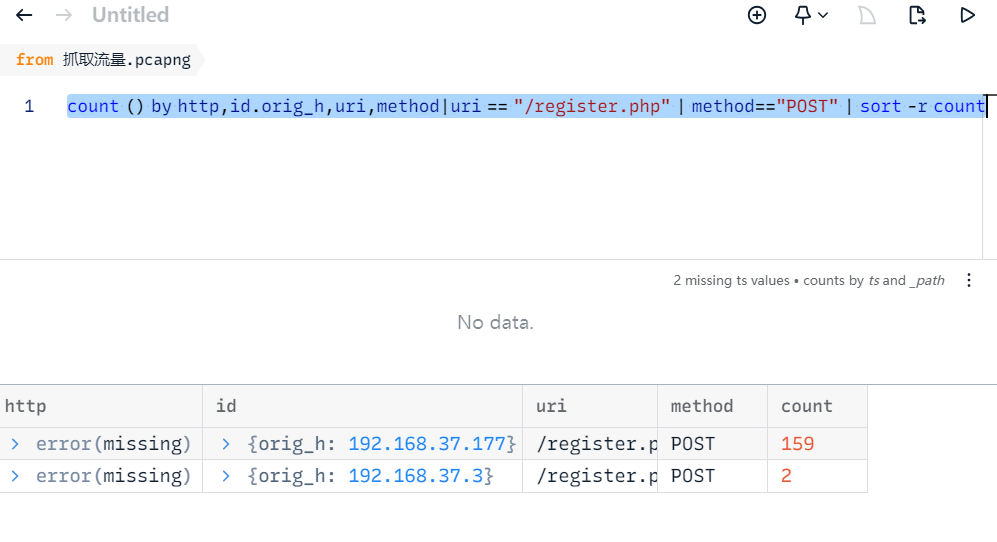

count () by http,id.orig_h,uri,method|uri == "/register.php" | method=="POST" | sort -r count

1 | 跟进可确定IP为192.168.37.177 |

9.运维发现数据库疑似被写入了垃圾用户(批量注册)请提交注册成功数量

http contains "/register.php" && http.request.method == "POST" && ip.src == 192.168.37.177

1 | 通过流量对比数据库 |

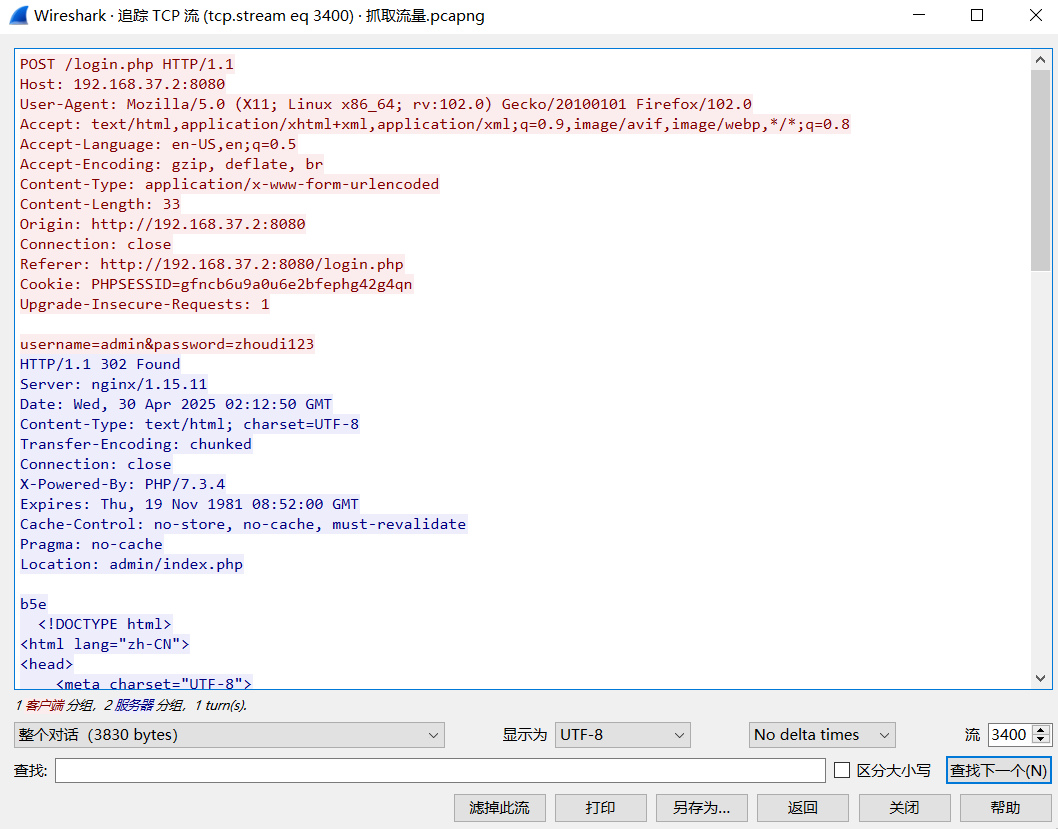

10.请提交攻击者登录成功admin用户的IP及密码,以&连接

http.request.uri == "/admin/index.php"

1 | 即192.168.37.200&zhoudi123 |

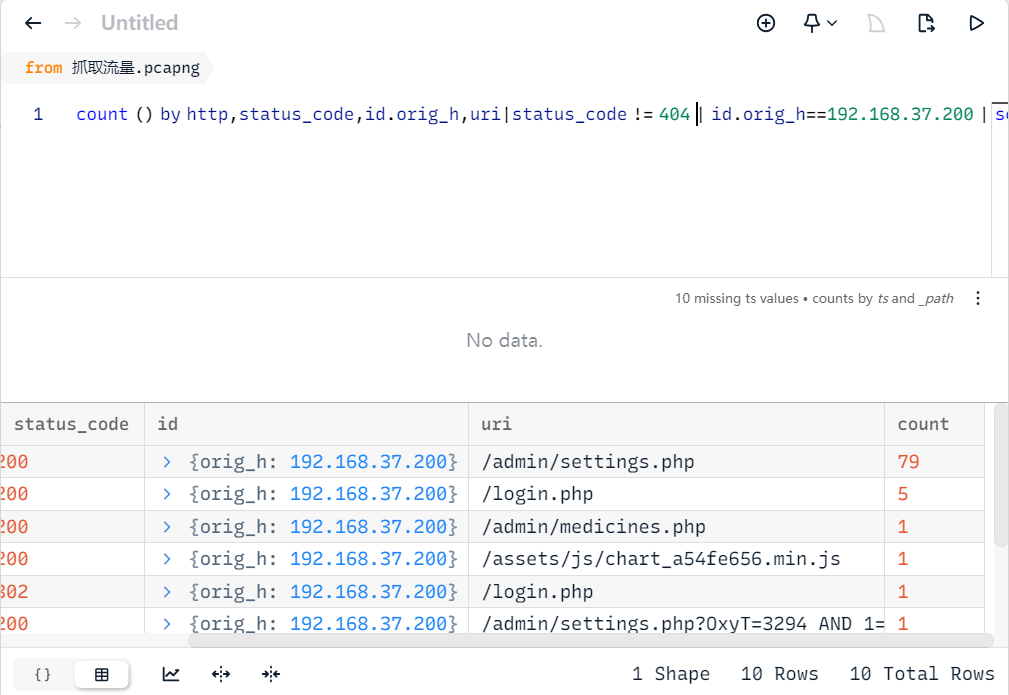

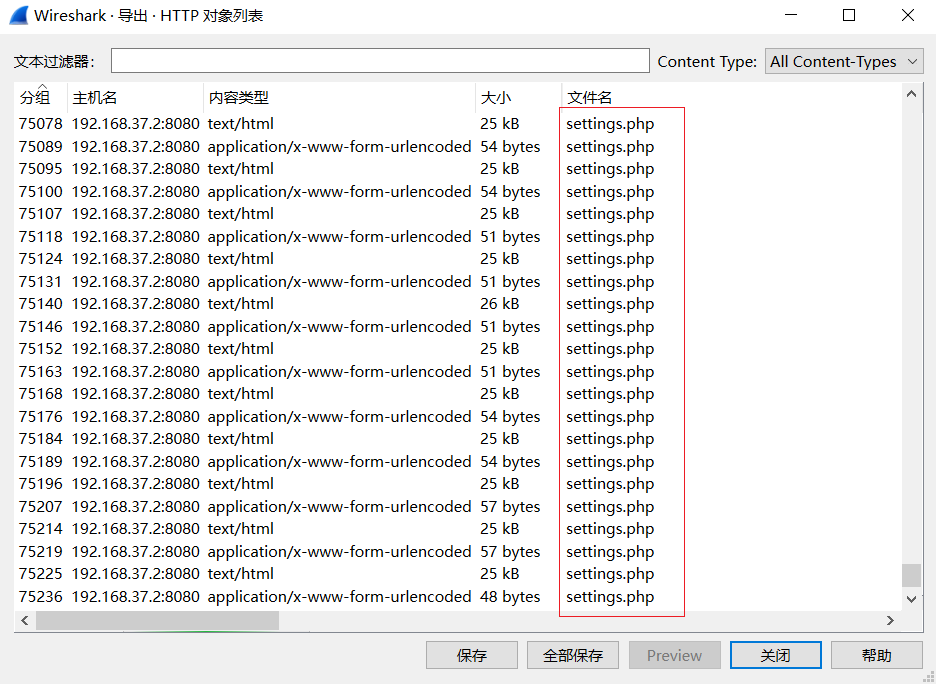

11.数据库疑似被脱库,你需要找到漏洞点,如漏洞文件

count () by http,status_code,id.orig_h,uri|status_code != 404 | id.orig_h==192.168.37.200 | sort -r count

1 | 大量请求settings.php流量 |

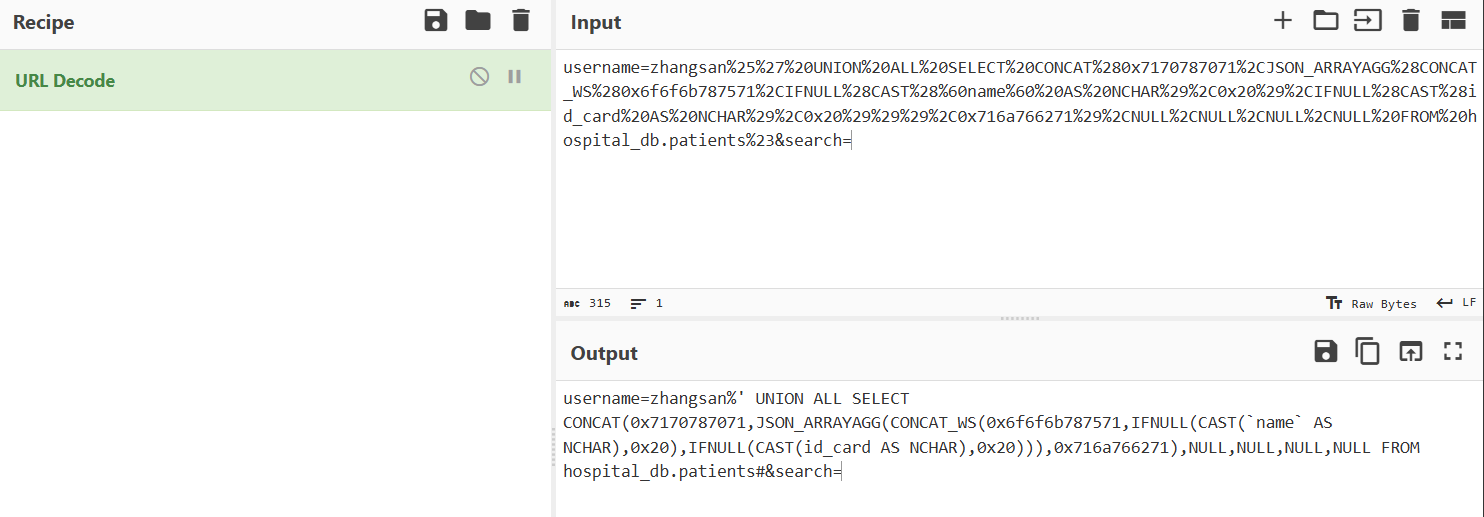

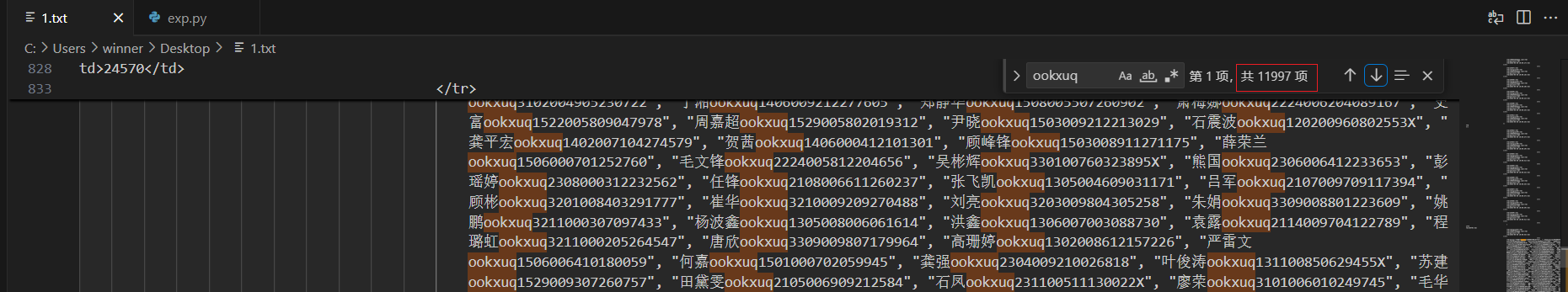

12.找到攻击者获取医院数据(患者身份信息的数量)

1 | sql注入 报错注入 |